Im Lauf der Jahre hat sich die kollaborative DevOps-Kultur immer größerer Beliebtheit erfreut und sich weiterentwickelt, um das Thema Sicherheit in die Pipeline zu integrieren und die Zahl der Sicherheitslücken zu verringern. Die Umstellung auf mehr Sicherheit im DevOps-Bereich ist jedoch noch nicht weit genug verbreitet. Möglicherweise gibt es in Ihrem Unternehmen bereits eine Reihe von Tools, die bei der Integration von Sicherheit in DevOps helfen. Aber möglicherweise sind sie nicht mehr zweckmäßig und verursachen Reibungen innerhalb des Entwicklungsteams. Innerhalb der DevSecOps-Toolchain gibt es jedoch mehrere Gelegenheiten, um automatisierte Sicherheits- und Risikobewertungstools in den Arbeitsablauf zu implementieren und dadurch Lücken zu schließen und bestehende Funktionen zu ergänzen.

In diesem Blog betrachten wir die 10 Phasen, mit denen Sie bei der Implementierung von Tools zur Sicherheits- und Risikobewertung Reibungsverluste verringern und die Geschwindigkeit und Effizienz verbessern können – unterstützt durch Automatisierungsprozesse.

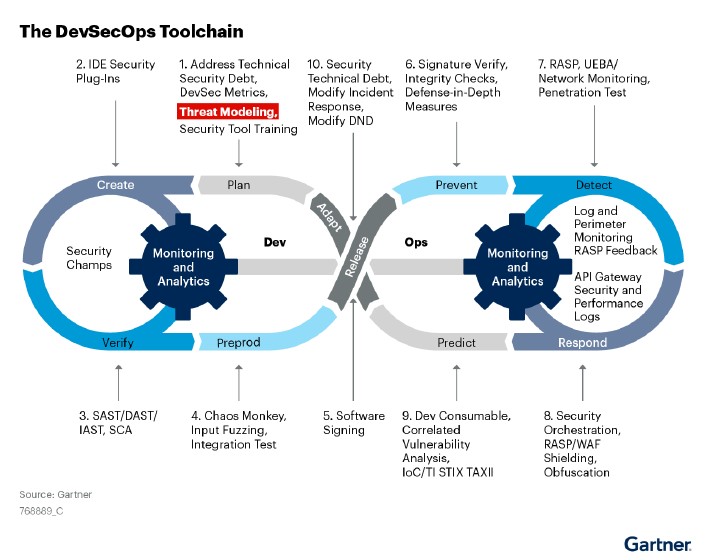

Die DevSecOps Toolchain: 10 Phasen einer Gelegenheit

Innerhalb der DevSecOps Toolchain gibt es 10 Phasen, in denen Sie überlegen können, wo Sicherheit in die Pipeline passt und welche Sicherheitstools erforderlich sein könnten. Das ultimative Ziel lautet, Sicherheitslücken zu schließen und gleichzeitig mithilfe neuer Technologien Reibungsverluste zu verringern und durch Automatisierung Effizienz, Geschwindigkeit sowie Leistung zu verbessern.

Quelle: Gartner® 3 Essential Steps to Enable Security in DevOps report

Klicken Sie hier, um kostenlosen Zugang zu dem vollständigen Gartner-Bericht zu erhalten

Phase 1: Planung

In der DevOps Toolchain legt die Phase „Planung“ den Grundstein für den Entwicklungslebenszyklus. Hier werden Ziele, Umfang und Anforderungen definiert. Und es ist natürlich auch die perfekte Gelegenheit, um die nötigen Sicherheits- und Compliance-Anforderungen sowie alle Sicherheitsschulungen – insbesondere tool-spezifische Schulungen – zu berücksichtigen.

In dieser Phase sollte auch die Bedrohungsmodellierung erfolgen. Denn es ist einfacher, ein Bedrohungsmodell von einem bekannten Ausgangspunkt aus zu erstellen, als von Grund auf neu zu beginnen. Allerdings gibt es den Entwicklern auch die Möglichkeit zu einem sauberen und sicheren Start in die anstehende Pipeline.

Wenn man sich die Zeit nimmt, Sicherheitsanforderungen in die Phase „Planung“ aufzunehmen, können die wichtigsten Problembereiche sowohl aus der Entwicklungs- als auch aus der Sicherheitsperspektive betrachtet werden. So können die Teams fundierte Entscheidungen treffen, die der Sicherheit von Anfang an Priorität einräumen. Das spart langfristig Zeit und Ressourcen und verringert das Risiko, dass später in der DevOps-Pipeline Schwachstellen auftreten.

Sichern Sie Ihre DevOps-Pipeline mit GlobalSign

Phase 2: Erstellung

In der Phase „Erstellung“ liegt der Schwerpunkt auf der Entwicklung und dem Schreiben des Codes, der Ihre Anwendungen und Dienste steuern soll. Auch wenn Geschwindigkeit und Effizienz in dieser Phase von größter Bedeutung sind, darf die Sicherheit nicht vernachlässigt werden. Denn hier eingebrachte Schwachstellen können später zu erheblichen Problemen führen. Daher ist dies die beste Gelegenheit, Sicherheitslösungen zu bewerten und gegebenenfalls umzusetzen, die direkt in die CI/CD-Pipeline integrierbar sind, um solche Risiken zu mindern.

Auch automatisierte Sicherheitstools können hier ins Spiel kommen, indem sie Code in Echtzeit scannen, Schwachstellen identifizieren und sofortiges Feedback liefern. Das kann häufige Sicherheitsfehler wie Code-Injektion, Authentifizierungsprobleme oder die Preisgabe von Daten umfassen. Mit den richtigen Tools können die zuständigen Teams Probleme bereits in den frühesten Entwicklungsstadien beheben.

Zudem lassen sich weitere Bedrohungsmodellierungen und Überprüfungen der Sicherheitsarchitektur mit Sicherheitsberatern oder Sicherheitsteams (für neue Komponenten oder größere Projekte, die sich über mehrere Iterationen erstrecken) sowie Open-Source-Überprüfungen durchführen.

Sichern Sie Ihren Code mit GlobalSign

Phase 3: Überprüfung

In der Überprüfungsphase liegt der Schwerpunkt auf der Sicherstellung, dass der Code und die Konfigurationen nicht nur funktionsfähig, sondern auch sicher sind. So lassen sich bekannte Schwachstellen und Fehlkonfigurationen in bekanntem oder wiederverwendetem Code scannen, aber auch unbekannte Schwachstellen in benutzerdefiniertem Code können gefunden werden.

Folgende Lösungen könnten in Betracht gezogen werden:

- Software Composition Analysis (SCA) mit Governance-Funktionen können beim Herunterladen von Komponenten zur Durchsetzung der Open-Source-Software (OSS)-Richtlinie des Unternehmens verwendet werden.

- Static Application Security Tools (SAST) und Dynamic Application Security Tools (DAST) können zum Testen des Produkts (oder im Falle eines Angriffs) genutzt werden. Und sie können Daten erzeugen, die zur Verbesserung der Sicherheit oder zur Reaktion auf einen Angriff eingesetzt werden können.

- Mobile Application Security Testing (MAST) untersucht die potenziellen Sicherheitsprobleme in mobilen Anwendungen mithilfe einer schnellen Analyse auf Client- und Serverseite sowie von Drittanbietern.

Durch die Anwendung dieser Grundsätze auf die Entwicklungs- und Bereitstellungspipelines könnte diese Phase entscheidend dafür sein, potenzielle Schwachstellen frühzeitig im Entwicklungszyklus zu erkennen.

Phase 4: Vorproduktion

Für die strengen Tests vor der Bereitstellung ist die Vorproduktion eine wichtige Gelegenheit, um das Thema Sicherheit zu berücksichtigen und sicherzustellen, dass Schwachstellen identifiziert und entschärft werden, bevor sie die Produktionsumgebung erreichen.

Hier werden Lösungen für das Testen der Anwendungssicherheit bewertet, die feststellen, wie der Produktcode sowohl auf bekannte Angriffe als auch auf nicht-deterministische Tests reagiert. Ein nicht-deterministischer Test kann wochenlang laufen und nie eine Schwachstelle finden – oder er kann beim ersten Versuch eine finden. Das spiegelt die Natur der tatsächlichen Zero-Day-Ereignisse wider. Da DevOps jedoch vermehrt eine iterative Entwicklung nutzt, wird der Code im Vergleich zu Wasserfallmethoden häufiger getestet.

Auch ohne eine spezifische Empfehlung für regelmäßige Tests sollten sie dennoch konsequent erfolgen, um die Sicherheitslage aufrechtzuerhalten. Durch die Implementierung von Tools zur Sicherheitsautomatisierung können die Teams proaktiv auf Sicherheitsbedenken reagieren und so die Wahrscheinlichkeit von Sicherheitsvorfällen nach der Bereitstellung verringern.

Entdecken Sie Automatisierung mit GlobalSign

Phase 5: Freigabe

Die Phase „Freigabe“ ist eine kritische Phase im Arbeitsablauf, in der die Software oder Anwendung von der Entwicklungs- und Testumgebung in die Produktion übergeht. Bei den bisherigen Phasen stand die Sicherheit im Vordergrund, damit sie Schwachstellen verringert. Und in dieser Phase soll sichergestellt werden, dass der Freigabeprozess nicht versehentlich neue Schwachstellen einführt.

Eine wichtige Sicherheitsmaßnahme in der Phase „Freigabe“ ist die Zeitstempelung: Durch die Integration von Zeitstempeln in den Freigabeprozess können Unternehmen genaue und überprüfbare Aufzeichnungen über jede Bereitstellung führen, was die Rückverfolgbarkeit und die Verantwortlichkeit erleichtert. So kann jede Aktion und jedes Protokoll mit genauer Uhrzeit und Datum aufgezeichnet werden, was die Erkennung und Reaktion auf Anomalien oder Sicherheitsverletzungen einfacher macht.

Darüber hinaus kann die Zeitstempelung bei der Einhaltung gesetzlicher Vorschriften helfen, da Unternehmen mit ihrer Hilfe einen umfassenden Zeitplan der Softwareversionen und -änderungen zu Prüfzwecken vorlegen können. Zeitstempel sind eine ideale Gelegenheit für ein Automatisierungswerkzeug, um den Prozess effizienter und zuverlässiger zu gestalten. Zudem verringern sie die Toleranz für menschliche Fehler und verbessern insgesamt die Sicherheit der Release-Phase und letztlich des Bereitstellungszyklus.

Schützen Sie Ihre Pipeline mit Zeitstempeln

Phase 6: Vorbeugung

Das Hauptaugenmerk dieser Phase in der DevSecOps-Toolchain liegt auf der proaktiven Abwehr von Sicherheitsbedrohungen und Schwachstellen, bevor diese das System beeinträchtigen können. In der Phase „Vorbeugung“ wird betont, wie wichtig starke Sicherheitsmaßnahmen für die Architektur sind:

- Gewähr für die Konfiguration, um zu bestätigen, dass der Code wie erwartet läuft und alle Anforderungen für die Freigabe zur Produktion erfüllt

- Implementierung von Anwendungskontrolle und Zulässigkeitslisten, um sicherzustellen, dass der Server angemessen ausgelastet ist

Phase 7: Erkennung

Nicht alle Schwachstellen werden während der Entwicklung erkannt, daher werden einige unweigerlich in die Produktion gelangen. Und manchmal führt die Schnelligkeit der DevOps-Kultur zu blinden Flecken in Sachen Sicherheit. Die Erkennungsphase kann jedoch als entscheidender Schutz dienen, indem sie die Umgebung kontinuierlich auf Anzeichen von Sicherheitslücken, -verstößen oder -anomalien überwacht.

Sicherheitstools können eine unverzichtbare Rolle spielen, um in Echtzeit Einblicke in die Sicherheitslage des Systems zu erhalten, einschließlich der Verfolgung von Systemprotokollen, Netzwerkverkehr und Benutzeraktivitäten. Dank automatischer Warnungen und Benachrichtigungen können die Teams Unregelmäßigkeiten schnell erkennen und umgehend auf neue Bedrohungen reagieren, wodurch sich die Zeit zwischen Schadenserkennung und -begrenzung verkürzt.

Phase 8: Reaktion

Trotz der besten Präventivmaßnahmen kann es zu Sicherheitsvorfällen kommen. In der Phase „Reaktion“ können Unternehmen sich angemessen ausrüsten, um diese Vorfälle zu effektiv bewältigen, potenzielle Schäden zu begrenzen und Ausfallzeiten zu minimieren.

Mithilfe von Technologien zur Reaktion auf Sicherheitsvorfälle können die Teams durch die Verwendung von APIs die Art des Angriffs aktiv erkennen, eine angemessene Verteidigung ermöglichen und den Angriff melden oder aufzeichnen. Diese Tools arbeiten in Echtzeit und können durch vordefinierte Maßnahmen zu einer schnellen und einheitlichen Reaktion beitragen. Alle in dieser Phase entdeckten Daten sollten in die Planungsphase des nächsten Lebenszyklus einfließen, um eine kontinuierliche und starke Sicherheitslage zu präsentieren und technische Sicherheitsrisiken zu minimieren.

Sprechen Sie mit uns über Ihre API-Integrationen

Phase 9: Vorhersage

In dieser Toolchain-Phase verlagert sich der Schwerpunkt von der Reaktion auf die proaktive Antizipation und Eindämmung von Bedrohungen. Durch Zusammenarbeit mit den Teams lässt sich mithilfe der Sichtbarkeit und der Telemetrie aus der Erkennungs- und Reaktionsphase vorhersagen, welche Gegenmaßnahmen das System zur Verbesserung der Sicherheit benötigt. Die Daten des Angriffs müssen gesammelt, analysiert und in den Produktplanungszyklus zurückgeführt werden, um die Bedrohungsmodellierung zu verbessern. Das trägt dann auch zu einem besseren Verständnis der Sicherheitsanforderungen für spätere Produkte bei. Durch die Vorhersage von Sicherheitsproblemen können DevOps-Teams vorbeugende Maßnahmen ergreifen und Strategien zur Stärkung ihrer Abwehr entwickeln.

Phase 10: Anpassung

Selbst mit all den Sicherheitstools der letzten 9 Phasen ist es unvermeidlich, dass Lücken und Bereiche mit Verbesserungsbedarf auftauchen. Alle Daten, die in den der Toolchain-Phasen gesammelt wurden, werden dann in die nächste Runde der Anforderungen einfließen. Die Phase „Anpassung“ bedeutet, dass es wichtig ist, flexibel zu bleiben und auf die sich verändernden Bedrohungen zu reagieren. Dies ist der beste Zeitpunkt, um Anwendungen neu zu konfigurieren und zu verfeinern und so die integrierte Sicherheit in Produkten besser zu unterstützen. Das DevSecOps-Team muss seine Tools und Praktiken kontinuierlich überprüfen und weiterentwickeln, damit die Agilität nicht beeinträchtigt wird.

Abschließende Gedanken

Unternehmen können in allen 10 Phasen der DevOps-Toolchain proaktiv für Sicherheit sorgen, um Bedrohungen schnell zu entschärfen und sicherzustellen, dass ihre Arbeitsabläufe trotz ständiger Herausforderungen widerstandsfähig und sicher bleiben. Mithilfe von Sicherheits- und Risikobewertungstools können Unternehmen strategische Vorteile erhalten und für einen robusten, widerstandsfähigen und flexiblen Entwicklungs- und Bereitstellungsprozess sorgen.

In diesem Blog haben wir gezeigt, wie die Sicherheit in die verschiedenen Phasen der DevOps-Pipeline integriert werden kann und dazu beiträgt, die Abwehrkräfte zu stärken, Schwachstellen zu identifizieren und die Reaktion auf Bedrohungen zu beschleunigen. Da sich die DevOps-Landschaft ständig weiterentwickelt, ist die Integration von Sicherheitsaspekten in den Arbeitsablauf von entscheidender Bedeutung für die Aufrechterhaltung der Integrität und Vertrauenswürdigkeit Ihrer Software. Profitieren Sie von der Macht der Automatisierung von Sicherheitstools zum Schutz Ihrer DevOps-Praktiken, zur Förderung von Innovationen und zum Aufbau einer zukunftsfähigen Organisation in einer sich ständig weiterentwickelnden digitalen Landschaft.

Letztendlich ist die Einbettung von Sicherheit in die Toolchain ein Schritt, um Sicherheit im DevOps-Bereich überhaupt zu ermöglichen. Wenn Sie mehr darüber erfahren möchten, wie Sie die Sicherheit in der DevOps-Kultur Ihres Unternehmens gewährleisten können, klicken Sie hier, um kostenlosen Zugriff auf den Gartner®-Bericht zu erhalten: 3 Essential Steps to Enable Security in DevOps.

Binden Sie Sicherheit in Ihre Toolchain ein

In diesem Blog haben wir 10 Möglichkeiten beschrieben, wie und wo Sie die Sicherheit im DevOps-Workflow implementieren können. Aber tatsächlich können Sie jederzeit damit beginnen. GlobalSign kann Ihnen helfen, Sicherheitsherausforderungen zu überwinden und mithilfe von REST APIs mit dem Zertifikatslebenszyklusmanagement zu beginnen. Sprechen Sie mit unserem Team über Ihre Wünsche.

Gartner, 3 Essential Steps to Enable Security in DevOps 1. März 2023, Daniel Betts Et Al. GARTNER ist eine eingetragene Marke und Dienstleistungsmarke von Gartner, Inc. und/oder seinen Tochtergesellschaften in den USA und international und wird hierin mit Genehmigung verwendet. Alle Rechte vorbehalten.