Im digitalen Raum hat alles eine Identität. Grundsätzlich wird eine digitale Identität als IP-Adresse oder andere identifizierende digitale Daten definiert, zum Beispiel ein Name oder eine E-Mail-Adresse. Digitale Identitäten sind jedoch auch innerhalb von Organisationen, Einzelpersonen und Geräten enthalten.

Eine digitale Identität ist so einzigartig wie ein Fingerabdruck und so persönlich wie die Sozialversicherungsdaten einer Person – und muss daher unbedingt geschützt bleiben. Die Public Key Infrastructure (PKI) spielt eine entscheidende Rolle beim Schutz digitaler Identitäten. Allerdings ist sie ein äußerst breit gefächerter Themenbereich mit vielen verschiedenen Lösungen, Anwendungsfällen und Praktiken. Wenn man sich also mit der PKI-Sicherheitsinfrastruktur beschäftigt, ist es schwierig zu entscheiden, wo man anfangen soll oder wie die Implementierung am besten erfolgen sollte.

Dieser Blog behandelt die wichtigsten Konzepte und Komponenten von PKI sowie die Vorteile, Anwendungen und Best Practices des PKI-Managements und die Frage, wie sie zum Sicherheitskonzept Ihres Unternehmens passt.

- Was ist Public Key Infrastructure (PKI)?

- Wie PKI funktioniert: Schlüsselkonzepte und -verfahren

- Komponenten der PKI

- Vorteile und Anwendungen der PKI

- Herausforderungen und Risiken der PKI-Implementierung

- Best Practices zur Implementierung der PKI

Was ist Public Key Infrastructure (PKI)?

Die Public Key Infrastructure (PKI) ist das kryptographische System, auf dem alle digitalen Zertifikate basieren. Durch die Verschlüsselung mit einer Kombination aus öffentlichen und privaten Schlüsseln schafft PKI eine sichere Umgebung für die Datenübertragung und gewährleistet das Vertrauen zwischen Absender und Empfänger.

PKI ist für das Vertrauen und Sicherheit in Branchen, Organisationen und Regierungen von entscheidender Bedeutung, da sie die Privatsphäre schützt und die Authentizität von Unternehmensdaten, Kommunikation und digitalen Identitäten gewährleistet.

PKI sichert Daten und schafft Vertrauen durch digitale Zertifikate, die von den Zertifizierungsstellen (CAs) an Organisationen ausgestellt werden, nachdem sie eine Zertifikatsanforderung (CSR) erstellt haben. Sobald eine CSR genehmigt und ein Zertifikat ausgestellt wurde, kann eine Organisation oder Einrichtung ihre Kommunikation, Webdomänen oder Dokumente authentifizieren und schützen, vorausgesetzt, es handelt sich um das richtige Zertifikat und seine Gültigkeitsdauer wurde nicht überschritten.

Wie PKI funktioniert: Schlüsselkonzepte und -verfahren

Wie werden Daten mit PKI verschlüsselt?

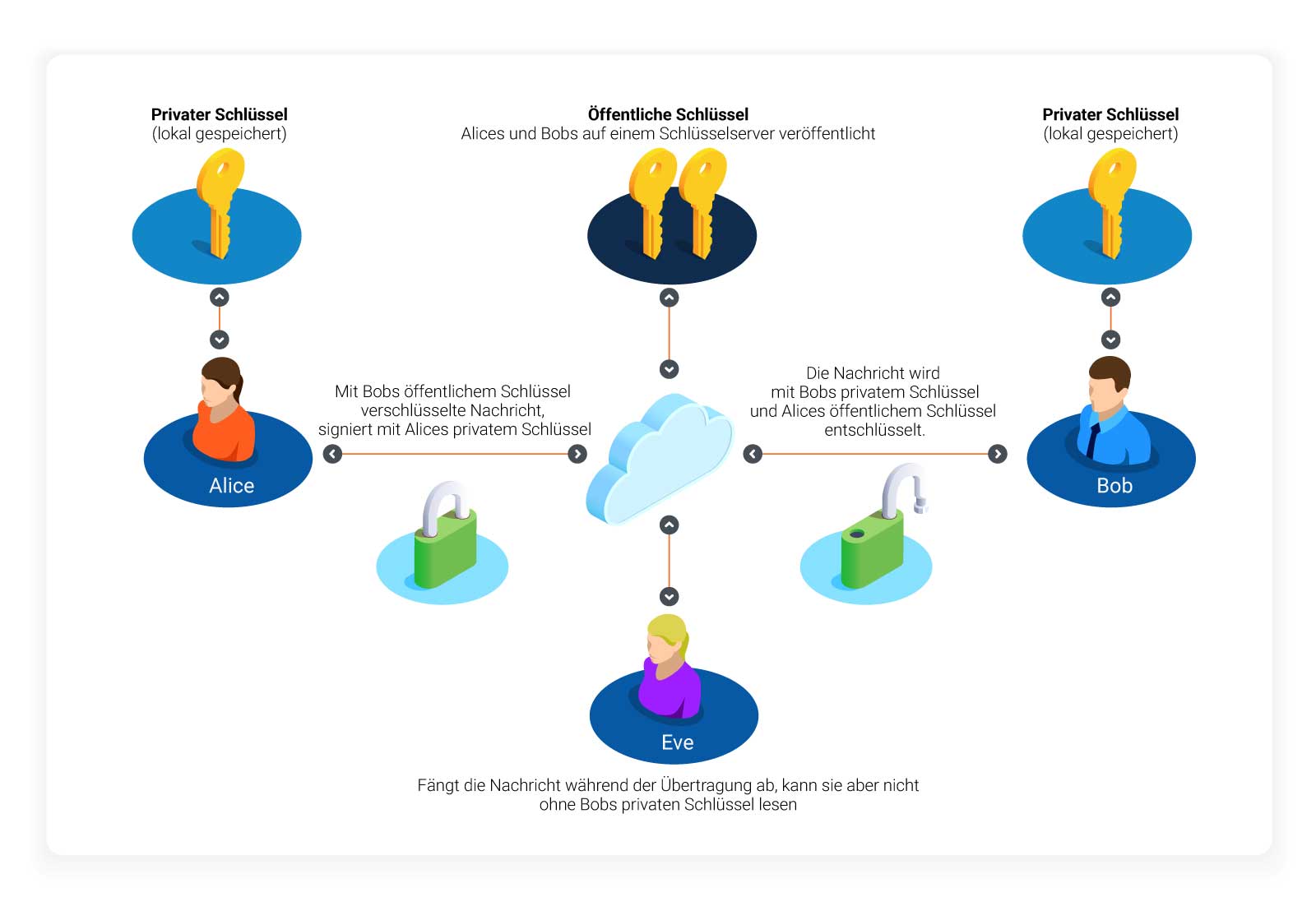

Die Funktion von PKI besteht darin, Daten durch Verschlüsselung bei der Übertragung zu sichern. Kurz gesagt verfügen zwei oder mehr Korrespondenten, die Daten austauschen, sowohl über einen öffentlichen als auch einen privaten Schlüssel. Korrespondent A sendet verschlüsselte Daten mithilfe eines Hash-Algorithmus und seines privaten Schlüssels. Korrespondent B kann den Algorithmus dann mit seinem passenden öffentlichen Schlüssel entschlüsseln.

Bei der Übertragung der Daten hat das Schlüsselpaar zwei Funktionen:

- Überprüfung der Identität von Korrespondent A mit seinem eindeutigen Schlüsselpaar, damit Korrespondent B sicher sein kann, dass der Absender echt ist

- Sicherung der übertragenen Daten, sodass nur der Empfänger mit dem passenden öffentlichen Schlüssel auf die Daten zugreifen kann

Während dieses Vorgangs überprüft ein digitales Zertifikat, ob der öffentliche und der private Schlüssel dem richtigen Empfänger bzw. Absender gehören.

Wie werden digitale Zertifikate erstellt?

Über die PKI können Organisationen digitale Zertifikate anfordern, die von Zertifizierungsstellen ausgestellt werden. Ein digitales Zertifikat weist die Authentizität einer Einheit nach, beispielsweise einer Organisation, eines einzelnen Benutzers oder eines Servers. Wenn eine Organisation eine CSR erstellt, wird diese an die Registrierungsstelle (RA) weitergeleitet, welche die Identität der Organisation oder des Benutzers überprüft und dies der CA bestätigt, die dann das Zertifikat ausstellt. Einige Zertifizierungsstellen, wie etwa GlobalSign, verfügen intern über eigene Prüfverfahren.

Komponenten der PKI

Es ist wichtig, die Grundlagen zu verstehen, die bei der Implementierung von PKI in die Sicherheitsinfrastruktur erforderlich sind. Während PKI die Bereitstellung, Erneuerung und Sperrung digitaler Zertifikate erleichtert, werden diese von einer Zertifizierungsstelle ausgestellt.

Die Rolle einer Zertifizierungsstelle besteht darin, eine Vertrauenskette aufzubauen und aufrechtzuerhalten, damit Organisationen wissen, dass ihre Zertifikate sicher sind. Innerhalb dieser Vertrauenskette gibt es zwei verschiedene Arten von Zertifizierungsstellen; eine Root-Zertifizierungsstelle und eine Zwischenzertifizierungsstelle.

Das Vertrauen entsteht auch durch die Verwaltung des Zertifikatbestands und kann auf zwei Arten bewahrt werden:

- Certificate Revocation List (CRL): Dies ist eine Bestandsaufnahme von Zertifikaten, die von einer Zertifizierungsstelle vor ihrem Ablaufdatum widerrufen wurden. Der Widerruf wird häufig durch Probleme wie die Kompromittierung des privaten Schlüssels verursacht. Beispielsweise kann ein Browser bei der ausstellenden Zertifizierungsstelle eine Liste widerrufener Zertifikate für eine HTTPS-Webseite anfordern und erhält dann eine Liste widerrufener und zurückgehaltener Zertifikate.

- Online Certificate Status Protocol (OCSP): Ein Online Certificate Status Protocol kann ähnliche Informationen wie eine CRL bereitstellen, die Anfrage wird jedoch stattdessen an einen OCSP-Server gesendet. Der Unterschied ist, dass die angeforderten Informationen schneller und detaillierter zurückgegeben werden können. Ein OCSP-Responder beschreibt dann den Zertifikatsstatus im Detail mit einer von drei Antworten: Gut (zur Verwendung gültig), Widerrufen (vorübergehend oder dauerhaft) und Unbekannt (vom Responder nicht erkannt).

Der Einsatz von PKI eignet sich daher so gut zur Verbesserung der Sicherheitsinfrastruktur, da er eine gemeinsame Anstrengung darstellt, das Vertrauen online aufrechtzuerhalten. Dies erfolgt durch eine Vertrauenskette zwischen Zertifizierungsstellen und Browsern sowie durch die ordnungsgemäße Zertifikatsverwaltung der Zertifizierungsstellen.

Vorteile der PKI

PKI ist ein leistungsstarkes Tool für Unternehmen zur Stärkung ihrer Sicherheitslage und stellt eine umfassende Lösung zur Verbesserung der Datensicherheit und der betrieblichen Effizienz dar. Dies sind die 6 Hauptvorteile der PKI:

- Durch die Authentifizierung werden die Risiken von Identitätsbetrug, Datenschutzverletzungen und unbefugtem Zugriff gemindert

- Sie sorgt für eine verbesserte Datensicherheit durch Wahrung der Vertraulichkeit, Integrität und Authentizität von Daten in zahlreichen Anwendungen und Umgebungen

- Sie ermöglicht durch verbesserte Managementprozesse mehr Effizienz

- Eine optimierte Zugriffskontrolle stellt sicher, dass nur vertrauenswürdige Entitäten Zugriff erhalten

- Sie bietet eine größere Skalierbarkeit für viele Unternehmenssicherheitsanforderungen

- ie Integration der PKI bietet kostengünstige Sicherheit, da Unternehmen Geldstrafen, Anwaltskosten und Geschäftsverluste vermeiden könnten, die sonst durch Sicherheitsverletzungen oder Missmanagement entstehen können

Erfahren Sie mehr über die Vorteile der PKI für die Unternehmenssicherheit

Anwendungsbereiche der PKI

Es gibt zahlreiche Branchen, die für ihre Sicherheitsstruktur auf die Anwendung der PKI angewiesen sind. Dazu gehören Finanzen, Recht, Gesundheitswesen, E-Commerce, Lieferkettenmanagement und Regierung, alle mit unterschiedlichen Anwendungsbereichen. Beispiele hierfür sind:

- SSL/TLS-Zertifikate: Sie sorgen für die Sicherheit von Websites und sind insbesondere im E-Commerce für den Schutz von Kunden- und Verbraucherdaten unerlässlich

- Digitale Signaturen: Sie werden genutzt, um Dokumente zu sichern, die Compliance aufrechtzuerhalten und in einigen Fällen die Nichtabstreitbarkeit zu gewährleisten

- S/MIME oder Sichere E-Mail: Sie sichert die Kommunikation innerhalb von Organisationen, schützt Daten und authentifiziert die Gültigkeit des Absenders

- Signaturen oder Siegel vom Typ „Advanced“ und „Qualified“: Sie sichern Dokumente und bestätigen ihre Authentizität innerhalb von Regulierungsparametern wie eIDAS

- Identitätsmanagement für das IoT: Sie schützt die Geräteidentitäten vor böswilligen Angriffen und stärkt die Sicherheit von Unternehmen durch das Patchen von Schwachstellen im IoT

- DevOps: PKI wird außerdem in DevOps-Umgebungen integriert, um in jeder Phase des Entwicklungslebenszyklus zur Sicherung von Containern beizutragen, und sie verlässt sich zur Aufrechterhaltung der Sicherheit auf Integrationen und Protokolle wie ACME

Best Practices zur Implementierung der PKI

Unternehmen und IT-Teams müssen genau überlegen, wie sie PKI in ihre Sicherheitssysteme integrieren, um die Herausforderungen zu meistern. Die richtige Planung hilft dabei:

- Ordnungsgemäße Schlüsselverwaltung: Die ordnungsgemäße Verwaltung kryptographischer Schlüssel ist entscheidend, wenn geplant ist, PKI in den Mittelpunkt der Sicherheitsinfrastruktur zu stellen. Managed PKI hilft dann, das Risiko menschlicher Fehler zu eliminieren und den Ressourcenbedarf bei der Zertifikatsverwaltung zu reduzieren. Die Integration von PKI-Verwaltungslösungen in die Zertifikatspipeline ermöglicht eine zentrale Kontrolle und Transparenz für alle Arten von Zertifikaten sowie – durch den Einsatz von APIs – eine automatisierte Zertifikatsbereitstellung, die Zeit und Gesamtkosten spart.

- Regelmäßige Sicherheitsprüfungen: Die Durchführung regelmäßiger Audits ist für die Entwicklung einer starken PKI-Sicherheitslage unbedingt erforderlich. Zunächst einmal helfen sie bei der Beurteilung des Sicherheitsbedarfs der Unternehmen, einschließlich Sicherheitsschulung, Zertifikatsbedarf, Zugriffsverwaltung und Minderung potenzieller Risiken. Zukünftig müssen Audits routinemäßig durchgeführt werden, um aktuelle Informationen über veränderte Anforderungen von Unternehmen und über neue Bedrohungen und Lücken in der Sicherheitsinfrastruktur, den Geschäfts- und Branchenanforderungen sowie bei der Compliance zu erhalten.

- Partnerschaft mit einer vertrauenswürdigen Zertifizierungsstelle: Bei der Implementierung der PKI sollte man sich die Zeit nehmen, darüber nachzudenken, was das Unternehmen von einer Zertifizierungsstelle braucht. Eine potenzielle Zertifizierungsstelle sollte seriös sein und Vertrauen, Integrität und Sicherheit demonstrieren. Das sollte auch strenge Überprüfungsverfahren und die Einhaltung von Branchenstandards umfassen.

Abschließende Gedanken

Der Schlüssel zur PKI liegt in der Verteilung der Sicherheit auf jede ihrer Komponenten. Und das während der gesamten Implementierung, beispielsweise in Bezug auf ihre Grundlage der asymmetrischen Kryptographie, die sowohl öffentliche als auch private Schlüssel verwendet. Auch bei der Verwaltung von PKI- und Zertifikatslebenszyklen gibt es mehrere Akteure, die dafür sorgen, dass Browser und Endbenutzer ihr Vertrauen behalten können. Indem die PKI die Verantwortung für die Aufrechterhaltung des Vertrauens aufteilt, entsteht eine starke Sicherheitsbasis.

Managed PKI kann einen zentralen Bestand an Zertifikaten erstellen, potenzielle Sicherheitsbedrohungen prüfen und Zertifikatserneuerungen verwalten. Dadurch wird der Prozess der PKI-Verwaltung vereinfacht und das Risiko einer Kompromittierung verringert.

PKI stellt damit eine leistungsstarke Lösung zur Bereitstellung einer starken Sicherheitsinfrastruktur innerhalb einer Organisation und zum Schutz der digitalen Identitäten dar. Allerdings gibt es bei der PKI-Implementierung auch Herausforderungen, da Unternehmen selbst für eine ordnungsgemäße Schlüssel- und Zertifikatsverwaltung sorgen müssen, um die Sicherheit auf der Grundlage dieser Infrastruktur aufrechtzuerhalten. Dies kann zwar die Ressourcen des Unternehmens beanspruchen und zu menschlichem Versagen oder einem Verstoß führen, diese Risiken können jedoch durch CA- und Automatisierungslösungen gemindert werden.

Entdecken Sie, wie Sie PKI durch Automatisierung vereinfachen können.

Anmerkung der Redaktion: Dieser Blogbeitrag wurde ursprünglich im September 2023 veröffentlicht, wurde jedoch seitdem überarbeitet, um sicherzustellen, dass der Inhalt den Branchenstandards, Vorschriften und Erkenntnissen entspricht.