Was sind Zertifizierungsstellen & Vertrauenshierarchien

Zertifizierungsstellen oder Certificate Authorities / CAs, stellen digitale Zertifikate aus. Digitale Zertifikate sind verifizierbare kleine Dateien, die Identitätsnachweise enthalten, um Websites, Personen und Geräten zu helfen, ihre authentische Online-Identität darzustellen (authentisch, weil die CA die Identität verifiziert hat). Zertifizierungsstellen spielen eine entscheidende Rolle dabei, wie das Internet funktioniert und wie transparent, vertrauenswürdig Transaktionen online erfolgen können. Zertifizierungsstellen stellen jedes Jahr Millionen von digitalen Zertifikaten aus, und diese Zertifikate werden dazu verwendet, Informationen zu schützen, Milliarden von Transaktionen zu verschlüsseln und eine sichere Kommunikation zu ermöglichen.

Ein SSL-Zertifikat ist eine beliebte Art von digitalen Zertifikaten, das die Inhaberdaten eines Webservers (und einer Website) an kryptografische Schlüssel bindet. Diese Schlüssel werden im SSL/TLS-Protokoll verwendet, um eine sichere Sitzung zwischen einem Browser und dem Webserver, der das SSL-Zertifikat hostet, zu aktivieren. Damit ein Browser einem SSL-Zertifikat vertraut und eine SSL/TLS-Sitzung ohne Sicherheitswarnungen eröffnet, muss das SSL-Zertifikat den Domain-Namen der Website, die es verwendet, enthalten. Es muss von einer vertrauenswürdigen Zertifizierungsstelle ausgestellt worden sein und es darf nicht abgelaufen sind.

Laut der Analysten Website Netcraft (www.netcraft.com), waren im August 2012 fast 2,5 Millionen SSL-Zertifikate für öffentlich zugängliche Websites im Einsatz. In Wirklichkeit sind wahrscheinlich 50% mehr als diese Anzahl im Einsatz, die nicht von Netcraft auf öffentlich zugänglichen Websites identifiziert werden können. Dies macht SSL zu einer der am weitesten verbreiteten Sicherheitstechniken, die heutzutage im Einsatz sind.

Wer entscheidet bei all diesen eingesetzten SSL-Zertifikaten, ob einer CA vertraut werden kann?

Browser, Betriebssysteme und mobile Geräte betreiben autorisierte CA 'Mitgliedschafts'-Programme, bei denen eine CA detaillierte Kriterien erfüllen muss, um als Mitglied akzeptiert zu werden. Wenn sie akzeptiert ist, kann die CA SSL-Zertifikate ausstellen, die transparent von Browsern als vertrauenswürdig eingestuft werden, sowie nachfolgend von Personen und Geräten, die sich auf die Zertifikate verlassen. Es gibt eine relativ kleine Anzahl von autorisierten Zertifizierungsstellen, von privaten Unternehmen bis zu Behörden. Je länger die CA in Betrieb ist, um so mehr Browser und Geräte vertrauen den Zertifikaten, die die CA ausstellt. Damit Zertifikaten transparent vertraut wird, müssen sie eine erhebliche Abwärtskompatibilität mit älteren Browsern und vor allem älteren mobilen Geräten aufweisen - dies wird Ubiquität genannt und ist eine der wichtigsten Merkmale, die eine CA ihren Kunden anbieten kann.

Vor der Ausstellung eines digitalen Zertifikats führt die CA eine Reihe von Überprüfungen zur Identität des Antragstellers durch. Die Überprüfungen hängen mit der Klasse und Art des beantragten Zertifikats zusammen. So werden beispielsweise bei einem Domain Validated SSL-Zertifikat die Eigentumsrechte an der Domain, die das Zertifikat umfasst, überprüft, während Extended Validation SSL zusätzliche Informationen zum Unternehmen umfasst, die von der CA durch viele Unternehmensprüfungen verifiziert wurden.

Weitere Informationen über die verschiedenen Klassen von SSL-Zertifikaten finden Sie in unserem verwandten Artikel: Die verschiedenen Klassen von Zertifikaten und ihre Anwendungsfälle

PKI & Vertrauenshierarchien

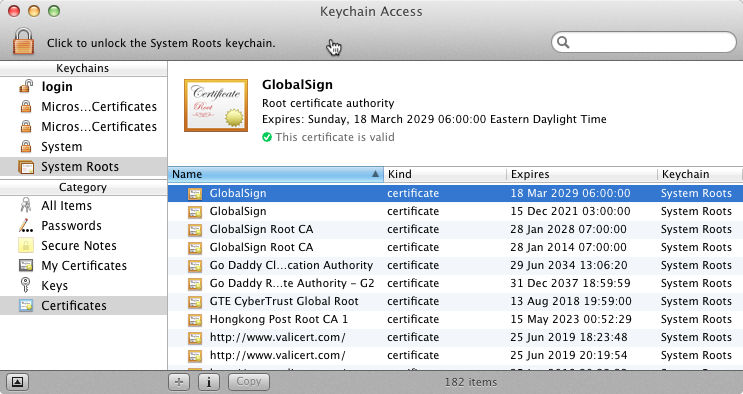

Browser und Geräte vertrauen einer CA durch die Aufnahme des Root Certificate in seinen Stammspeicher - im Wesentlichen eine Datenbank der zugelassenen Zertifizierungsstellen, die im Browser oder Gerät vorinstalliert.ist. Windows betreibt einen Stammspeicher, ebenso wie Apple, Mozilla (für seinen Firefox-Browser) . Und auch jeder Mobilfunkanbieter betreibt normalerweise seinen eigenen Stammspeicher.

Der Speicher vertrauenswürdiger Root Zertifikate des Apple OSX

CAs verwenden diese vorinstallierten Root-Zertifikate, um Zwischen-Root-Zertifikate und digitale Zertifikate für die Endentität auszustellen. Die CA erhält Zertifikatsanforderungen, überprüft die Anträge, stellt die Zertifikate aus und veröffentlicht den laufenden Gültigkeitsstatus der ausgestellten Zertifikate. Somit kann sich jeder, der sich auf das Zertifikat verlässt, ein gutes Bild davon machen, ob das Zertifikat noch gültig ist.

CAs erstellen üblicherweise eine Reihe von Zwischen-CA (ICA) Root-Zertifikaten, die dazu verwendet werden, Zertifikate für die Endentität auszustellen, wie z.B. SSL-Zertifikate. Dies wird Vertrauenshierarchie genannt und sieht etwa so aus::

Das GlobalSign Extended Validation CA - G2 wird in diesem Beispiel als ICA gezeigt - sein Vertrauen folgt aus der öffentlich vertrauenswürdigen Root von GlobalSign (Spitze der Hierarchie). Die ICA kann öffentlich vertrauenswürdige und Endentität-Zertifikate ausstellen. In diesem Beispiel hat die ICA ein Extended Validation-Zertifikat für www.globalsign.com ausgestellt.

CAs sollten keine digitalen Zertifikate direkt von der an die Träger verteilten Root ausstellen, sondern über eines oder mehrere ihrer ICAs. Dies sollte so sein, weil eine CA beste Sicherheitspraktiken befolgen sollte, indem Sie eine Root CA Angreifern möglichst wenig aussetzen sollte. GlobalSign ist eine der wenigen Zertifizierungsstellen, die immer (seit 1996) ICAs eingesetzt hat.

Was gehört zum Betrieb einer CA?

Als Vertrauensanker für das Internet haben CAs erhebliche Verantwortung. Als solches ist der Betrieb einer CA innerhalb der überprüfbaren Anforderungen eine komplexe Aufgabe. Die Infrastruktur einer CA besteht aus erheblichen operativen Elementen, Hardware, Software, Richtlinienrahmen und Geschäftsgepflogenheiten, Überprüfung, Sicherheitsinfrastruktur und Personal. Die Elemente werden zusammen als eine vertrauenswürdige PKI (Public Key Infrastructure) bezeichnet.

Zertifikate haben viele verschiedene Formate, so dass Sie nicht nur SSL unterstützen, sondern auch Menschen und Geräte authentifizieren und Code und Dokumenten Legitimität verleihen können. Für weitere Informationen besuchen Sie GlobalSigns Produkte.