Im Laufe der Jahre hat sich die Gültigkeitsdauer von SSL-/TLS-Zertifikaten stetig verkürzt und uns wie jede Änderung zu stärkeren Sicherheitspraktiken gezwungen. Mit der Entscheidung des Certificate Authority/Browser (CA/B) Forums, die Gültigkeitsdauer von Zertifikaten bis 2029 auf nur 47 Tage zu verkürzen, steht uns ein weiterer großer Wandel bevor, der unseren künftigen Umgang mit Zertifikaten deutlich verändern wird.

- Die Veränderungen verstehen

- Zeitrahmen und technische Details

- Auswirkungen auf Unternehmen

- Automatisierung und Lösungen

- Sonderfälle und Ausnahmen

- Strategische Bereitschaft

- Zukunftssicherung

Die Veränderungen verstehen

Worum geht es bei der 47-tägigen Gültigkeitsdauer von Zertifikaten?

Derzeit beträgt die maximale Gültigkeitsdauer öffentlicher SSL/TLS-Zertifikate noch 398 Tage. Doch im April 2025 wurde Apples Vorschlag, diese Frist nach und nach auf 47 Tage zu verkürzen, vom CA/B-Forum offiziell angenommen. Und alle vier großen Browseranbieter – Apple, Google, Mozilla und Microsoft – haben dem Vorschlag zugestimmt.

Er sieht auch eine Verkürzung der Wiederverwendungsfrist für die Domänenkontrollprüfung (Domain Control Validation, DCV) vor, die bis März 2028 auf nur noch 10 Tage sinken soll. Unternehmen müssen Domänen also häufiger validieren und der Zeitrahmen über den gesamten Lebenszyklus des Zertifikats wird immer enger.

Was ist der Grund dafür?

Es mag nach viel Aufwand klingen, wenn Zertifikate häufiger ablaufen, aber es gibt gute Gründe dafür. Wir haben sie hier aufgeführt:

- Reduzierung des Risikos kompromittierter Zertifikate: Zertifikate mit längerer Gültigkeit stellen ein größeres Sicherheitsrisiko dar. Ist ein Zertifikat einmal kompromittiert, kann es deutlich länger missbraucht werden. Durch eine kürzere Zertifikatsgültigkeit wird das Missbrauchsrisiko durch langlebige Zertifikate drastisch reduziert.

- Sicherheit durch Automatisierung: Die neue Regelung ist auch ein großer Schritt in Richtung Automatisierung. Wenn Zertifikate künftig häufig ablaufen, sind manuelle Erneuerungen nicht mehr machbar. Das CA/B-Forum möchte die Branche zu effizienteren, automatisierten Arbeitsabläufen anregen, die menschliche Fehler reduzieren und die Sicherheit insgesamt verbessern.

- Systeme agil halten: Bei einem Angriff oder anderen Sicherheitsproblemen möchten Sie, dass Ihr System schnell reagiert. Durch kürzere Lebensdauern werden kompromittierte Zertifikate schneller entfernt, was die Agilität Ihres Sicherheitssystems verbessert und Schäden minimiert.

- Bereitschaft für die Post-Quantum-Welt: Es gibt noch einen Grund für die kürzere Gültigkeit: Die Welt der Kryptographie entwickelt sich weiter. Angesichts der künftigen Verbreitung des Quantencomputings benötigen wir Systeme, die sich schnell anpassen können. Durch häufige Zertifikatserneuerungen können wir Updates flexibel und schnell bereitstellen – insbesondere bei unserer Vorbereitung auf die Post-Quanten-Kryptografie.

Im Wesentlichen sollen diese Änderungen die Sicherheit erhöhen und den Weg für die Automatisierung ebnen. Auch wenn die Änderungen für IT-Teams zunächst problematisch wirken, hält das Forum sie letztendlich für einen Nettovorteil für die Internetsicherheit.

Zeitrahmen und technische Details

Wie sieht der Zeitrahmen für die Verkürzung der Gültigkeit der SSL/TLS-Zertifikate aus?

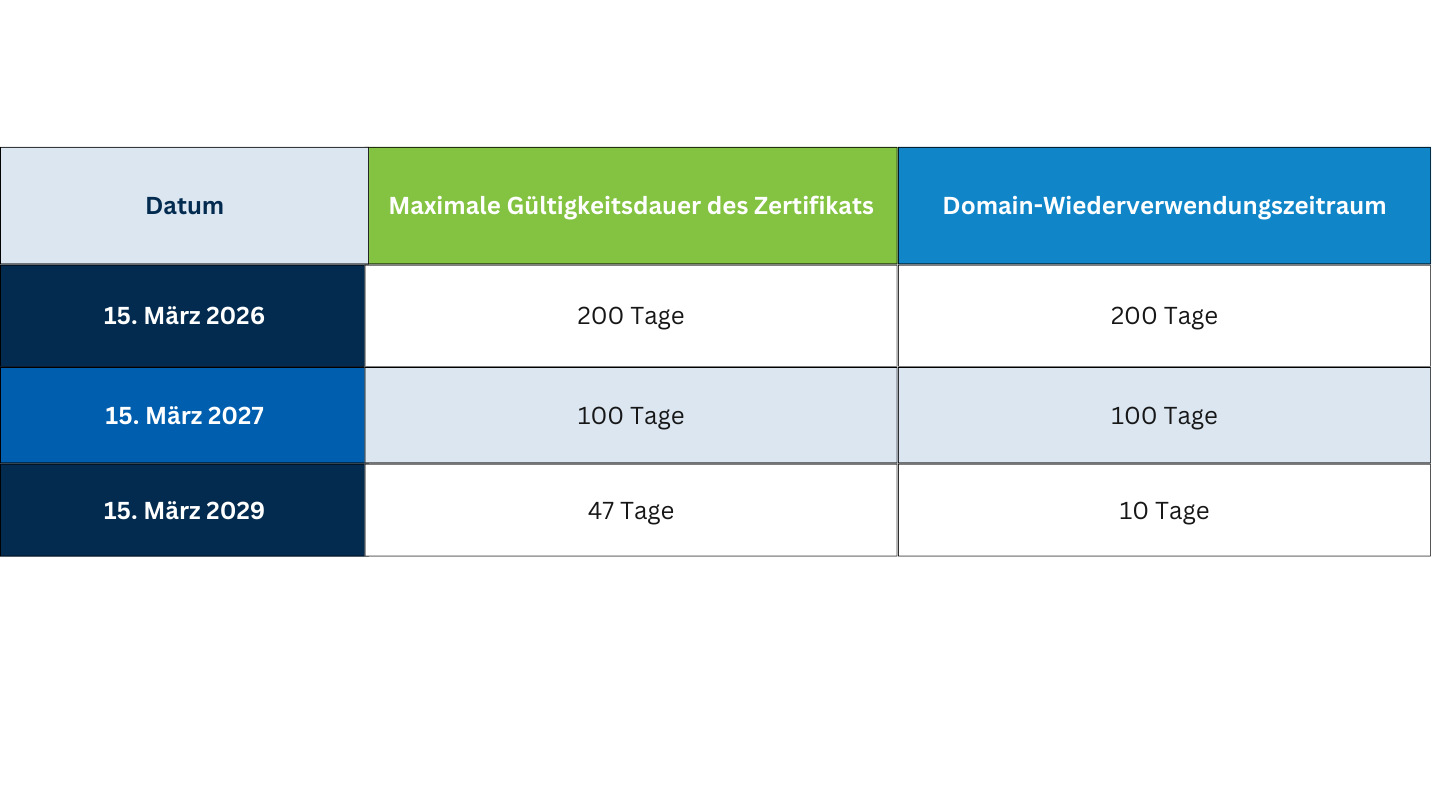

Die Termine für die Umsetzung sind wie folgt:

Welchen Unterschied gibt es zwischen der Zertifikatslebensdauer und der Wiederverwendung der Domänenvalidierung?

Auf den ersten Blick wirken diese Begriffe etwas technisch, aber sie lassen sich recht einfach erläutern:

- Die Zertifikatslebensdauer gibt an, wie lange ein SSL/TLS-Zertifikat nach seiner Ausstellung gültig ist. Derzeit liegt dieser Zeitraum bei bis zu 398 Tagen, aber bis 2029 wird er nach und nach deutlich kürzer und liegt dann nur noch bei 47 Tagen.

- Bei der Wiederverwendung der Domänenvalidierung geht es darum, wie lange eine Zertifizierungsstelle (CA) denselben Nachweis verwenden kann, dass Sie eine Domäne besitzen oder kontrollieren, bevor sie ihn erneut verifizieren muss. Derzeit beträgt die Wiederverwendungsdauer bis zu 398 Tage, bis 2028 wird sie jedoch auf nur noch 10 Tage abnehmen.

Einfacher ausgedrückt:

- Bei der Zertifikatslebensdauer handelt es sich um die Gültigkeitsdauer Ihres Zertifikats selbst.

- Die Wiederverwendung der Domänenvalidierung gibt an, wie lange sich die CA auf Ihren Nachweis des Domänenbesitzes verlassen kann, bevor Sie diesen erneut bestätigen müssen

Durch die 47-tägige Zertifikatslebensdauer ab 2029 läuft Ihr Zertifikat schneller ab, und durch die 10-tägige Wiederverwendungsdauer müssen Sie den Besitz Ihrer Domäne viel häufiger validieren. Hier kommt die Automatisierung dann intensiv zum Einsatz, denn eine manuelle Verwaltung ist dann nicht mehr durchführbar.

Auswirkungen auf Unternehmen

Welche Auswirkungen hat das auf mein Unternehmen?

Wer heute Zertifikate verwaltet, weiß, dass es bei dieser Umstellung zwar um Sicherheit geht, aber dass sie auch für echte Herausforderungen sorgt. Das Fazit? Kürzere Zertifikatslebensdauern bedeuten häufigere Erneuerungen. Und wenn Ihr Team Zertifikate immer noch manuell verwaltet, stehen Ihnen anstrengende Zeiten bevor.

Sprechen Sie noch heute mit unserem Team

Die Verkürzung der Gültigkeitsdauer von SSL/TLS-Zertifikaten von 398 Tagen auf 47 Tage hat verschiedene deutliche Auswirkungen auf die Websicherheit:

- Reduzierung der Angriffsfläche: Kürzere Lebensdauern bedeuten weniger Zeit, in der kompromittierte Zertifikate ausgenutzt werden können.

- Verbesserung des Sicherheitsstatus: Regelmäßige Erneuerungen stellen sicher, dass für die Zertifikate die neuesten Standards und Konfigurationen verwendet werden.

- Unterstützung von Zero-Trust-Prinzipien: Durch regelmäßige Erneuerungen wird der Vertrauensstatus kontinuierlich bestätigt.

Die betrieblichen Auswirkungen dürfen jedoch nicht ignoriert werden. Die Sicherheitsvorteile kürzerer Gültigkeitszeiträume von Zertifikaten sind die Hauptantriebskräfte für die anstehende Veränderung, aber sie bringen auch erhebliche betriebliche Herausforderungen mit sich.

- Häufigere Erneuerungen: Das Verfolgen und Erneuern von Zertifikaten alle 47 Tage ist ohne Automatisierung kaum machbar.

- Risiko menschlicher Fehler: Bei manuellen Prozessen kommt es häufig zu verpassten Verlängerungsterminen, Ausfällen und Compliance-Lücken.

- Höherer Ressourcenbedarf: Um mit der Entwicklung Schritt zu halten, benötigen IT-Teams eventuell mehr Personal, Schulungen oder Tools.

- Auswirkungen auf alle Geschäftsbereiche: Unabhängig davon, ob es um Großunternehmen oder kleine/mittlere Unternehmen (KMU) geht, erfordert diese Umstellung einen skalierbaren Ansatz.

Welche Branchen sind am stärksten betroffen?

Sie möchten eine kurze Antwort? So ziemlich jede Branche, die SSL/TLS-Zertifikate nutzt! Einige Sektoren werden die Auswirkungen jedoch direkter spüren, insbesondere solche mit sicherheitsrelevanten Umgebungen mit hohen Datenmengen. Hier ist eine kurze Aufschlüsselung:

- Finanzen: Banken, Zahlungsabwickler und andere Finanzinstitute sind besonders auf sichere Transaktionen angewiesen. Daher ist die regelmäßige Erneuerung von Zertifikaten entscheidend, um die Sicherheit und Konformität aller Vorgänge zu gewährleisten.

- Gesundheitswesen: Angesichts geltender Datenschutzbestimmungen wie HIPAA müssen Gesundheitsdienstleister gewährleisten, dass ihre Systeme stets sicher sind. Eine kürzere Gültigkeitsdauer der Zertifikate bedeutet eine häufigere Validierung zum Schutz der Patientendaten.

- Einzelhandel und E-Commerce: Online-Shops und Marktplätze verarbeiten zahlreiche Kunden- und Zahlungsdaten. Daher müssen sie einer sicheren Zertifikatsverwaltung Priorität geben, um Betrug zu verhindern und das Vertrauen in sie zu wahren.

- Regierungen und öffentlicher Dienst: Regierungsbehörden sind beliebte Ziele für Cyberbedrohungen. Regelmäßige Zertifikatsaktualisierungen tragen dazu bei, vertrauliche Informationen zu schützen und das Vertrauen der Öffentlichkeit zu bewahren.

- SaaS- und Cloud-Anbieter: Diese Unternehmsarten verarbeiten für ihre Kunden häufig große Datenmengen. Kürzere Zertifikatslebensdauern bedeuten dann mehr Sicherheit sowohl für den Anbieter als auch für die Kunden.

Letztendlich ist jedoch jedes Unternehmen betroffen, das SSL/TLS-Zertifikate zum Sichern von Websites, Anwendungen oder digitaler Kommunikation nutzt. Unabhängig davon, ob es um ein globales Unternehmen oder ein kleines lokales Geschäft geht, wirkt sich eine kürzere Gültigkeit darauf aus, wie Zertifikate verwaltet und erneuert werden.

Automatisierung und Lösungen

Welche Automatisierungsmöglichkeiten gibt es für mich?

Die jeweils richtige Lösung hängt von Infrastruktur, Teamgröße und Menge der Zertifikate ab.

- ACME: Wenn Sie eine kostenlose und einfache Möglichkeit zur Automatisierung von Domain-Validierungszertifikaten (DV) suchen, ist ACME eine gute Wahl. Es ist ein großartiger Ausgangspunkt für Unternehmen, die eine grundlegende, unkomplizierte Automatisierung benötigen.

- Certificate Automation Manager: Für größere Unternehmen oder solche mit komplexer Infrastruktur bietet diese Enterprise-Lösung vollständige Automatisierungsfunktionen, einschließlich Erneuerungsmanagement und Berichterstellung. Davon profitieren besonders Unternehmen, die mehrere Domänen in unterschiedlichen Umgebungen verwalten.

- Interne PKI: Bei speziellen Anforderungen für nicht öffentlich zugängliche Systeme gibt Ihnen die Einrichtung einer internen PKI mit benutzerdefinierten Regeln mehr Kontrolle über die Zertifikatsverwaltung. Das eignet sich ideal für Unternehmen, die ihre internen Zertifikate individuell verwalten möchten.

Unabhängig davon, womit Sie beginnen: Handeln Sie jetzt, um Risiken klein zu halten, Ausfälle zu vermeiden und der Entwicklung einen Schritt voraus zu sein, bevor die 47-Tage-Frist zur Norm wird.

Wie implementiere ich eine Automatisierungslösung?

Was ist der erste Schritt? Schauen Sie sich an, was bereits vorhanden ist, und bauen Sie darauf auf.

Am Anfang können Tools wie ACME Ihnen helfen, die Ausstellung und Erneuerung von DV-Zertifikaten schnell und kostenlos zu automatisieren. Dieser erste Schritt eignet sich gut für Teams, die keine manuelle Nachverfolgung und keine Tabellenkalkulationen mehr nutzen möchten.

Für erweiterte Anforderungen – beispielsweise die Verwaltung mehrerer Zertifikatstypen, Umgebungen oder Teams – sollten Sie eine Managed PKI-Plattform oder eine Lösung wie Certificate Automation Manager in Betracht ziehen. Diese Lösungen bieten mehr Transparenz, Richtlinienkontrolle und Berichtsfunktionen, was besonders in größeren oder regulierten Umgebungen hilfreich ist.

Sie wissen nicht genau, was Sie benötigen? Kein Problem. Kontaktieren Sie GlobalSign, um eine unverbindliche Beratung zu Ihren Anforderungen zu erhalten und herauszufinden, welche Lösung optimal geeignet ist.

Sonderfälle und Ausnahmen

Was passiert mit OV- und EV-Zertifikaten?

Zertifikate vom Typ OV („Organization Validated“, unternehmensvalidiert) und EV („Extended Validation“, erweiterte Validierung) unterscheiden sich etwas von Standard-Zertifikaten vom Typ DV („Domain Validated“, domainvalidiert). Aber die neuen Regeln gelten auch für sie, daher sind einige wichtige Punkte zu beachten:

- Validierung der Domainkontrolle: Wie bei DV-Zertifikaten gilt für OV- und EV-Zertifikate der gleiche Zeitplan für die Wiederverwendung der Domainvalidierung. Das bedeutet, dass ab 2028 auch die Domänenvalidierung alle 10 Tage erneut überprüft werden muss.

- Subject Identity Information (SII): Bei OV- und EV-Zertifikaten müssen die Identitätsinformationen des Unternehmens (wie Unternehmensname und -adresse) weiterhin jährlich neu validiert werden. Dieser Schritt erfolgt manuell, er stellt jedoch sicher, dass das Zertifikat die aktuellen und genauen Informationen über das anfordernde Unternehmen enthält.

- Manuelle Verifizierung: Für OV- und EV-Zertifikate sind häufig detailliertere Prüfungen nötig, beispielsweise Telefonanrufe oder andere Verifizierungsmethoden. Diese bleiben auch bei einer Verkürzung der Zertifikatslebensdauer Teil des Prozesses.

Auch wenn für OV- und EV-Zertifikate die gleiche Domänenvalidierungsdauer wie für DV-Zertifikate gilt, sind einige zusätzliche Schritte zur Überprüfung der Unternehmensidentität erforderlich. Das bedeutet zwar häufigere Kontrollen, bietet jedoch mehr Sicherheit, da die Identität sorgfältig überprüft wird.

Werden Browser nach den Regeländerungen Zertifikate mit längerer Gültigkeit ablehnen?

Nein, Browser werden Zertifikaten, die vor Inkrafttreten der neuen Regeln ausgestellt wurden, nicht plötzlich das Vertrauen entziehen.

Die bevorstehenden Änderungen betreffen die Ausstellung der Zertifikate, nicht deren Validierung. Browser werden einem 398-Tage-Zertifikat, das Sie vor dem Stichtag (vor dem 15. März 2026) erhalten, also weiterhin vertrauen, bis es auf natürliche Weise abläuft. Und das auch, wenn dies nach Inkrafttreten der neuen Beschränkungen geschieht.

Es bricht nicht über Nacht alles zusammen. Ab dem Erreichen der neuen Termine müssen alle neu ausgestellten Zertifikate jedoch die kürzeren Gültigkeitszeiträume einhalten. Es ist also sinnvoll, jetzt mit der Planung und Anpassung Ihrer Prozesse zu beginnen.

Sind interne PKIs betroffen?

Nein, interne PKIs fallen nicht unter die Regeln des CA/B-Forums.

Die Änderungen gelten nur für öffentliche SSL-/TLS-Zertifikate, die von öffentlich vertrauenswürdigen Zertifizierungsstellen ausgestellt wurden. Wenn Sie eine interne PKI für Dinge wie interne Apps, Entwicklungsumgebungen oder nicht öffentliche Systeme nutzen, können Sie eigene Zertifikatslebensdauern und Validierungsrichtlinien bestimmen.

Dennoch könnte dies ein guter Zeitpunkt sein, auch Ihre interne PKI-Strategie neu zu bewerten. Durch die Anpassung interner Verfahren an neue Standards, beispielsweise durch kürzere Lebensdauern und Automatisierung, können Sie die Konsistenz verbessern, Risiken verringern und die Verwaltung der Zertifikate Ihrer gesamten Umgebung vereinfachen.

Strategische Bereitschaft

Was sollten wir jetzt tun?

Auch wenn das Jahr 2029 noch weit weg scheint, so gibt es schon lange vorher wichtige Veränderungen. Aber wenn Sie jetzt proaktiv vorgehen, können Sie teure Ausfälle oder Stress in letzter Minute vermeiden.

Letztendlich geht es nicht nur um eine kürzere Gültigkeit, sondern darum, die Verwaltung Ihrer Zertifikate insgesamt zu modernisieren. Fangen Sie am besten hier an:

1. Transparenz durch eine Überprüfung des Zertifikatsbestands

Stellen Sie sicher, dass Sie wissen, wo sich alle Ihre Zertifikate befinden. Denn Lücken in Ihrem Inventar bergen Risiken. Mit Tools wie Atlas Discovery können Sie einen genauen Überblick über Ihre Zertifikatslandschaft erhalten.

2. Definieren von zertifikatsbezogenen Richtlinien und Workflows

Erstellen Sie, falls noch nicht geschehen, eine zentrale Richtlinie für die Ausstellung, Erneuerung und Sperrung von Zertifikaten sowie für die Zugriffskontrolle. Durch die Standardisierung von Arbeitsabläufen können die Teams ihre Arbeitsabläufe besser koordinieren und uneinheitliche Umgebungen reduzieren.

3. Nutzen Sie die Automatisierung gemäß Ihren Anforderungen

Sehen Sie sich an, was Ihre Infrastruktur schon heute unterstützen kann und was Sie brauchen, wenn die Zertifikatsmengen zunehmen. Unabhängig davon, ob Sie mit ACME beginnen oder auf eine vollständig verwaltete Public Key Infrastructure (PKI)-Lösung umsteigen, ist die Automatisierung unerlässlich, um bei Erneuerungen den Überblick nicht zu verlieren.

⚠️ Nur eine Anmerkung: ACME ist ein guter Einstieg in die Automatisierung der Ausgabe und Erneuerung von SSL/TLS-Zertifikaten, aber keine Komplettlösung für das Lebenszyklusmanagement. Für durchgängige Transparenz, Berichterstellung und Richtliniendurchsetzung benötigen Sie ein umfassenderes Tool.

4. Kontinuierliche Überwachung und Berichterstattung

Nutzen Sie Überwachung und Warnmeldungen, um ablaufenden Zertifikaten und Richtlinienverstößen einen Schritt voraus zu sein. Die Berichterstattung ist auch entscheidend, wenn es um Audits, die ISO-Konformität und die interne Rechenschaftspflicht geht.

5. Schulen Sie Ihre Teams

Stellen Sie sicher, dass Ihr Team die bevorstehenden Änderungen kennt und weiß, wie es die vorhandenen Tools und Prozesse für deren Umsetzung nutzen kann. Das richtige Bewusstsein reduziert Fehler – und alle kommen schneller voran.

Kann ich vor 2026 noch 398-Tage-Zertifikate erhalten?

Ja, dazu ist noch Zeit.

Wenn Sie vor dem 15. März 2026 ein Zertifikat verlängern oder erwerben, können Sie dafür weiterhin die aktuelle maximale Gültigkeit von 398 Tagen erhalten. Nach diesem Datum gelten für neue Zertifikate die kürzeren Laufzeiten gemäß dem Zeitplan des CA/B-Forums, beginnend mit einem Maximum von 200 Tagen.

Wenn Sie also das Beste aus Ihrer nächsten Verlängerung herausholen möchten, ist jetzt der richtige Zeitpunkt für die Vorausplanung. Bedenken Sie jedoch, dass die Lebensdauer sich verkürzen und Automatisierung bald unverzichtbar sein wird.

Zukunftssicherung

Hat all das etwas mit Quantencomputing zu tun?

Nicht direkt, aber es ist Teil des Gesamtbildes.

Kürzere Zertifikatslebensdauern tragen dazu bei, das Internet auf die Post-Quantum Cryptography (PQC) vorzubereiten. Dabei handelt es sich um neue Verschlüsselungsstandards zum Schutz vor zukünftigen Quantenbedrohungen. Wenn die neuen Algorithmen eingeführt werden, müssen Zertifikate möglicherweise häufiger aktualisiert werden.

Durch die Verkürzung der Lebensdauer und die Zunahme der Automatisierung ist die Branche dieser Entwicklung voraus und kann eine flexiblere, zukunftsfähige Infrastruktur aufbauen.

Wie passen sich Nicht-Browser-Clients an (VPNs, IoT)?

Das ist eine wichtige Frage, denn Browser sind nicht die einzigen Systeme, die auf Zertifikate angewiesen sind. Viele Nicht-Browser-Clients wie VPNs, IoT-Geräte, interne Apps und Altsysteme sind ebenfalls auf SSL/TLS angewiesen, um sichere Verbindungen herzustellen. Wie können sie mit der kürzeren Lebensdauer der Zertifikate Schritt halten?

- Einige unterstützen bereits die Automatisierung: Viele moderne Systeme – darunter einige VPN-Geräte und IoT-Plattformen – unterstützen bereits Protokolle wieACME. Dadurch vereinfachen sie die Automatisierung der Ausstellung und Erneuerung von Zertifikaten, genau wie es bei einer Website geschieht.

- Manchmal sind kundenspezifische Lösungen nötig: Bei Systemen ohne standardmäßige Automatisierung müssen Sie möglicherweise eigene Workflows erstellen oder skripten, um Erneuerungen, Installationen und Validierungen zu handhaben. Das könnte die Verwendung von APIs, geplanten Aufgaben oder die Integration mit internen Tools umfassen.

- Beginnen Sie mit einer Bestandsaufnahme: Bevor Sie Änderungen vornehmen, sollten Sie Ihre Umgebung dahingehend untersuchen, welche Systeme Zertifikate verwenden, wie diese konfiguriert sind und ob eine Automatisierung möglich ist. So vermeiden Sie spätere Überraschungen und stellen sicher, dass nichts übersehen wird.

Nicht-Browser-Clients werden ebenfalls berücksichtigt, erfordern aber eventuell mehr praktische Planung. Mit der richtigen Strategie können Sie diese Systeme in Ihren Automatisierungsplan integrieren, damit alles reibungslos läuft.

Bereitschaft für den Wandel

Die Verwaltung von Zertifikaten muss niemandem Kopfzerbrechen bereiten. Ganz gleich, ob Sie Ihren aktuellen Bestand prüfen, Erneuerungen automatisieren oder eine umfassende Lösung für das Lebenszyklusmanagement benötigen – wir helfen Ihnen dabei.

Haben Sie noch Fragen? Lassen Sie uns reden

Anmerkung der Redaktion: Dieser Blog wurde ursprünglich am 16. Oktober 2024 veröffentlicht, wurde aber inzwischen aktualisiert, um Veränderungen in der Branche und neue Erkenntnisse zu berücksichtigen.