No ano passado, os crimes cibernéticos foram impulsionados pela pandemia do COVID19 após a mudança repentina para o trabalho em casa e a cultura de trabalho híbrida. Conforme mais trabalhadores começaram a trabalhar em casa e preferiram trabalhar remotamente, as empresas tornaram-se mais vulneráveis a ataques de ransomware. Nos próximos anos, podemos esperar mais ataques cibernéticos deste tipo e muito mais devastadores.

A maioria dos ataques destina-se ao ativo mais importante das empresas: os dados. A nova onda de ameaças cibernéticas tornou obrigatório que as empresas estabelecessem uma estratégia eficaz de segurança cibernética para sobreviver e prosperar nesse ambiente vulnerável.

Este artigo abordará os principais desafios de segurança cibernética que as empresas enfrentarão agora e no futuro.

Os novos desafios da segurança cibernética

Os desafios de segurança cibernética mais impactantes e modernos que as empresas devem enfrentar incluem:

- Segurança do trabalho remoto e das forças de trabalho híbridas

Um aumento nos ataques à cadeia de suprimentos

Armamento de ataque de firmware

Evolução dos ataques de ransomware

Riscos associados ao 5G

Ataque a um estado-nação

Tecnologia deepfake

Problemas com pessoal

Ataques a APIs

1. Segurança do trabalho remoto e das forças de trabalho híbridas

O risco envolvido no trabalho remoto (Fonte da imagem – Keap)

Em meio à pandemia do COVID19, quase todos os setores e empresas adotaram uma nova cultura de trabalho que é o trabalho remoto ou híbrido. Essa necessidade tornou-se um novo padrão, mesmo depois que as restrições impostas pelo lockdown na maioria dos países foram suspensas. A proteção de rede em empresas que servia como defesa incerta contra ameaças cibernéticas não é possível neste novo modelo de trabalho. Os funcionários que trabalham em casa conectam-se a redes Wi-Fi abertas com seus PCs ou laptops sob condições não supervisionadas.

O trabalho remoto não passará por mudanças tão cedo e, ultimamente, as empresas tomaram medidas significativas para conter as ameaças cibernéticas emergentes. Contudo, garantir condições de trabalho remotas e híbridas continuará sendo o principal ponto crítico para o domínio da segurança cibernética. Entre janeiro e abril de 2020, os ataques baseados em nuvem aumentaram 630%.

2. Um aumento nos ataques à cadeia de suprimentos

Fonte da imagem: Helpnet Security

Os ataques à cadeia de suprimentos são ataques cibernéticos direcionados a uma empresa que comprometem seus fornecedores ou outros fornecedores terceirizados. Esses ataques são difíceis de detectar e afetam significativamente uma empresa, pois fornecem aos invasores uma maneira de obter acesso a dados ou sistemas confidenciais.

Os ataques à cadeia de suprimentos estão disparando em ritmo acelerado. Uma pesquisa recente indica que cerca de 80% das empresas sofreram um ataque cibernético devido a vulnerabilidades ocultas e brechas em sua cadeia de suprimentos.

O evento SolarWinds de 2020, que o presidente da Microsoft, Brad Smith, descreveu como o “maior e mais sofisticado ataque de todos os tempos”, foi um dos exemplos mais catastróficos de um ataque à cadeia de suprimentos.

Os ataques cibernéticos afetam as empresas às quais são direcionados e geram danos colaterais significativos que afetam empresas parceiras, fornecedores, clientes, funcionários e outras partes interessadas importantes ligadas à cadeia de suprimentos. Espera-se que essa tendência crescente acelere com mais violações da cadeia de suprimentos e invasões de malware no ano em curso.

3. Armamento de ataque de firmware

Os ataques de firmware são um tipo de ataque cibernético que tem como alvo o firmware de um dispositivo. Firmware é o software armazenado na memória somente leitura (ROM) de um dispositivo. Os ataques de firmware permitem que invasores obtenham o controle de um dispositivo ou de seus dados e podem ser difíceis de detectar e defender.

Os ataques de firmware têm como alvo qualquer dispositivo que use firmware, incluindo computadores, roteadores e dispositivos da IoT. Um exemplo de ataque de firmware é o "badUSB”. Este ataque reprograma o chip controlador em um dispositivo USB para transformá-lo em um "teclado". Isso permite que o invasor envie toques de tecla para o computador da vítima, que podem ser usados para instalar malware ou dar ao invasor controle remoto do computador.

De acordo com a recente pesquisa "Security Signals" da Microsoft, que entrevistou 1.000 tomadores de decisão de segurança e proteção contra ameaças em empresas, 83% foram atingidos por um ataque de firmware nos dois anos anteriores.

Infelizmente, a maioria das empresas geralmente enfraquece a segurança do firmware. Os setores que enfrentam a maioria desses ataques devem começar a adotar uma estratégia eficaz de proteção contra malware baseada em hardware.

4. Evolução dos ataques de ransomware

Fonte da imagem: Kaspersky

Os ataques cibernéticos estão aumentando e parece que ninguém conseguirá escapar. Em 2021, observamos um crescimento maciço de ransomware contra indivíduos e empresas. No entanto, essa tendência não arrefeceu, e em 2022, fomos atingidos por outra onda, que trouxe ainda mais dor de cabeça!

Os hackers ameaçam publicar os dados privados da vítima ou bloquear o acesso aos dados ou arquivos valiosos, a menos que o resgate exigido seja pago. De acordo com os dados, cerca de 1 bilhão de dólares foram pagos como resultado de ataques de ransomware nos EUA apenas no primeiro trimestre de 2021, e esse número deve crescer ainda mais.

A JBS, maior fornecedora de carne bovina do mundo, pagou ao REvil – grupo responsável por crimes cibernéticos – um resgate de US$ 11 milhões em maio de 2021, depois que um ataque interrompeu as operações nos Estados Unidos e na Austrália.

A JBS alegou que, embora tenha sido possível restaurar a maioria de seus sistemas sem precisar de ajuda, o pagamento foi feito para garantir que os dados roubados não fossem expostos.

Como os ataques de ransomware estão aumentando e empresas e indivíduos estão em risco, devemos avaliar nossa segurança cibernética pessoalmente. Um guia para segurança cibernética ajuda os empregadores a instruir os funcionários a respeito dos riscos contínuos. Da mesma forma, ajuda as pessoas a entender como podem se manter protegidas quando navegarem na Internet.

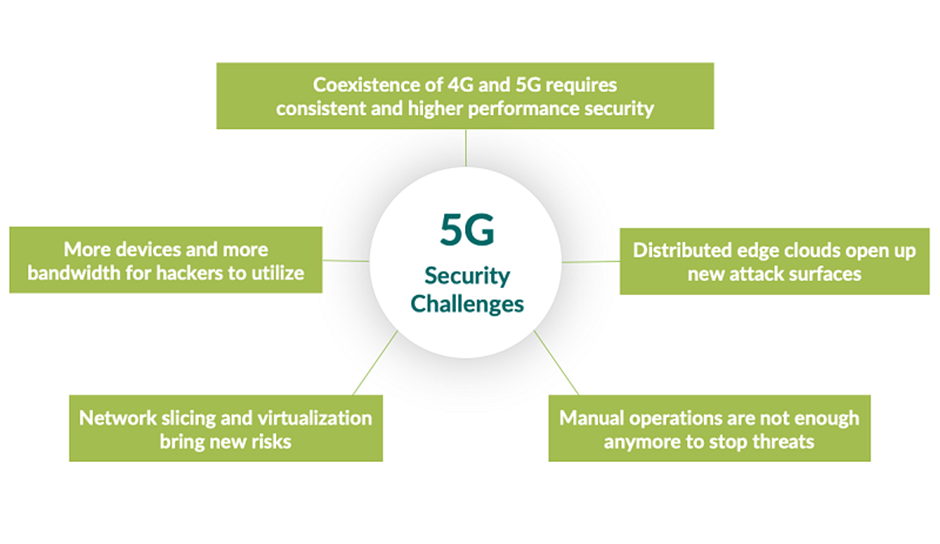

5. Riscos associados ao 5G

Fonte da imagem: Juniper

Um número maior de empresas em todo o mundo está procurando adotar a tecnologia 5G para aumentar seus recursos de TI e participar da corrida da transformação digital. Porém, isso ocorre em meio a alguns novos desafios em termos de segurança cibernética. Como o 5G aumentará rapidamente o uso das IoTs, os cibercriminosos aproveitarão as vulnerabilidades dos dispositivos conectados e usarão esses dispositivos para invadir a rede. Portanto, as empresas precisam conter todos os riscos associados à tecnologia 5G mais recente ou enfrentar resultados devastadores.

A Vodafone Portugal revelou que foi vítima de um ataque cibernético que afetou as redes 4G e 5G.

De acordo com a empresa, a interrupção da rede ocorreu em 7 de fevereiro de 2022, devido a um ataque cibernético hostil destinado a criar danos e interrupções. O incidente afetou as redes de dados, a rede 4G/5G, voz fixa, televisão, SMS e serviços de atendimento de voz/digital.

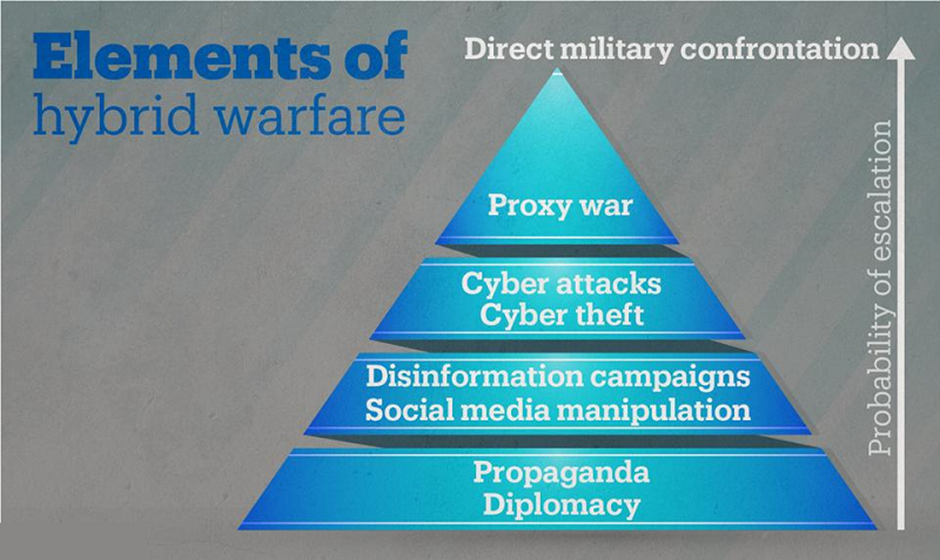

6. Ataque a um estado-nação

Fonte da imagem: TRT World

A guerra moderna tem tudo a ver com ataques cibernéticos. Veja o exemplo do conflito entre Rússia e Ucrânia. De acordo com os dados de inteligência, a Rússia implantou de 8 a 9 vírus diferentes para atacar os sistemas de computação de seu adversário. Estados Unidos, Reino Unido e União Europeia alegaram que a Rússia tinha como alvo as comunicações por satélite usadas pelo Exército ucraniano. Essa guerra híbrida tornou obrigatório para os países e seus militares a criação de um sistema de segurança cibernética eficaz para conter o impacto de qualquer evento desastroso.

7. Tecnologia deepfake

Fonte da imagem: Mídia social

A tecnologia deepfake é um método baseado em IA em rápida evolução para criar vídeos falsos realistas. Deepfakes podem ser usados para criar notícias falsas realistas ou para gerar eventos de "bandeira falsa" (false flag) que podem prejudicar a reputação de um indivíduo ou grupo. Os deepfakes também são uma ferramenta em potencial para os cibercriminosos, que podem usá-los para criar ataques de phishing ou espalhar malware.

O primeiro ataque de deepfake relatado foi descoberto pela seguradora Euler Hermes em março de 2019 (que cobriu o custo do incidente). O golpe começou quando o CEO de uma empresa de energia britânica recebeu um telefonema de seu patrão, o chefe da matriz alemã da empresa – ou, por sua vez, o CEO confundiu-o com seu chefe.

De acordo com Euler Hermes, o CEO ouviu a voz de seu chefe com o tom preciso, inflexão e leve sotaque alemão pedindo que ele transferisse US$ 243.000 para a conta de um fornecedor húngaro.

8. Problemas com pessoal

Fonte: HelpNet Security

As ameaças cibernéticas crescentes precisam ser tratadas com estratégias modernas e uma equipe de segurança cibernética bem treinada. As empresas estão enfrentando problemas para encontrar o conjunto de habilidades certo e indivíduos equipados para proteger suas infraestruturas de rede.

Uma das razões pelas quais muitos profissionais de segurança cibernética lutaram é o aumento vertiginoso de trabalho remoto na pandemia global.

De acordo com um estudo que entrevistou mais de 500 especialistas em segurança cibernética, 57% disseram que a escassez de habilidades de segurança cibernética afetou a empresa para a qual trabalham, e pouco mais de 10% afirmou que esse impacto foi significativo.

Pessoas e treinamento são essenciais pois, como a tecnologia evolui rapidamente, os métodos que os cibercriminosos usam para invadir redes também evoluem. Portanto, é fundamental que as empresas invistam na contratação das pessoas certas e em treiná-las para ficarem sempre cientes das ameaças mais recentes e lidarem com novas tecnologias.

9. Ataques a APIs

Fonte da imagem: Data Center Knowledge

A segurança da API também se tornou uma preocupação crescente em todos os setores. Os ataques de API mais graves e devastadores incluem ataques de injeção de API direcionados a um aplicativo baseado em código extremamente desenvolvido. Nos ataques de injeção de API, os hackers injetam código malicioso no software e obtêm o controle de um aplicativo. Outro ataque vinculado às APIs é o Ataque de Negação de Serviço Distribuído (DDoS), no qual vários sistemas de computador sobrecarregam a largura de banda do aplicativo.

A Peloton, uma startup de fitness, anunciou recentemente que os dados das contas de clientes foram expostos na Internet devido a uma API defeituosa que permitia chamadas não autenticadas. Mesmo se o usuário tiver definido o perfil de sua conta como privado, qualquer pessoa conseguirá visualizar seus dados nos servidores da Peloton.

Proteção contra ameaças em evolução em 2022

Para evitar as ameaças de segurança cibernética mencionadas acima, você precisa:

- Manter seus sistemas de segurança cibernética atualizados com todos os SOPs necessários ativos

Usar infraestrutura de rede moderna e repleta de segurança de fabricantes confiáveis

Assegurar que sua equipe de TI está empregando metodologias modernas de inteligência contra ameaças para monitorar atividades maliciosas

Contratar o talento e as ferramentas de segurança cibernética adequados para enfrentar as ameaças de segurança cibernética em evolução

Contratar uma empresa de segurança cibernética experiente para lidar com ameaças cibernéticas de forma eficaz

Conclusão

Uma nova onda de ameaças à segurança cibernética causará um considerável impacto financeiro e na reputação de sua empresa, se você menosprezar a necessidade de um sistema e uma estratégia de segurança cibernética eficazes.

Portanto, avalie sua infraestrutura de rede, prepare sua equipe interna ou contrate um serviço de segurança cibernética experiente para lidar com as ameaças cibernéticas mais devastadoras desta década.