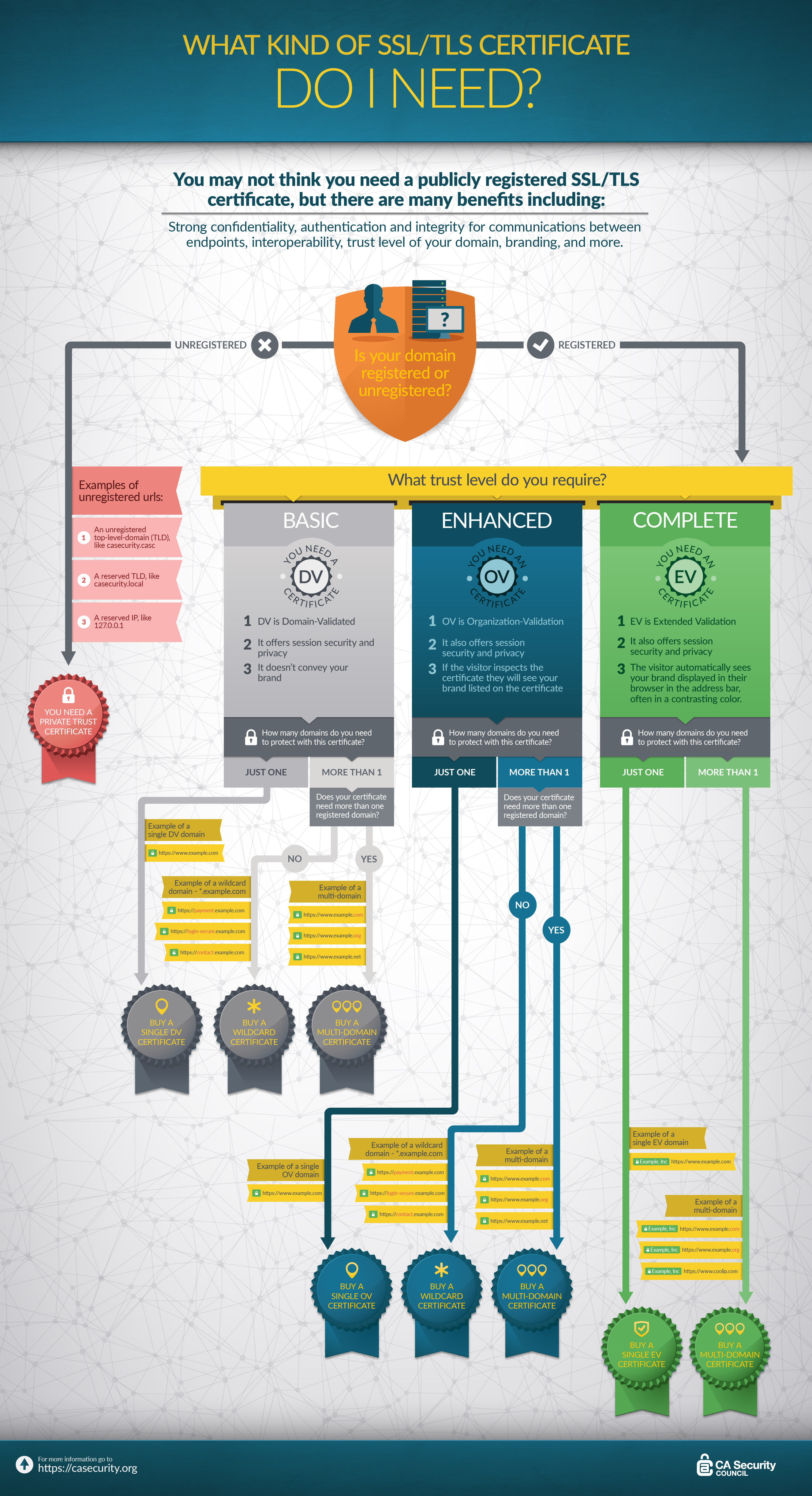

De CA Security Council (CASC), een belangenvereniging die zich inzet voor de verbetering van de online veiligheid en waar we ons in 2013 bij hebben aangesloten, heeft onlangs een handige infografiek gepubliceerd – Welk soort SSL/TLS-certificaat heb ik nodig? (bekijk de infografiek onder dit bericht). Hoewel de infografiek een uitstekend overzicht op hoog niveau geeft van de belangrijkste opties voor certificaten en een aantal voorbeelden geeft voor elk van deze opties, krijgen we hier vaak veel vragen over, dus dacht ik dat het nuttig zou zijn om wat meer uitleg te geven.

Hieronder overloop ik de stappen die u moet nemen bij het kiezen van een SSL-certificaat, zoals voorgesteld door de CASC, met wat extra context om uw beslissingen te helpen kaderen.

Stap 1 – Is uw domein geregistreerd?

Eerst moet u uw domein registreren voordat u een openbaar vertrouwd SSL-certificaat kunt kopen (d.w.z. het type dat u nodig heeft voor openbare websites, verder meer hierover). Dat komt omdat certificeringsinstanties (CAS), de organisaties die certificaten uitgeven, het domeinbezit moeten controleren.

Het registreren van uw domein is een essentiële stap voor het opzetten van een openbare website, dus de kans is groot dat u, als u een openbare website wilt beveiligen, deze stap al geregeld heeft en verder kunt gaan met stap 2.

Wat als uw domein niet geregistreerd is?

Als uw domein niet geregistreerd is, heeft u het waarschijnlijk over een interne servernaam. Een interne naam is een domein of IP-adres dat deel uitmaakt van een privénetwerk, bijvoorbeeld:

- Elke servernaam met een suffix van een niet-openbare domeinnaam (bv. mydomain.local, mydomain.internal)

- NetBIOS-namen of korte hostnamen, alle namen zonder openbaar domein

- Elk IPv4-adres in het RFC 1918-bereik (bv. 10.0.0.0, 172.16.0.0, 192.168.0.0)

- Elk IPv6-adres in het RFC 4193-bereik

Vanaf november 2015 is het voor CA’s verboden om openbaar vertrouwde SSL-certificaten met interne servernamen of gereserveerde IP-adressen uit te geven. Dat komt omdat deze namen niet uniek zijn en intern worden gebruikt. De CA kan dus op geen enkele manier controleren of het bedrijf eigenaar is (bijv. veel bedrijven hebben een intern mailsysteem met het adres: https://mail/). Meer informatie over de gevaren van interne namen in openbare SSL-certificaten vindt u in onze white paper.

SSL voor interne servernamen

Wat kunt u doen als u de communicatie tussen uw interne servers die gebruikmaken van interne servernamen wilt beveiligen? Wel, u kunt geen openbaar vertrouwd SSL-certificaat gebruiken, dus een optie is het gebruik van zelf-ondertekende certificaten of het opzetten van een interne CA (bijv. Microsoft CA) en van daaruit certificaten uitgeven. Hoewel dit zeker haalbare opties zijn, vereist het beheren van uw eigen CA uitgebreide interne expertise en kan het behoorlijk veel middelen vergen.

Sommige CA’s (zoals GlobalSign) bieden ook certificaten aan die precies voor deze toepassing zijn ontworpen. Deze certificaten, die worden uitgegeven vanuit een niet-openbare root, hoeven niet te voldoen aan dezelfde regels als openbare certificaten, zodat ze zaken als interne servernamen en gereserveerde IP-adressen kunnen bevatten. Op deze manier kunt u uw interne servers beveiligen zonder het gedoe van het beheren van uw eigen CA of het gebruik van zelf-ondertekende certificaten.

Stap 2 – Welk vertrouwensniveau heeft u nodig?

Alle SSL-certificaten bieden sessiebeveiliging en versleutelen alle informatie die via de website wordt verzonden, maar ze vermelden andere identiteitsgegevens in het certificaat en worden op een andere manier weergegeven in browsers. Er zijn drie belangrijke vertrouwensniveaus voor SSL-certificaten, van hoog naar laag: Extended Validation (EV), Organization Validated (OV) en Domain Validated (DV).

Bij de keuze tussen de verschillende vertrouwensniveaus is de belangrijkste vraag die u zich moet stellen: “Hoeveel vertrouwen wilt u aan uw bezoekers overbrengen?” U houdt er best ook rekening mee hoe belangrijk uw merkidentiteit is voor uw aanwezigheid op het web. Wilt u dat uw merk duidelijk wordt weergegeven in de adresbalk van de browser of enkel in het certificaat zelf? Of is het koppelen van uw merkidentiteit aan uw domein niet zo belangrijk voor u?

Extended Validation (EV)-certificaten

EV-certificaten bevatten de meeste bedrijfsgegevens en bedrijven moeten voldoen aan de hoogste, meest strenge eisen van elk type SSL-certificaat voordat ze een certificaat ontvangen. Deze certificaten geven uw website ook de meeste geloofwaardigheid omdat ze de geverifieerde identiteitsgegevens van uw bedrijf een belangrijke plaats geven – uw bedrijfsnaam wordt duidelijk weergegeven met een vergrendeld hangslot.

![]()

Voorbeeld van een site beveiligd met een EV-certificaat in Chrome

Organization Validated (OV)-certificaten

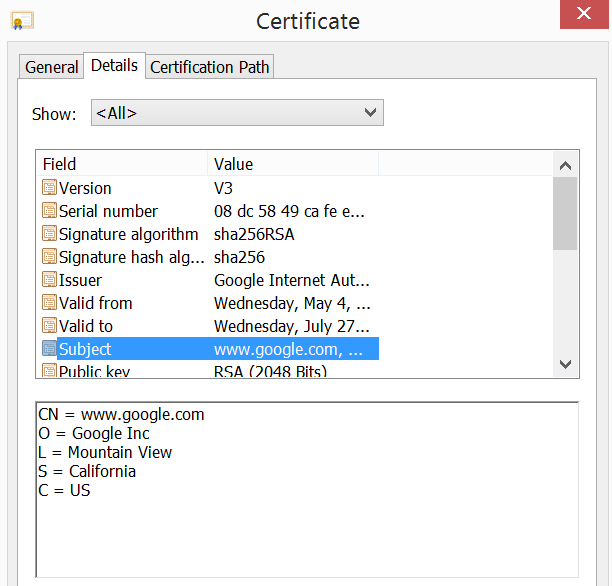

OV-certificaten bevatten ook zakelijke authenticatie, wat betekent dat er informatie over uw bedrijf is opgenomen, maar in tegenstelling tot EV-certificaten wordt deze informatie niet zo opvallend weergegeven. Om de identiteitsgegevens van uw bedrijf te kunnen zien, moeten bezoekers de gegevens van het certificaat bekijken.

Voorbeeld van OV-certificaatgegevens in Chrome. U kunt de bedrijfsinformatie zien die in het onderwerp is opgenomen.

Domain Validated (DV)-certificaten

DV-certificaten zijn het meest elementaire type SSL-certificaat, met de kleinste hoeveelheid identiteitsgegevens in het certificaat en alleen het bewijs dat de eigenaar van de website de administratieve controle over het domein kan aantonen. Hoewel DV-certificaten sessiecodering bieden (waardoor ze zeker beter zijn dan niets), bevatten ze geen bedrijfsinformatie. Dat betekent bijvoorbeeld dat er niets is opgenomen in een DV SSL-certificaat dat is uitgegeven aan www.bedrijfabc.com om te controleren of het daadwerkelijk wordt beheerd door Bedrijf ABC.

Daarom raden we DV-certificaten niet aan voor zakelijk gebruik. Gezien de opkomst van bedrieglijke en phishing-websites raden we websitebeheerders aan om SSL-certificaten te gebruiken die informatie over de bedrijfsidentiteit bevatten (d.w.z. OV of EV), zodat bezoekers van de site de identiteit van de domeineigenaar kunnen bekijken.

Stap 3 – Hoeveel domeinen moet u beschermen met dit certificaat?

Slechts één – gebruik een standaardcertificaat

Als u slechts één domein moet beveiligen (bijv. .example.com), dan moet u één enkel domein- of standaardcertificaat aanschaffen. U heeft de keuze uit de volgende vertrouwensniveaus: DV, OV of EV.

Als u echter meerdere domeinen moet beveiligen (bijvoorbeeld voor regionale sites - .com, .co.uk, .nl) of meerdere subdomeinen (bijvoorbeeld voor klantengebieden – login-secure.example.com), moet u overwegen om een Wildcard- of Multi-Domain-certificaat aan te schaffen. Het gebruik van één certificaat voor meerdere Fully Qualified Domain Names (FQDN's) is voordeliger dan de aankoop van meerdere individuele certificaten en vereenvoudigt het beheer, vooral wanneer het tijd is voor het vernieuwen van certificaten.

Meerdere domeinen

Als u meerdere domeinen (bijv. example.com, example.net, example.nl) met één certificaat wilt beveiligen, dan moet u een Multi-Domain-certificaat aanschaffen. Met Multi-Domain-certificaten kunt u meerdere domeinnamen beveiligen met slechts één certificaat. De domeinen worden in het certificaat vermeld als Subject Alternative Names (SAN's). Daarom zult u mensen vaak hiernaar horen verwijzen als SAN-certificaten.

Meerdere subdomeinen

Als u meerdere subdomeinen (bijv. login.example.com, payment.example.com) met één certificaat wilt beveiligen, kunt u een Wildcard- of Multi-Domain-certificaat gebruiken. Welk certificaat voor u het beste is, hangt af van het aantal subdomeinen dat u moet beveiligen en het gewenste vertrouwensniveau.

Als u veel subdomeinen heeft, of verwacht er in de toekomst meer toe te voegen, kiest u best een Wildcard-certificaat omdat u een onbeperkt aantal sites direct onder het domein kunt beveiligen. Wildcard-certificaten hebben een algemene naam met de indeling *.example.com, waardoor de bovenstaande voorbeelden worden beveiligd met één enkel certificaat. Wildcard-certificaten worden ondersteund door de DV- en OV-producten, maar de eisen van de industrie staan EV Wildcard-certificaten niet toe.

Als u slechts enkele subdomeinen heeft, of als uw sites een verschillend aantal knooppunten in de domeinnaam bevatten (bijv. store.example.com, store.us.example.com, store.eurpoe.example.com), kiest u best een Multi-Domain-certificaat met subdomeinen, omdat deze over het algemeen kosteneffectiever zijn dan Wildcard-certificaten en flexibeler zijn in het ondersteunen van verschillende niveaus van domeinen. Subdomeincertificaten worden ondersteund door DV, OV en EV.

Hier vindt u de volledige infografiek van het CASC: