Opmerking van de redactie: dit blog artikel werd oorspronkelijk gepubliceerd in september 2016. Het is bijgewerkt voor de nauwkeurigheid door GlobalSign Product Manager, Sebastian Schulz.

Soms hebben zelfs PKI-veteranen moeite met het bestellen of installeren van SSL/TLS-certificaten. Dit duidt niet op een gebrek aan kennis - die processen kunnen eerder ongeziene fouten aan het licht brengen. Het bestellen van het juiste certificaat, het aanmaken van een CSR, het downloaden, het installeren en het testen om er zeker van te zijn dat er geen problemen zijn, zijn allemaal gebieden waar men op fouten kan stuiten.

We willen helpen om het proces zo eenvoudig mogelijk te maken, van begin tot einde. Daarom hebben we onze topvragen en meest voorkomende problemen verzameld waarmee klanten geconfronteerd worden tijdens het bestel- en installatieproces. We hopen dat deze blog jullie kan helpen om deze valkuilen te vermijden en het proces sneller te voltooien. Moest je echter een probleem hebben dat je met behulp van deze blog niet kan oplossen, neem gerust contact op met ons supportteam of maak een supportticket aan.

De juiste approval- of goedkeuringsmethode kiezen

Er zijn drie manieren om uw domein bij ons te laten verifiëren: approver e-mail, HTTP-verificatie en DNS TXT-record. En als u op een gegeven moment moe wordt van het verifiëren van domeinen elke keer dat u een certificaat bestelt, waarom probeert u Managed SSL dan niet eens?

Opmerking: zodra u een bestelling voor een SSL-certificaat geplaatst hebt in ons systeem, kan de gekozen approval methode achteraf niet meer worden gewijzigd.

Approver e-mail

Wanneer u een bestelling plaatst, kan u uit de volgende e-mailadressen kiezen om het domein te laten verifiëren:

- admin@domain.com

- administrator@domain.com

- hostmaster@domain.com

- postmaster@domain.com

- webmaster@domain.com

Er wordt een e-mail gestuurd naar het geselecteerde adres en na ontvangst van de e-mail kunt u op een link klikken om te controleren of het domein van u is.

Opmerking: zorg ervoor dat u het juiste adres kiest, want anders moet u de bestelling annuleren en een nieuwe bestelling starten.

Als u geen toegang hebt of geen e-mailadres uit de bovenstaande lijst kunt instellen, moet u contact opnemen met de klantenservice om de andere mogelijkheden te bespreken. Deze zijn:

- De WHOIS-gegevens updaten met een e-mailadres (een voorbeeld van een website die GlobalSign gebruikt om WHOIS-gegevens te controleren, is networksolutions.com).

- Een pagina op de website van het domein aanmaken volgens de instructies van ons supportteam. Zo toont u controle over het domein aan en kan het validatieteam de approval-e-mail naar ELK alternatief e-mailadres sturen.

Opmerking: Een ondersteuningsartikel dat u door de domeinverificatie per e-mail begeleidt, kunt u hier vinden.

HTTP-verificatie

Met behulp van de HTTP-verificatiemethode (ook wel Approver URL- of meta-tag-) kunt u een willekeurige tekenreeks van GlobalSign in de hoofdpagina van uw domein (bijvoorbeeld domain.com) invoegen. De gekozen directory moet domain.com/well-known/pki-validation/gsdv.txt zijn.

Ons verificatiesysteem kan de metatag op de pagina detecteren en het eigenaarschap van het domein verifiëren. Ons systeem kan echter niet controleren of het domein naar een andere pagina doorverwijst, dus zorg ervoor dat alle doorverwijzingen worden uitgeschakeld.

Opmerking: Een ondersteuningsartikel dat u begeleidt bij domeinverificatie door HTTP-verificatie vindt u hier.

DNS TXT Record

DNS TXT-records houden in dat een code wordt geïmplementeerd in de DNS TXT van het geregistreerde domein. U moet er zeker van zijn dat de string exact overeenkomt met wat u aan het einde van de bestelling van uw certificaat of van ons doorlichtingsteam heeft gekregen. Ook moet u er zeker van zijn dat het record publiekelijk toegankelijk is. U kunt een aantal gratis online tools gebruiken om uw DNS TXT-records te controleren. Als alternatief kunt u een commando in commandoprompt uitvoeren om te zien of er een txt-item is, bijvoorbeeld: nslookup -type=txt domain.com

Opmerking: Een ondersteuningsartikel dat u begeleidt bij de domeinverificatie door DNS TXT record is hier te vinden.

Privé sleutel ontbreekt

Voor het bestellen van een SSL/TLS-certificaat moet een CSR worden ingediend en om een CSR aan te maken moet een privé sleutel worden aangemaakt. Uw privé sleutel die overeenkomt met uw certificaat bevindt zich meestal in dezelfde directory als waar de CSR is aangemaakt. Als de privé sleutel niet meer op uw computer is opgeslagen (verloren) dan moet het certificaat opnieuw worden uitgegeven met een nieuwe CSR en dus ook met een nieuw aangemaakte privé sleutel.

Voorbeelden van foutmeldingen/situaties waarin geen prive sleutel aanwezig is:

- De foutmelding "Private key missing" verschijnt tijdens de installatie.

- De foutmelding "Bad tag value" verschijnt tijdens de installatie.

- Nadat u het certificaat in IIS hebt geïmporteerd, verdwijnt het certificaat uit de lijst na het vernieuwen.

- Wanneer je naar de website gaat, wordt de site niet geladen in https://

Hoe handig het ook lijkt, we willen het gebruik van online tools voor het genereren van CSRs ontmoedigen. Die hebben dan ook uw privé sleutel, wat betekent dat de veiligheid van uw server in de toekomst in het gedrang kan komen.

Opmerking: Wij bieden vele gidsen aan om u te helpen bij het genereren van privé sleutels en CSR's.

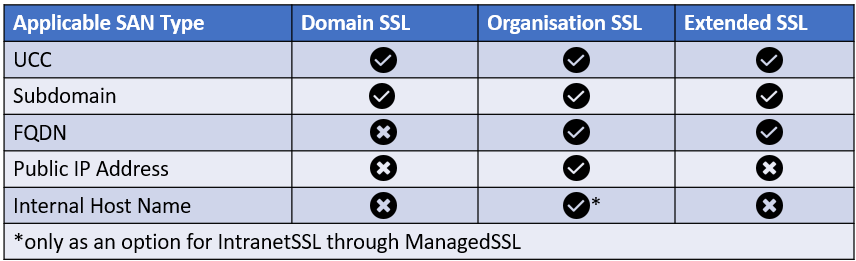

SAN-compatibiliteit

Bij een Subject Alternative Name of SAN-certificaat moet je met een aantal dingen rekening houden voordat je een bestelling plaatst.

- UCC (Unified Communication) SANs kunnen gratis geselecteerd worden. Deze omvatten enkele directe subdomeinen van de Common Name (bijvoorbeeld domain.com):

- mail.domain.com

- owa.domain.com

- autodiscover.domain.com

- www.domain.com

- Subdomain SAN's zijn van toepassing op alle hostnamen die de Common Name met één niveau uitbreiden. Bijvoorbeeld:

- support.domain.com zou een Subdomain SAN kunnen zijn voor een certificaat met de Common Name domain.com

- advanced.support.domain.com kan NIET worden gedekt door een Subdomain SAN in een certificaat dat aan domain.com wordt verstrekt, aangezien het geen direct subdomein van domain.com is.

- FQDN (Fully Qualified Domain Name) SAN's zijn van toepassing op alle volledig gekwalificeerde hostnamen, die geen verband houden met de Common Name.

- support-domein.net zou een FQDN SAN kunnen zijn in een certificaat met de Common Name domain.com

- support.domain.com zou ook een geldige FQDN zijn voor een certificaat met Common Name domain.com, maar deze optie dekken met een Subdomain SAN is de slimmere keuze.

- IP-adressen kunnen niet worden gedekt door FQDN SAN's

- SAN's voor openbare IP-adressen werken alleen voor geregistreerde en openbare wereldwijde IP-adressen, anders kan het eigendomsrecht niet worden geverifieerd.

- Wildcard SAN's werken op dezelfde manier als FQDN SAN's, maar zullen een heel subdomeinniveau dekken, ongeacht wat voor de asterisk staat.

- Bijvoorbeeld, de Wildcard SAN *.domain.com zal support.domain.com, gcc.domain.com, mail.domain.com - en ga zo maar door!

Voor de compatibiliteit van de verschillende SAN-types met de verschillende producten, zie de onderstaande tabel:

Het is ook mogelijk om een SAN te verwijderen nadat uw certificaat is uitgegeven.

Ongeldige CSR

Als u een CSR voor de verlenging van een certificaat aanmaakt, moet u ervoor zorgen dat de Common Name overeenkomt met die van uw originele CSR. De nieuwe CSR zal niet hetzelfde zijn omdat de privé sleutel anders moet zijn. U mag niet meer dezelfde CSR gebruiken, ook al lijkt dat handig.

U kunt een CSR testen met behulp van een decoder in het Managed SSL Tabblad van uw GlobalSign-accounts. Mocht u dat niet hebben, dan kunt u veilig gebruik maken van online middelen om uw CSR te controleren, zolang u uw privé sleutel niet deelt hoeft u zich geen zorgen te maken over de veiligheid ervan. Als er extra spaties of te veel of te weinig streepjes aan het begin/einde van het certificaatverzoek staan, is de CSR ongeldig.

-----BEGIN CERTIFICAATAANVRAAG-----

-----EINDE CERTIFICAATAANVRAAG-----

De Common Name die u hebt ingevoerd komt niet overeen met de basisoptie

Deze fout doet zich voor wanneer u een Wildcard SSL-certificaat bestelt, maar de asterisk niet hebt vermeld in de Common Name van de CSR (bijv. een CSR met CN domain.com, in plaats van *.domain.com). Of als u daarentegen *.domain.com heeft ingevuld met het CSR en niet heeft geselecteerd dat u een Wildcard-certificaat wilt bestellen.

Zoals eerder uitgelegd, de [*] staat voor alle subdomeinen die je met dit type certificaat kunt beveiligen. Als u bijvoorbeeld www.domain.com, mail.domain.com en secure.domain.com wilt beveiligen, moet u *.domain.com invoeren als Common Name in de CSR.

Opmerking: u kunt geen Wildcard aanmaken met een subdomein vóór de asterisk, bijv. mail.*.domain.com of dubbele wildcards, zoals *.*.domain.com.

Key duplicate error

Deze foutmelding verschijnt als u een privé sleutel gebruikt die al in gebruik is. Een privé sleutel en CSR mogen slechts EENMAAL worden gebruikt.

U moet een nieuwe privé sleutel en CSR genereren op uw server en de nieuwe CSR opnieuw verzenden. De reden dat SSL/TLS-certificaten een maximale geldigheid hebben (en dat dit certificaat herhaaldelijk wordt ingekort) is een poging om ervoor te zorgen dat sleutels vaak worden uitgewisseld, waardoor het risico van onopgemerkte compromissen wordt beperkt.

Order state has already been changed

Deze foutmelding verschijnt meestal wanneer de bestelling vervallen is. U moet het bestelproces opnieuw beginnen en contact met ons opnemen als het probleem zich blijft voordoen. In dat geval moeten we het account verder controleren.

Opmerking: deze foutmelding kan ook worden veroorzaakt door verkeerd opgegeven (ingevoerde) SAN's. Als de CN bijvoorbeeld "www.domain.com" is en u het subdomein "domain.domain2.com" hebt opgegeven, dat in feite de FQDN aanduidt. Controleer de informatie over SAN's hierboven ter verduidelijking.

De ingevoerde SAN-opties komen niet overeen met de SAN-opties op het oorspronkelijke certificaat.

Dit probleem kan een aantal mogelijke oorzaken hebben:

- U hebt een spatie toegevoegd aan het einde of einde van de SAN.

- Er staat een typfout in de door u verstrekte informatie.

- U voert de Common Name (CN) van het certificaat in als SAN. Volgens de voorschriften zullen we altijd uw Common Name als SAN toevoegen, dit hoeft niet gespecificeerd te worden.

- U hebt de SAN verkeerd ingevoerd als subdomein, multi-domein naam, interne SAN of IP. U moet het juiste type SAN kiezen dat op het SAN van toepassing is. Controleer ook bovenstaande informatie over verschillende SAN's.

Certificaat niet vertrouwd in webbrowser

Nadat u het certificaat hebt geïnstalleerd, kan u nog steeds foutmeldingen krijgen in bepaalde browsers. Dit gebeurt wanneer het tussenliggende certificaat niet is geïnstalleerd of om een of andere reden ontbreekt het GlobalSign Root Certificaat van de client die verbinding maakt met uw server. Tenzij er zwaar is geknoeid met de client, zou dit niet moeten gebeuren - onze Root Certificaten zijn ingebed in vrijwel alle moderne besturingssystemen en toepassingen.

Het uitvoeren van een health check op het domein zal ontbrekende tussentijdse certificaten identificeren. Als het tussenliggende certificaat ontbreekt, gebruik dan de volgende link om te bepalen welk tussenproduct nodig is op basis van het producttype (DomainSSL, OrganisationSSL, ExtendedSSL, AlphaSSL enz.).

Om meer te weten te komen over tussenliggende certificaten en waarom we ze gebruiken.

Foutmelding "Switch From Competitor"

Wanneer u de optie "Switch From Competitor" kiest in het bestelsysteem, kan de volgende foutmelding verschijnen:

The server hosting your existing certificate cannot be reached to confirm its validity. Please obtain a copy of your existing certificate and paste it in the box below. All competitive switches are subject to review by GlobalSign's vetting team against the trusted issuers in the browser trust stores. If your certificate is not issued by a valid root CA Certificate, it will be subject to cancellation and/or revocation.

Deze foutmelding verschijnt als het huidige certificaat niet meer geldig is. U mag deze optie alleen kiezen als u overschakelt voordat het certificaat bij een ander bedrijf verloopt.

Deze foutmelding kan zich ook voordoen als het huidige certificaat niet is geïnstalleerd op het domein. Ons systeem kan in dat geval de geldigheid niet controleren. U moet deze optie dan uit te schakelen en het normale bestelproces te volgen.

Als u een geldig certificaat van een concurrent hebt dat niet is geïnstalleerd op de server, kunt u de CSR in het tekstvak plakken met behulp van de optie "Switch From Competitor". Zie de onderstaande afbeelding.

Ten slotte kan deze foutmelding worden weergegeven als u een certificaat op de server hebt geïnstalleerd, maar de CN niet overeenkomt met de domeinnaam. Dat kan bijvoorbeeld gebeuren bij een SAN-certificaat. In dat geval schakelt u de optie "Switch From Competitor" uit en volgt u het normale bestelproces.

Als u overschakelt op GlobalSign is dat geweldig! Als u denkt dat u in aanmerking zou moeten komen voor 30 dagen gratis geldigheid, maar niet door kunt gaan met het proces, neem dan contact met ons op.

Meer antwoorden op algemene vragen over SSL-certificaten kunt u op de algemene SSL-pagina op onze supportsite vinden.