Wat is PKI precies?

Als u niet in de IT werkt, is de kans klein dat u ooit van het acroniem 'PKI' hebt gehoord. U bent waarschijnlijk niet vertrouwd met het concept of – nog waarschijnlijker – hebt er zelfs nog nooit van gehoord. Dat is geen verrassing, want PKI is ontworpen om op de achtergrond te werken. Het basisconcept is vrij eenvoudig en de hype eromheen is al lang voorbij. Toch is sleutelbeheer een fundamenteel onderdeel van informatiebeveiliging en daarom vinden we het belangrijk om dit op een duidelijke manier uit te leggen, zodat iedereen het begrijpt – zelfs als u niet in de IT werkt.

Vergeet alles wat u over 'sleutels' dacht te weten

PKI staat voor Public Key Infrastructure. Elke letter in het acroniem geeft iets prijs over waarover het gaat.

Voor een beter begrip en een didactisch voorzichtigere benadering om PKI uit te leggen, moeten we beginnen met de 'K', die voor 'Key' of 'sleutel' staat. In de cryptografie, de wetenschap om geheime berichten te verzenden (het woord zelf is afgeleid van het Griekse kryptós, wat 'verborgen, geheim' betekent, en graphein, wat 'schrijven' betekent), wordt de term gebruikt met een iets andere betekenis dan u zou verwachten.

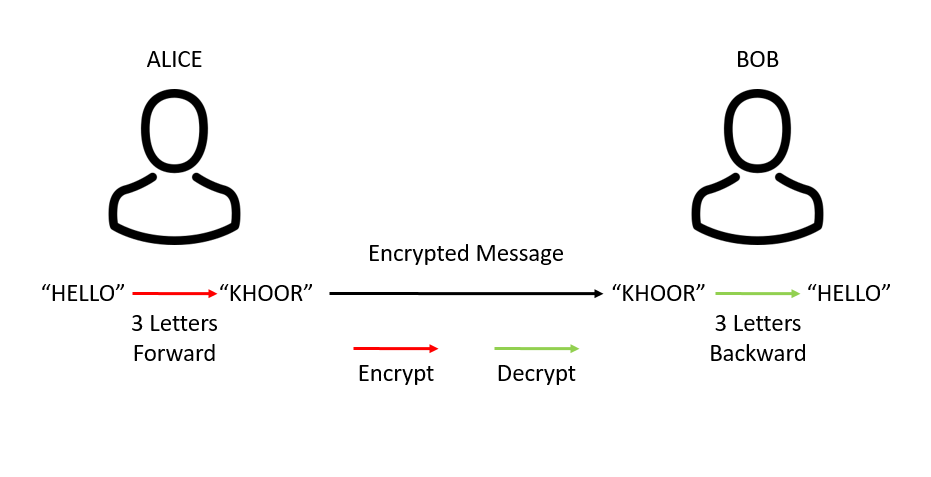

Hebt u ervaring met cryptografie? Ooit op een stukje papier een geheime boodschap gestuurd naar uw liefje op school, onleesbaar gemaakt voor de ogen van uw nieuwsgierige klasgenoten?

De kans is groot dat u ooit al iets vergelijkbaars hebt gedaan. Het proces om drie letters in het alfabet vooruit te schuiven, wordt in de wiskunde een algoritme genoemd. In de cryptografie wordt het proces van letters verschuiven het cryptosysteem genoemd; het cijfer 3 wordt in dit geval de sleutel genoemd.

Stel u nu voor dat u het bovenstaande systeem zou gebruiken met een pennenvriend die duizenden kilometers verder woont. Dit zou werken – maar alleen als u op de een of andere manier het cryptosysteem en de sleutel met hem of haar deelt. En dat is het probleem – de paradox zeg maar – van wat we nu symmetrische cryptografie noemen: U hebt een veilig kanaal nodig om de sleutel te delen, maar u kunt pas een veilig kanaal instellen als u een sleutel hebt gedeeld.

De 19e-eeuwse Nederlandse cryptograaf Auguste Kerckhoff maakte een zeer belangrijke observatie over cryptosystemen: "Het [het cryptosysteem] zou geen geheimhouding mogen vereisten en het zou geen probleem mogen zijn als het in vijandelijke handen terechtkomt." Nu kennen we dit als het principe van Kerckhoff en het is essentieel bij de beoefening van cryptografie. Dit maakt de geheimhouding van de sleutel echter van fundamenteel belang. Zonder geheimhouding zou een spion precies weten hoe hij uw bericht kan ontcijferen.

'Openbare' sleutels – maar niet noodzakelijk openbare toegang

Gelukkig hebben de geniale cryptografen Whitfield Diffie, Martin Hellman en Ralph Merkle een concept ontwikkeld dat een oplossing biedt voor dit kernprobleem bij het delen van een sleutel via een onveilig kanaal.

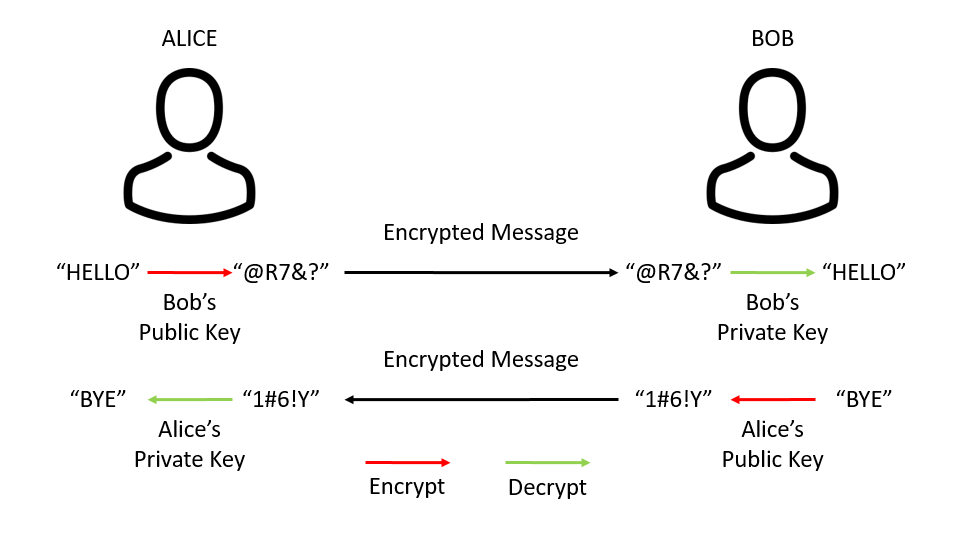

Beeld u het volgende in: Alice wil Bob een object sturen door het in een kleine metalen doos te verpakken, vergrendeld met een hangslot. Alice zou haar doos moeten verpakken, vergrendelen met haar hangslot en dan naar Daan sturen. Om de doos te openen, zou Alice haar sleutel naar Bob moeten sturen. Maar stel u nu het volgende voor: In plaats van de doos te vergrendelen met haar eigen hangslot, gebruikt Alice het hangslot van Bob, waarvan alleen Bob de sleutel heeft. Bob hoeft zich geen zorgen te maken over het delen van zijn hangslot, omdat dit alleen wordt gebruikt om een doos te vergrendelen, niet om deze te openen. Dit is een geweldige oplossing, omdat Bob een pakket kan ontvangen en openen zonder dat Alice of Bob ooit een sleutel hoeven te delen.

De vergelijking is niet perfect, maar komt heel dicht in de buurt van hoe dit in de praktijk werkt. In technische termen wordt dit proces van gegevensbeveiliging cryptografie met openbare sleutels genoemd. In plaats van het hangslot en de sleutel uit ons voorbeeld, spreken we in cryptografie met openbare sleutels over privésleutels en openbare sleutels. In tegenstelling tot hangsloten werkt cryptografie met openbare sleutels op beide manieren: Openbare sleutels kunnen met privésleutels versleutelde bestanden ontsleutelen en omgekeerd. Bovendien is het vrijwel onmogelijk om een privésleutel af te leiden van de bijbehorende openbare sleutel. Dit is gebaseerd op een concept dat 'trap-door functies' heet en dat veel dieper ingaat op wiskundige vergelijkingen dan we hier zullen doen.

Het belangrijkste om te onthouden is dit: Doordat ze elk een openbare en privésleutel hebben, kunnen Alice en Bob volledig in het geheim communiceren. Ze kunnen de openbare sleutel vrij publiceren (vandaar de naam) met de zekerheid dat hun communicatie vertrouwelijk blijft – op voorwaarde dat hun privésleutel veilig blijft.

Wat betekent de 'I'? Identiteit? Integriteit? Infrastructuur?

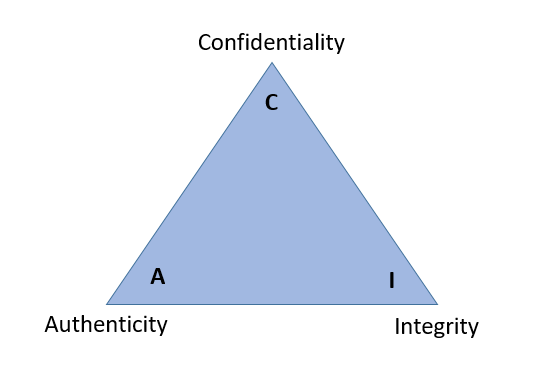

Cryptografie met openbare sleutels werd op grote schaal als revolutionair beschouwd in de wereld van de informatiebeveiliging. Hoofdzakelijk omdat door het slimme gebruik van cryptografie met openbare sleutels een aantal garanties konden worden gegeven voor de cruciale aspecten van privacy en beveiliging. De drie fundamentele zaken van privacy en beveiliging worden vaak de 'CIA-driehoek' genoemd. (Dit is best ironisch omdat cryptografie met openbare sleutels op een bepaald moment de ergste nachtmerrie werd voor de buitenlandse inlichtingendienst van de Verenigde Staten, de CIA.)

In de context van PKI staat CIA voor Confidentiality, Integrity en Authenticity. Met andere woorden: spionage voorkomen, zorgen dat een bericht niet kan worden gewijzigd en de afzender van een bericht controleren. We hebben al uitgelegd hoe Alice en Bob hun gesprek vertrouwelijk kunnen houden. Laten we nu naar de aspecten integriteit en echtheid kijken. Om integriteit en echtheid beter te kunnen begrijpen, moeten we twee nieuwe termen introduceren: hashing en digitale certificaten.

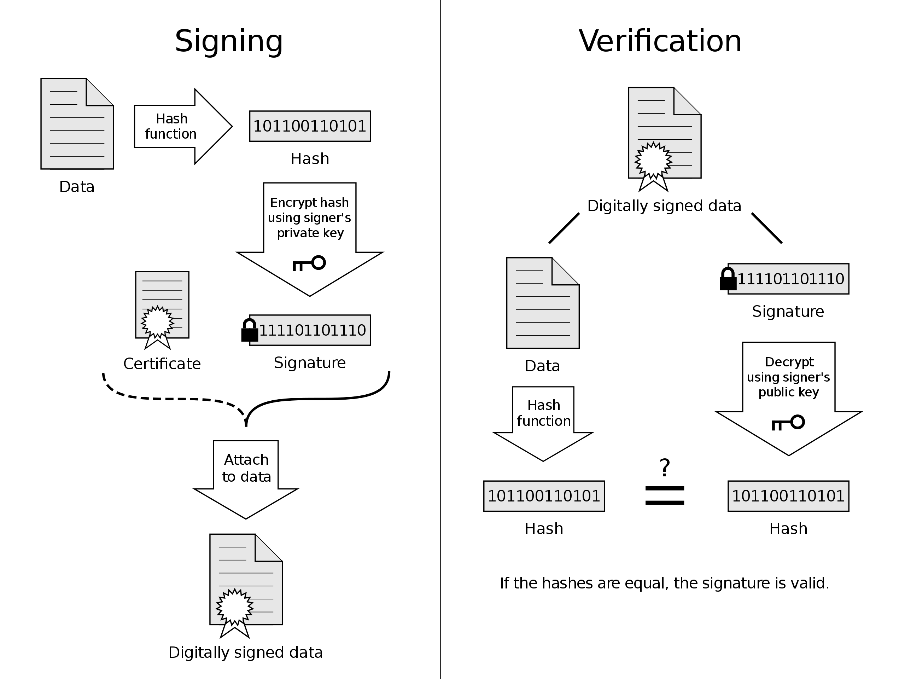

Hashing kunnen we eenvoudig uitleggen als de vingerafdruk van een bestand nemen. Een vingerafdruk is een unieke identificatie voor een persoon. De vingerafdruk van elke persoon is echter (ongeveer) even groot en geeft geen informatie over hoe de persoon eruitziet of over zijn karakter. De hash van een document heeft dezelfde kenmerken als een vingerafdruk: uniek, uniforme grootte en anoniem.

Digitale certificaten zijn identiteitsbewijzen voor de eigenaar van een bepaalde openbare sleutel (en bijgevolg de bijbehorende privésleutel), net zoals een paspoort een identiteitsbewijs is voor een persoon. Alice kan een digitaal certificaat kopen bij een zogenaamde certificeringsinstantie (CA), net zoals ze een paspoort kan aanvragen bij het paspoortkantoor. Ze moet haar identiteit bewijzen aan een onderdeel van de CA die de Registration Authority (RA) heet, net zoals ze haar geboorteakte moet voorleggen wanneer ze voor het eerst een paspoort aanvraagt.

Nadat de RA de identiteit van Alice heeft gecontroleerd, ontvangt ze haar openbare sleutel en privésleutel. Omdat openbare sleutels gedeeld moeten worden, maar te lang zijn om te onthouden, worden ze opgeslagen op digitale certificaten voor veilig transport en een veilige manier om te delen. Omdat privésleutels niet worden gedeeld, worden ze opgeslagen in de software of het besturingssysteem dat u gebruikt; of op cryptografische hardware (zoals een USB-token of Hardware Security Module (HSM)) die stuurprogramma's bevat waarmee u ze kunt gebruiken met uw software of besturingssysteem. Omdat privésleutels (idealiter) privé blijven, kunnen we erop vertrouwen dat de acties die werden uitgevoerd met de privésleutel van Alice (zoals het ontsleutelen van een bericht of digitaal ondertekenen van een document – daarover hieronder meer) daadwerkelijk werden uitgevoerd door Alice.

Door hashing, digitale certificaten en cryptografie met openbare sleutels te combineren, kunnen we een digitale handtekening maken die zowel de integriteit als de echtheid van berichten garandeert.

Zoals u hierboven kunt zien, combineert het proces van ondertekening en handtekeningvalidatie de drie elementen. Als de hash van de platte tekst en het resultaat van de decryptie overeenkomen, weten we dat het bericht niet werd gewijzigd, wat de integriteit garandeert. Als we de openbare sleutel van Emma gebruiken voor decryptie, weten we ook dat haar privésleutel werd gebruikt voor de encryptie, wat de echtheid garandeert.

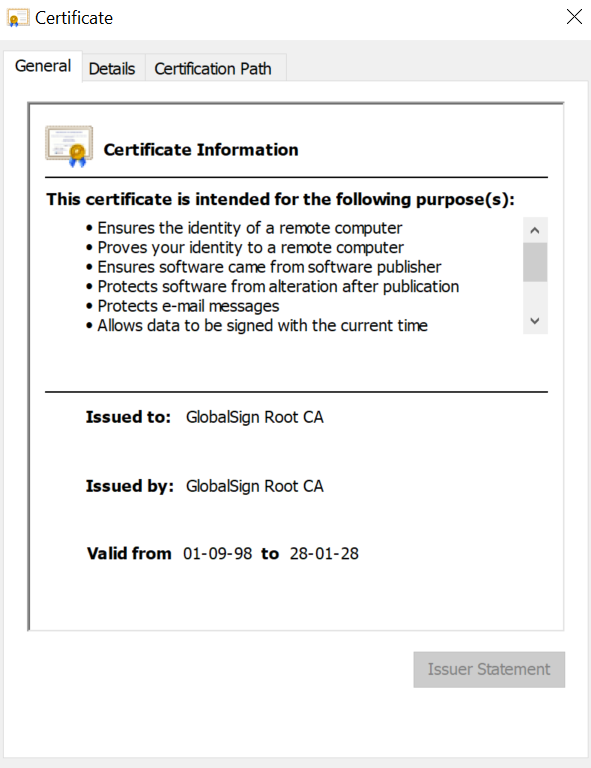

Daarom kan Public Key Infrastructure worden gebruikt in combinatie met cryptografie met openbare sleutels. Herinnert u zich nog dat Alice een certificaat kocht bij een CA? Het mooie aan PKI is dat een CA het certificaat van Alice digitaal ondertekent met zijn privésleutel en zo garandeert dat – vóór de uitgifte van het certificaat – de RA haar identiteit daadwerkelijk heeft gecontroleerd. Iedereen kan vervolgens de integriteit en echtheid van Emma's certificaat controleren met behulp van de openbare sleutel van de CA. Het certificaat dat aan de openbare sleutel van de CA is gekoppeld, heet een rootcertificaat, wat van de CA een root CA maakt.

Technisch gezien kan iedereen met een computer een CA maken. Ervoor zorgen dat uw CA openbaar vertrouwd wordt daarentegen, is een ingewikkelde kwestie en bestaat uit strenge controles van authenticatie, beveiliging en andere validatiemethoden geïdentificeerd door WebTrust.org. Daardoor worden slechts een beperkt aantal CA's openbaar vertrouwd door browsers, besturingssystemen en andere software. Een externe CA biedt echter nog veel meer dan openbaar vertrouwen: intrekkingsdiensten, timestamping, een grondig inzicht in de kosten, kennis en de mankracht die nodig zijn om de infrastructuur te beveiligen en te voldoen aan best practices; en in sommige gevallen de mogelijkheid om dit alles voor u te beheren.

Als u het nog niet wist: GlobalSign is al bijna 30 jaar een vertrouwde CA. Omdat voor het aanmaken van een CA die voldoet aan alle regels om openbaar vertrouwd te worden uitgebreide kennis vereist is, kunnen we ook wel zeggen dat we experten zijn in PKI en cryptografie met openbare sleutels.

PKI wordt met recht het "Zwitsers zakmes van de informatiebeveiliging" genoemd. Als we zien hoe het kan worden gebruikt om systemen op te zetten voor identiteits- en toegangsbeheer, versleutelde communicatie en digitale handtekeningen voor documenten en bestanden, kunnen we het daar moeilijk oneens mee zijn.

Andere informatiebronnen over PKI:

Whitepaper: PKI voor kritische infrastructuur

Webcast: PKI-automatisering voor gemengde eindpuntomgevingen

Webcast: PKI – Het Zwitserse zakmes

Webcast: Het is tijd om uw Microsoft CA te vervangen