Dans les organisations ayant intégré la culture DevOps à leur processus de développement logiciel, les équipes de développement sont encouragées à éliminer les barrières organisationnelles et à adopter l’automatisation pour que les déploiements de logiciels soient les plus efficaces possibles.

Selon l’étude « 2022 Global DevSecOps » de GitLab, 35 % des développeurs publieraient leur code deux fois plus vite, et 15 % entre trois et cinq fois plus vite. Ils sont près de 60 % à reconnaitre que la mise en production du code est beaucoup plus rapide.

Alors que de plus en plus d’entreprises développent des logiciels pour le cloud, l’infrastructure devient une ressource à court terme, exposée à un niveau accru de menaces de sécurité. Avec plusieurs applications, systèmes et points de terminaison à sécuriser, les données des applications doivent aussi être protégées contre les attaques. Une gestion des secrets dynamiques est donc indispensable.

Gérer les secrets peut être fastidieux, en particulier lorsqu’il faut, en prime, gérer les rotations de clés, le stockage sécurisé et les journaux d’audit détaillés. Sans solution personnalisée, c’est quasiment impossible.

Qu’est-ce que HashiCorp Vault ?

HashiCorp Vault (Vault) est une solution de sécurité dynamique qui se base sur des sources d’identité fiables pour protéger les secrets et les données des applications. Avec son interface utilisateur centralisée, HashiCorp Vault est l’outil le plus utilisé pour gérer les secrets dans le cadre des déploiements cloud.

Quels sont les avantages de Vault ?

-

Gestion de secrets dynamiques — Vault offre une solution centralisée pour stocker, accéder et distribuer les secrets dynamiques tels que les jetons, les mots de passe, les certificats et les clés de chiffrement. Cette approche réduit la prolifération des secrets et permet aux utilisateurs de demander des secrets, comme les certificats X.509.

-

Stockage sécurisé des secrets — Tous les secrets stockés dans Vault sont chiffrés. En les chiffrant avant de les écrire dans le stockage permanent, Vault veille à ce que les secrets restent inaccessibles même en cas d’accès au stockage brut.

-

Chiffrement des données — Grâce à une gestion centralisée des clés et à des API simples pour le chiffrement des données, Vault garantit la sécurité des données des applications.

-

Location et renouvellement — Tous les secrets stockés dans l’espace de stockage sont associés à un bail, c’est-à-dire une durée de validité. Lorsque le bail expire, Vault révoque automatiquement le secret associé. Les baux peuvent être renouvelés à l’aide des API de renouvellement intégrées.

-

Révocation des secrets — La prise en charge de la révocation des secrets permet aux utilisateurs de révoquer des secrets uniques ou des arbres de secrets entiers.

-

Sécurisation des pipelines CI/CD DevOps — Grâce aux capacités d’automatisation et aux API d’Atlas, les équipes DevOps peuvent sécuriser les applications, et n’importe quelle phase du pipeline CI/CD.

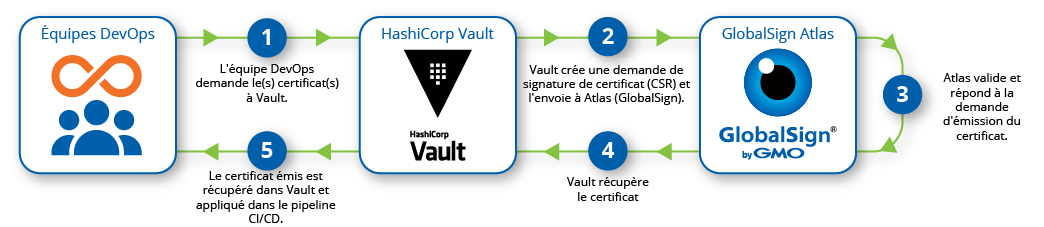

Comment Vault se connecte-t-il à l’Atlas ?

Atlas est un moteur de gestion de certificats haute disponibilité et haut débit qui automatise et simplifie l’utilisation des certificats numériques dans les organisations. Grâce à son intégration avec Vault, l’interopérabilité que nous avons établie permet aux utilisateurs de demander, d’émettre et de révoquer des certificats.

Sécurisation de services à l’aide des certificats de confiance GlobalSign

Notre intégration avec Vault permet aux équipes DevOps de sécuriser leurs serveurs et de déployer des certificats numériques de confiance provenant d’une autorité de certification publique.

-

Sécurisation de votre serveur Web Apache grâce à HashiCorp Vault et Ansible Playbook.

Les développeurs peuvent sécuriser un nom de domaine à l’aide d’un modèle de playbook Ansible. Grâce au plugin Hashicorp Vault — Atlas, les développeurs peuvent sécuriser leur serveur Web Apache en écrivant un « playbook » dans lequel ils peuvent demander des certificats GlobalSign à Atlas, via Hashicorp Vault.

-

Sécurisation de votre pipeline Jenkins via HashiCorp Vault.

Grâce à l’intégration avec Vault, les utilisateurs de Jenkins peuvent sécuriser leurs pipelines CI/CD à l’aide de certificats GlobalSign.

-

Sécurisation des services Kubernetes avec Ingress

Les équipes DevOps peuvent sécuriser leurs environnements avec Ingress via l’outil de gestion de certificats Kubernetes (cert-manager). Les utilisateurs peuvent automatiser leurs demandes de certificats GlobalSign à partir d’Atlas à l’aide du plugin Hashicorp Vault — Cert-Manager.

-

Sécurisation de conteneurs à l’aide du plugin GlobalSign Hashicorp Vault — Atlas.

L’utilisation de certificats GlobalSign émis par Atlas permet de signer numériquement des applications et des programmes afin de sécuriser les conteneurs et le code sur lesquels ils s’exécutent.

Le plugin Atlas Certificate Provider pour HashiCorp Vault permet de sécuriser vos processus DevOps sans les ralentir. Pour en savoir plus, c’est ici.