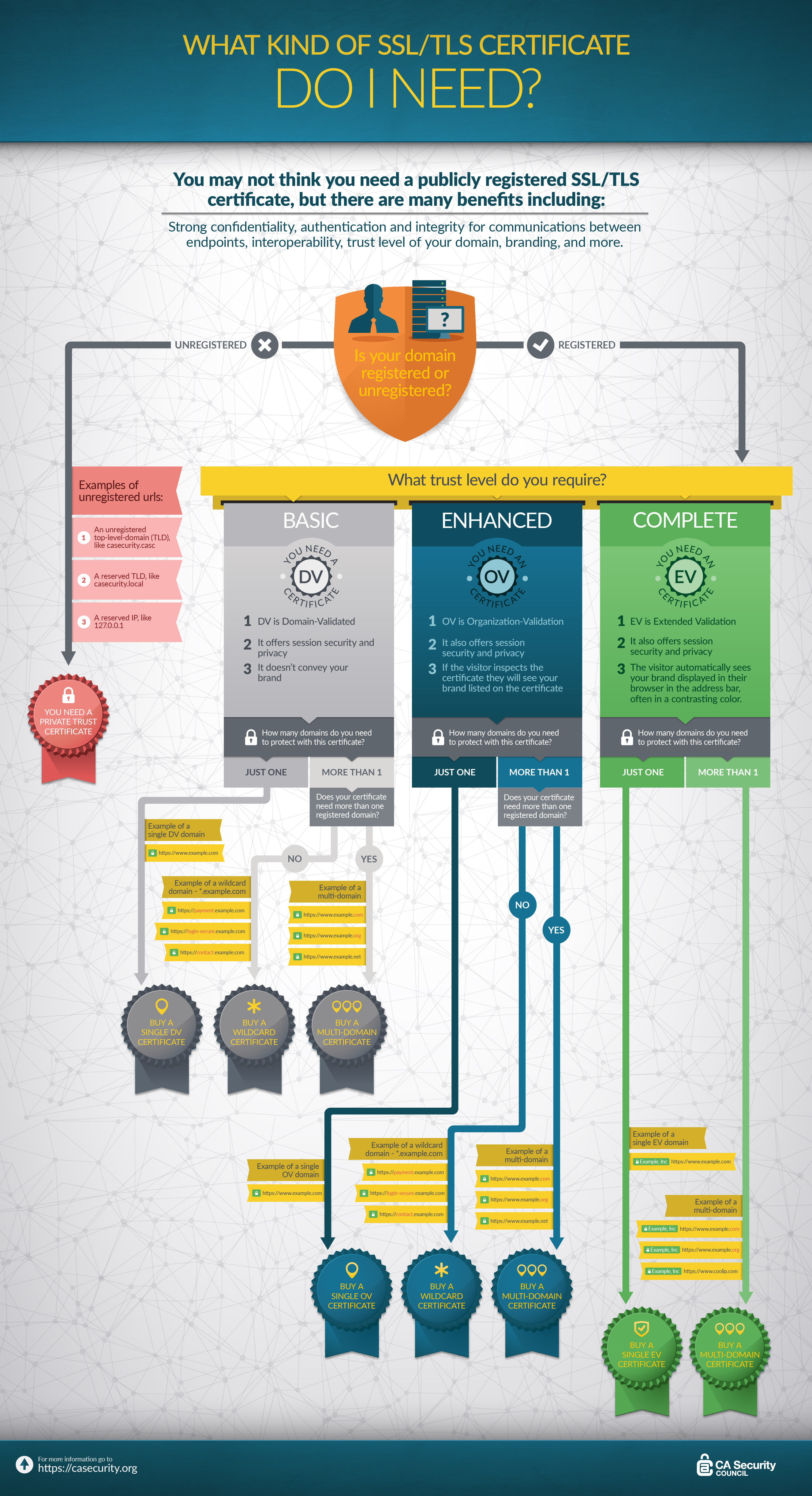

Le Conseil de sécurité des autorités de certification (CASC, CA Security Council), groupe d’intérêt pour la sécurité en ligne dont nous sommes membres depuis 2013, a récemment publié une infographie très utile intitulée « What Kind of SSL/TLS Certificate Do I Need? » (à découvrir ci-après dans ce billet). En répondant à la question « Quel certificat SSL/TLS me faut-il ? », cette infographie offre un excellent aperçu des principales options de certificats, exemples à l’appui. Devant le nombre de questions que nous recevons sur le sujet, il me semble utile d’apporter des explications complémentaires.

Je passerai en revue les étapes nécessaires pour choisir un certificat SSL, conformément aux recommandations du CASC auxquelles j’ajouterai des éléments de contexte pour éclairer vos décisions.

1ère étape — Votre domaine est-il enregistré ?

Vous devez tout d’abord enregistrer votre domaine avant de pouvoir obtenir un certificat SSL de confiance reconnu (c’est-à-dire, le type de certificat nécessaire pour les sites Web publics ; vous trouverez plus d’infos sur le sujet ci-après). Cela tient au fait que les Autorités de Certification (AC) — les organismes qui émettent les certificats — doivent contrôler les propriétaires des domaines.

L’enregistrement de votre domaine est une étape essentielle pour la mise en place d’un site public. Si vous cherchez à sécuriser un site Web, il y a donc de fortes chances pour que cette étape soit déjà prise en charge. Vous pouvez donc, le cas échéant, passer à la 2e étape.

Et si votre domaine n’est pas enregistré ?

Si votre domaine n’est pas enregistré, c’est qu’il s’agit probablement d’un nom de serveur interne. Un nom interne est un domaine ou une adresse IP qui fait partie d’un réseau privé, comme

- Un nom de serveur dont le suffixe correspond à un nom de domaine non public (ex : mondomaine.local, mondomaine.interne)

- Les noms NetBIOS ou les noms d’hôte courts ; tout ce qui ne comporte pas de domaine public

- Toute adresse IPv4 dans la plage définie par la RFC 1918 (ex : 10.0.0.0, 172.16.0.0 ou 192.168.0.0)

- Toute adresse IPv6 dans la plage définie par la RFC 4193

Depuis novembre, 2015, les AC ont l’interdiction d’émettre des certificats SSL publics reconnus qui contiennent des noms de serveurs internes ou des adresses IP réservées. La raison : ces noms ne sont pas uniques et sont utilisés en interne. Il n’y a donc aucun moyen pour une autorité de certification de vérifier que la société en est propriétaire (ex. : de nombreuses entreprises peuvent avoir un système de courrier interne à l’adresse : https://mail/). Pour plus d’explications sur les dangers liés aux noms internes dans les certificats SSL publics, nous vous invitons à lire notre livre blanc.

SSL pour noms de serveurs internes

Que faire si vous souhaitez sécuriser les communications entre vos serveurs internes qui utilisent des noms de serveurs internes ? Comme vous ne pouvez pas utiliser de certificat SSL public reconnu, vous avez néanmoins la possibilité d’utiliser des certificats autosignés ou de configurer une AC en interne (comme Microsoft CA) pour émettre vos certificats. Même si cela est jouable, la gestion de votre AC exige une vaste expertise en interne et peut se révéler très consommatrice en ressources.

Certaines autorités de certification (hum hum GlobalSign) proposent également des certificats conçus précisément pour ces cas d’utilisation. Émis à partir d’une racine non publique, ces certificats n’ont pas à se conformer aux règlements qui s’appliquent aux certificats publics. Ils peuvent notamment comprendre des noms de serveurs internes et des adresses IP réservées. Vous pouvez ainsi sécuriser vos serveurs internes sans les tracas associés à la gestion d’une AC en propre ou à l’émission de certificats autosignés.

2 ème étape — Quel niveau de confiance exigez-vous ?

Tous les certificats SSL proposent la sécurisation de session et le cryptage des informations envoyées via le site Web. Ils diffèrent cependant sur la quantité d’informations d’identité qu’ils incluent et leur mode d’affichage dans les navigateurs. Il existe trois niveaux de confiance principaux pour les certificats SSL qui sont, du niveau le plus élevé au plus bas : la validation étendue (EV, Extended Validation), la validation d’organisation (OV, Organization Validation) et la validation de domaine (DV, Domain Validation).

Pour choisir le niveau de confiance approprié, vous devez vous demander : « Quel degré de confiance est-ce que je souhaite communiquer à mes visiteurs ? » Vous devez également tenir compte de l’importance que revêt l’identité de votre marque pour votre présence sur le Web. Souhaitez-vous que votre marque soit présentée de manière visible dans la barre d’adresse du navigateur ou qu’elle figure simplement dans le certificat ? À moins que le lien entre l’identité de votre marque et votre domaine ne soit pas si important que ça pour vous ?

Remarque : pour plus de détails sur chaque type de certificat, consultez l’article associé.

Certificats à validation étendue (EV)

Ce sont les certificats EV qui contiennent le plus d’informations sur les sociétés ; pour recevoir leurs certificats EV SSL, les sociétés doivent d’ailleurs répondre aux critères bien plus stricts que les autres types de certificats SSL. En mettant en avant le fait que l’identité de votre entreprise a été vérifiée — et en affichant clairement le nom de votre société accompagné d'un cadenas fermé —, ces certificats confèrent à votre site Web un niveau de crédibilité inégalé.

Exemple de site sécurisé avec un certificat EV dans Chrome

Cet indicateur de sécurité très visible confirme à vos visiteurs que votre entreprise a toute légitimité pour exploiter votre site et que votre site est sécurisé. En renforçant le capital confiance de votre site, cet indicateur contribue à faire grimper votre taux de conversion et vos ventes.

Certificats à validation d’organisation (OV)

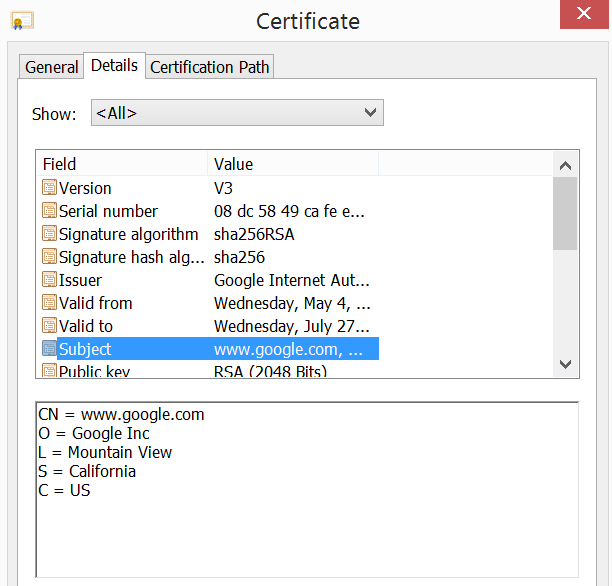

Les certificats OV authentifient également votre entreprise, mais les informations qu’ils contiennent sur votre entreprise ne sont pas autant mises en avant qu’avec les certificats EV. Pour consulter les données d’identité de votre société, les visiteurs doivent afficher les détails du certificat.

Exemple de détails d’un certificat OV dans Chrome. Comme on peut le voir, les informations sur l’entreprise figurent dans le champ « Subject ».

Certificats à validation de domaine (DV)

Les certificats DV sont le type de certificat SSL le plus simple. Ce sont eux qui comprennent le moins d’informations d’identité. Ils prouvent uniquement que le propriétaire du site Web a su démontrer qu’il avait le contrôle administratif du domaine. Si les certificats DV proposent le cryptage de session (ce qui est mieux que rien), ils n’incluent aucun renseignement sur la société. Prenons l’exemple d’un certificat SSL DV émis à l’attention de www.societeabc.com. Rien ne permet de vérifier que ce site est effectivement exploité par la Société ABC.

Par conséquent, nous ne recommandons pas l’utilisation de certificats DV dans un cadre professionnel. Face à l’augmentation des sites frauduleux et de phishing, nous recommandons aux exploitants de sites Web d’utiliser des certificats SSL qui incluent des informations d’identité sur les entreprises (OV ou EV) pour que les visiteurs puissent voir l’identité du propriétaire du domaine.

3ème étape — Combien de domaines avez-vous besoin de protéger avec ce certificat ?

Un seul domaine — Utilisez un certificat standard

Pour sécuriser un seul domaine (ex. : exemple.com), achetez un certificat pour domaine unique ou standard. Vous pouvez choisir entre les niveaux de confiance : DV, OV ou EV.

Si, toutefois, vous devez sécuriser plusieurs domaines (pour les sites consultés dans plusieurs régions : .com, .co.uk, .de), ou plusieurs sous-domaines (pour différents espaces client : login-secure.exemple.com), préférez les certificats Wildcard (caractère générique) ou multi-domaines. L’utilisation d’un seul certificat pour couvrir plusieurs noms de domaines complets est plus économique que l’achat de plusieurs certificats individuels et simplifie la gestion, surtout au moment de renouveler les certificats

Plusieurs domaines

Pour sécuriser plusieurs domaines (comme exemple.com, exemple.net et exemple.co.uk) avec un seul certificat, optez pour le certificat multi-domaine. Les certificats multi-domaines vous permettent de sécuriser plusieurs noms de domaine à l’aide d’un seul certificat. Les domaines sont répertoriés en tant que noms multiples (SAN, Subject Alternative Names) dans le certificat — d’où l’appellation fréquemment utilisée de « certificats SAN ».

Plusieurs sous-domaines

Pour sécuriser plusieurs sous-domaines (ex : paiement.exemple.com, login.exemple.com), avec un certificat, vous pouvez utiliser soit un certificat Wildcard soit un certificat multi-domaine. Le certificat le mieux adapté dépendra du nombre de sous-domaines à sécuriser et du niveau de confiance souhaité.

Si vous avez beaucoup de sous-domaines, ou que vous pensez en ajouter à l’avenir, vous opterez pour le certificat Wildcard qui vous permet de sécuriser un nombre illimité de sites directement sous le domaine. Dans un certificat Wildcard, le nom commun suit le format « *.exemple.com ». Ici, un seul certificat Wildcard suffira pour sécuriser les exemples mentionnés plus haut. Les certificats Wildcard sont pris en charge par les produits DV et OV, mais les exigences sectorielles interdisent l’utilisation de certificats Wildcard EV.

Si vous n’avez que quelques sous-domaines, ou si vos sites contiennent un nombre différent de nœuds dans le nom de domaine (ex. : store.exemple.com, store.us.exemple.com, store.europe.exemple.com), le certificat multi-domaines qui sécurise aussi les sous-domaines représente une alternative intéressante. Généralement plus économique que les certificats Wildcards, le certificat multi-domaine offre plus de flexibilité pour la prise en charge de plusieurs niveaux de domaines. Les certificats de sous-domaines sont pris en charge par les certificats SSL DV, OV et EV.

Voici l’infographie complète du CACS.