Au cœur du DevOps, Kubernetes s’est imposé comme l’outil d’orchestration incontournable pour les conteneurs. Il offre aux entreprises la possibilité de déployer et de gérer efficacement leurs applications. Selon l’enquête de la Cloud Native Computing Foundation (CNCF), 96 % des organisations utilisent ou envisagent d’utiliser Kubernetes — un record depuis le début des enquêtes en 2016. Face à cette adoption en hausse, sécuriser les déploiements Kubernetes devient crucial. Dans ce contexte, les contrôleurs d’Ingress jouent un rôle essentiel, acheminant le trafic externe vers les services au sein d’un cluster. La sécurisation de ces contrôleurs d’Ingress avec des certificats TLS est vitale pour garantir la confidentialité et l’intégrité des données échangées sur les réseaux.

Les contrôleurs d’Ingress Kubernetes ont besoin de certificats TLS pour maintenir leur sécurité et protéger votre cycle de développement. À l’aide d’Atlas, l’émetteur pour cert-manager de GlobalSign, et son service ACME, vous pouvez sécuriser vos Ingress Kubernetes et protéger vos données.

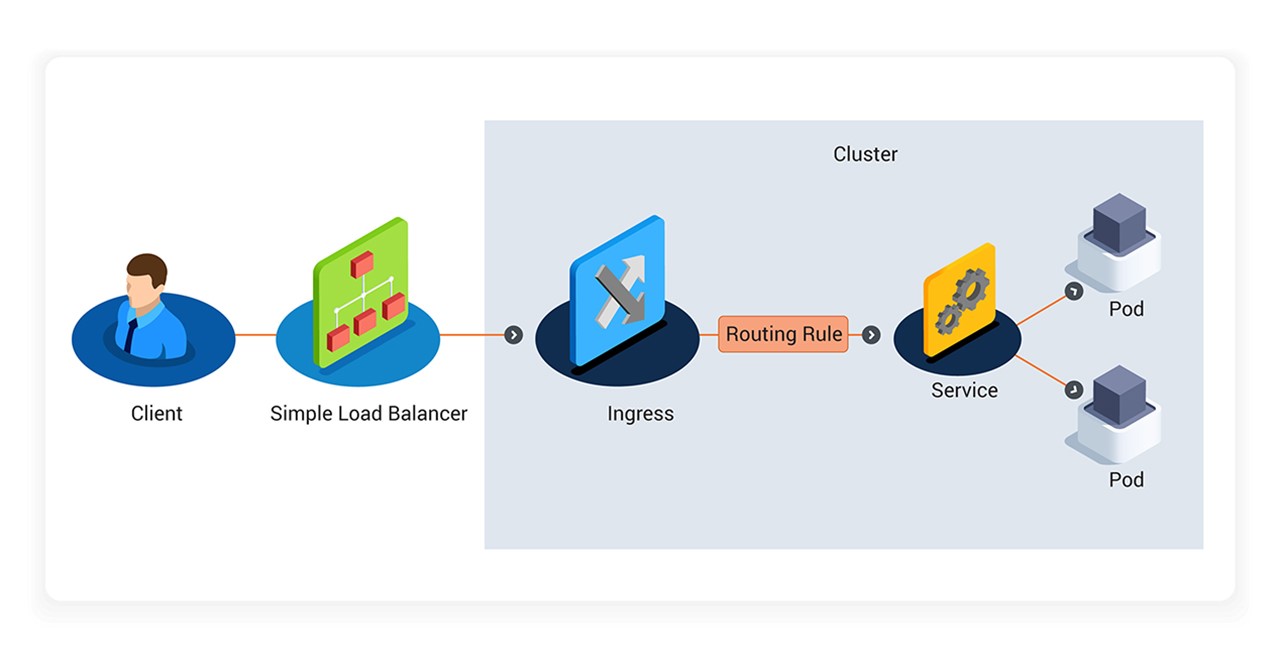

La politique de routage Ingress Kubernetes régit la façon dont les utilisateurs peuvent acheminer le trafic externe vers les services au sein des clusters. À l’aide d’un simple répartiteur de charge, les clients peuvent appliquer les règles de routage pour configurer l’infrastructure définie dans le cluster afin que le trafic soit redirigé vers les services correspondants.

Pourquoi utiliser des certificats TLS pour sécuriser les contrôleurs d’Ingress ?

- Chiffrement des communications : Les certificats TLS assurent le chiffrement et garantissent ainsi la confidentialité des données échangées entre les clients et les contrôleurs d’Ingress. En prévenant ainsi le risque d’attaques de type « man-in-the-middle », les certificats TLS permettent d’atténuer le risque d’interception ou de compromission d’informations sensibles.

- Intégrité des données : Les certificats TLS permettent de réaliser des contrôles d’intégrité. Ils empêchent que les données soient altérées, les protègent des cyberattaques, et garantissent leur sécurité en transit. Cette validation de l’authenticité et de l’intégrité des communications permet aux organisations de se fier aux données échangées entre les clients et les services.

- Authentification : En permettant l’authentification des clients et des serveurs, les certificats, renforcent la confiance et empêchent les accès non autorisés au cluster Kubernetes. Résultat : l’authentification réduit le risque d’interception ou d’altération des données par des acteurs malveillants.

- Exigences de conformité : Les réglementations sectorielles, comme la norme de sécurité des données de l’industrie des cartes de paiement (PCI DSS) et le règlement général sur la protection des données (RGPD), exigent l’utilisation de certificats TLS pour protéger les données sensibles. La sécurisation des contrôleurs d’Ingress avec des certificats numériques permet aux organisations de répondre à ces exigences de conformité.

De nombreux développeurs utilisent des certificats TLS auto-signés dans les environnements de développement ou de test. Ces certificats sont générés à l’aide d’outils Open Source comme OpenSSL. Or, ces certificats n’étant pas signés par une autorité de certification (AC) de confiance, ils ne sont pas totalement conformes et peuvent présenter des risques pour votre environnement.

Découvrez les risques associés aux certificats auto-signés

Comment Atlas, la plateforme d’identité numérique de GlobalSign, sécurise-t-elle les contrôleurs d’Ingress Kubernetes ?

En tant qu’autorité de certification publique reconnue, GlobalSign recommande l’usage de certificats numériques conformes dans les environnements de développement, de test et de production. Pour sécuriser vos contrôleurs d’Ingress Kubernetes, GlobalSign vous propose trois solutions qui s’appuient sur Atlas.

- L’émetteur Atlas pour cert-manager : Le plug-in Atlas pour cert-manager permet aux utilisateurs d’accéder aux API d’Atlas depuis le référentiel GitHub afin de simplifier les exigences d’émission de certificats dans Kubernetes. Cet émetteur permet aux développeurs d’obtenir des certificats TLS de confiance pour les ressources Kubernetes afin de sécuriser les clusters Kubernetes.

- Atlas — Plug-in HashiCorp Vault : Utilisez l’intégration HashiCorp Vault de GlobalSign pour émettre facilement vos certificats numériques. Le plug-in gère et sécurise toutes les clés et tous les secrets de l’API.

- Service Atlas-ACME : Atlas utilise le protocole ACME (avec validation HTTP ou DNS) pour vous permettre d’émettre rapidement des certificats numériques évolutifs à utiliser dans votre environnement DevOps.

L’utilisation de plug-ins et d’intégrations pour automatiser les pipelines DevSecOps permet de réduire les interventions manuelles et d’améliorer la sécurité des pipelines DevSecOps. L’actuel « décalage à gauche » (shift-left) de la sécurité dans les environnements DevOps repose sur le principe d’une intégration de la sécurité tout au long du pipeline. Or, pour les équipes DevSecOps, le shift-left peut accroître les contraintes de temps et la charge de travail. En simplifiant les processus, l’automatisation évite la surcharge des équipes DevSecOps, veille au respect de la conformité réglementaire et améliore la sécurité du pipeline.

Sécuriser les contrôleurs Kubernetes Ingress

Dans un contexte où Kubernetes s’impose comme le leader de l’orchestration de conteneurs, la sécurisation des contrôleurs Ingress à l’aide de certificats TLS n’est pas simplement une bonne pratique, c’est aussi une mesure essentielle dans les environnements DevOps. L’émetteur Atlas pour cert-manager de GlobalSign et ses diverses intégrations offrent un cadre robuste pour automatiser cette sécurisation. Ces outils permettent aux organisations d’optimiser leurs pipelines DevSecOps tout en assurant un haut niveau de sécurité dans les environnements de développement, de test et de production. Adopter ces pratiques garantit non seulement la protection des données, mais renforce aussi la fiabilité de vos déploiements Kubernetes.