Note de l'éditeur : cet artible de blog a été initialement publié en mai 2018 et mis à jour par Cally Fritsch, chef de produit GlobalSign, afin de fournir de nouveaux détails sur le projet initial des navigateurs de sites web de suspendre la prise en charge des protocoles TLS 1.0 et 1.1 en mars 2020, projet reporté en raison de la situation actuelle.

Comme nous l’avions déjà expliqué par le passé, SSL et TLS sont deux protocoles cryptographiques qui permettent d’authentifier et de chiffrer des données entre différents points de terminaison (ex. : lorsqu’un client se connecte à un serveur Web) — SSL étant le prédécesseur du TLS. Depuis la première itération de SSL en 1995, de nouvelles versions de ces protocoles ont vu le jour pour faire face aux vulnérabilités et prendre en charge les suites et algorithmes de chiffrement les plus forts et les plus sécurisés. Aujourd’hui la version TLS 1.3 vient d’être approuvée par l’IETF (Internet Engineering Task Force).

Nous vous recommandons de configurer vos serveurs de sorte à prendre en charge les dernières versions des protocoles. Cette bonne pratique vous garantit que seuls les algorithmes et les chiffrements les plus puissants seront utilisés. Mais pensez aussi à désactiver les anciennes versions ! Si vous continuez à supporter les anciennes versions des protocoles, vous risquez de subir des attaques par rétrogradation (downgrade attacks) ; ces attaques où les pirates forcent l’utilisation d’anciennes versions des protocoles (connues pour comporter des exploits) pour les connexions à votre serveur. Le risque ? Une vulnérabilisation de vos connexions chiffrées (entre un internaute et votre serveur web, entre des machines, etc.) qui sont alors exposées aux attaques par interception (man-in-the-middle) et à d’autres attaques.

Vous avez peut-être aussi suivi les actualités sur le sujet ces derniers mois. Les navigateurs devaient officiellement supprimer la prise en charge des versions 1.0 et 1.1 de TLS en mars dernier. En raison de l'épidémie de COVID-19, ces changements avaient néanmoins été reportés. Avec la sortie de Chrome 84 le 14 juillet dernier, la suppression des protocoles anciens revient sur le devant de la scène. Même chose du côté de Mozilla avec Firefox 78. Raison de plus pour se mettre à jour rapidement.

Qu’est-ce qui motive ce changement ?

Ces dernières années, plusieurs vulnérabilités (comme BEAST, POODLE, DROWN… on adore les acronymes, pas vous ?) ont poussé les experts sectoriels à prôner la désactivation de SSL et TLS 1.0 depuis quelque temps déjà. Cette initiative de changement a été motivée par des questions de conformité PCI. Le 30 juin 2018, le standard PCI de sécurité des données (DSS) a exigé que tous les sites web soient conformes à la norme TLS 1.1 ou supérieure.

Vérifiez si votre site prend bien en charge les protocoles SSL et TLS 1.0

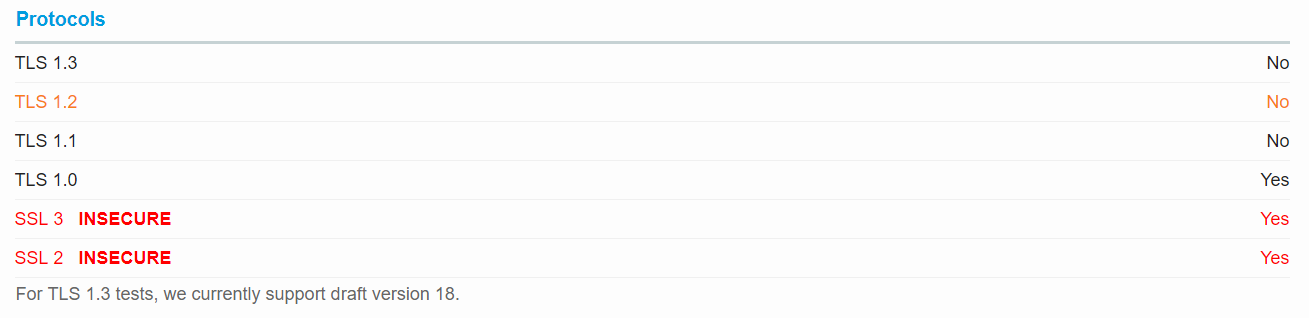

Si vous n’êtes pas sûr à 100 % des protocoles pris en charge par votre site, utilisez notre outil gratuit pour tester votre serveur SSL. Sur la page de résultats, parcourez la section « Protocoles » et la liste de tous les protocoles pour savoir lesquels sont actuellement activés. L’exemple ci-dessous illustre bien ce qu’il ne faut pas faire : le site prend en effet toujours en charge le SSL 2.0, SSL 3.0 et le TLS 1.0, sans supporter le TLS 1.2.

Exemple de résultats générés par l’outil de test de serveur SSL de GlobalSign

Rendez-vous sur notre site d’assistance pour plus d’informations sur les versions de serveurs et de clients qui prennent en charge chaque protocole, ainsi que toutes les instructions pour désactiver les anciens protocoles.

Rappel : les certificats sont indépendants des protocoles

Vous êtes inquiet sur la manière dont vous allez devoir vous y prendre pour remplacer vos certificats avant la prochaine échéance PCI de juin ? Pas d’inquiétude : les certificats sont indépendants des protocoles. Les protocoles sont déterminés par votre configuration serveur, pas par les certificats. N’ayez crainte : vous n’aurez pas à vous débarrasser de votre stock de certificats !

En résumé...

- Utilisez notre test de configuration serveur gratuit si vous n’êtes pas certain des protocoles actuellement pris en charge par votre site.

- Vous devez désactiver la prise en charge des protocoles SSLv2, SSLv3 et TLS 1.0 désormais dépassés et vulnérables (pour également maintenir votre conformité PCI DSS).

- Nous vous recommandons fortement de désactiver le TLS 1.0 et 1.1 si vous le pouvez

- Nous vous recommandons fortement d'activer le TLS 1.2 ou 1.3.

- Lisez notre article sur notre site d’assistance pour savoir comment modifier votre configuration serveur, et activer/désactiver les protocoles appropriés.

De notre côté, nous avons désactivé les protocoles SSL il y a longtemps déjà et suspendrons la prise en charge de TLS 1.0 et 1.1 pour nos propriétés web d’ici le 21 juin afin d’être en conformité avec la norme PCI DSS. Nous continuerons à prendre en charge le TLS 1.2, et travaillons actuellement à la prise en charge de la version 1.3 maintenant qu’elle est approuvée par l’IETF.