Au fil des année, j'ai vu la durée de validité des certificats SSL/TLS se raccourcir progressivement, chaque changement nous poussant vers des pratiques de sécurité plus strictes. Aujourd'hui, avec la dernière décision du Forum CA/B (Certificate Authority/Browser) de réduire la durée de vie des certificats à seulement 47 jours d'ici 2029, nous sommes à l'aube d'un autre changement majeur, qui va bouleverser la façon dont nous gérons et maintenons les certificats à l'avenir.

Quels sont les changements ?

Quelle est la règle de validité des certificats de 47 jours ?

À l'heure actuelle, la durée maximale des certificats SSL/TLS publics est de 398 jours. Mais en avril 2025, la proposition d'Apple visant à réduire progressivement cette durée à 47 jours a été officiellement adoptée par le CA/B Forum, les quatre principaux fournisseurs de navigateurs (Apple, Google, Mozilla et Microsoft) ayant voté en faveur de cette mesure.

Cela inclut également une réduction de la période de réutilisation de la validation du contrôle de domaine (DCV), qui passera à seulement 10 jours d'ici mars 2029. Cela signifie que les organisations devront valider les domaines plus fréquemment, ce qui raccourcira le délai tout au long du cycle de vie du certificat.

Pourquoi cela se produit-il ?

Cela peut sembler fastidieux de devoir faire expirer les certificats plus fréquemment, mais il y a une raison solide derrière ce changement. Voici pourquoi cela arrive :

- Réduction du risque de compromission des certificats : les certificats à longue durée de vie présentent une fenêtre de vulnérabilité plus étendue. Si un certificat est compromis, les attaquants peuvent l'exploiter beaucoup plus longtemps. En réduisant la durée de validité, le risque que ces certificats soient abusivement utilisés est considérablement diminué.

- Incitation à l’automatisation : cette nouvelle règle est aussi une incitation forte à automatiser. Avec des certificats qui expirent aussi souvent, les renouvellements manuels ne sont plus viables. C’est la manière dont le CA/B Forum pousse l’industrie vers des processus plus efficaces, automatisés, réduisant les erreurs humaines et améliorant la sécurité globale.

- Rendre les systèmes plus agiles : en cas de faille ou de problème de sécurité, il est crucial que les systèmes puissent réagir rapidement. Des durées de vie plus courtes signifient que les certificats compromis sont remplacés plus rapidement, ce qui renforce l’agilité de votre posture de sécurité et limite les dégâts.

- Se préparer à l’ère post-quantique : une autre raison de ces durées plus courtes ? Le monde de la cryptographie évolue. Avec l’arrivée de l’informatique quantique, nos systèmes devront s’adapter rapidement. Des renouvellements fréquents offrent la flexibilité nécessaire pour déployer des mises à jour rapidement – notamment dans le cadre de la transition vers la cryptographie post-quantique.

En résumé, ces changements visent à renforcer la sécurité et à favoriser l’automatisation. Même si cela peut sembler compliqué pour les équipes IT, le Forum est convaincu que ces évolutions seront bénéfiques pour la sécurité et la fiabilité d’Internet.

Calendrier et détails techniques

Quel est le calendrier pour la réduction de la durée de validité des certificats SSL/TLS ?

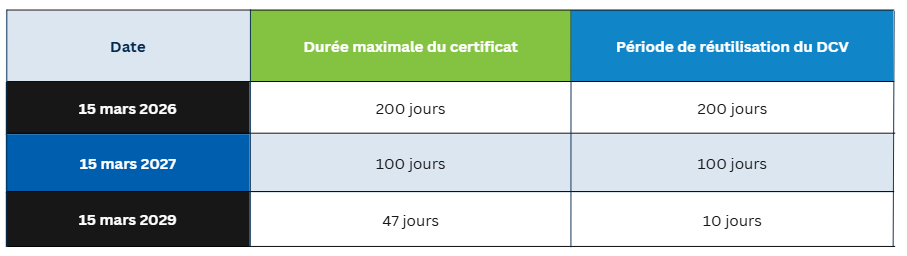

Les dates de mise en œuvre sont les suivantes :

Quelle est la différence entre la durée de vie d’un certificat et la réutilisation de la validation de domaine ?

À première vue, ces termes peuvent sembler un peu techniques, mais ils sont en réalité assez simples une fois décomposés :

-

La durée de vie d’un certificat correspond à la période pendant laquelle un certificat SSL/TLS reste valide après son émission. Actuellement, les certificats peuvent durer jusqu’à 398 jours, mais avec les changements à venir, ils expireront beaucoup plus rapidement – jusqu’à seulement 47 jours d’ici 2029.

-

La réutilisation de la validation de domaine concerne la durée pendant laquelle une autorité de certification (CA) peut réutiliser la preuve que vous possédez ou contrôlez un domaine, avant de devoir le revérifier. Actuellement, cette période peut aussi aller jusqu’à 398 jours, mais d’ici 2029, elle sera réduite à seulement 10 jours.

Pour simplifier :

-

La durée de vie du certificat concerne la validité du certificat lui-même.

-

La réutilisation de la validation de domaine concerne la durée pendant laquelle la CA peut se fier à votre preuve de propriété du domaine avant de demander une nouvelle validation.

D’ici 2029, la durée de vie de 47 jours signifie que votre certificat expirera beaucoup plus vite, et avec une réutilisation de validation limitée à 10 jours, vous devrez valider votre domaine beaucoup plus souvent. C’est là que l’automatisation devient indispensable — faire tout cela manuellement ne sera tout simplement plus viable.

Impact sur l’activité

Quel sera l’impact pour mon organisation ?

Si vous gérez des certificats aujourd'hui, vous savez que ce changement ne concerne pas seulement la sécurité, mais qu'il crée également de réels défis opérationnels. En résumé ? Une durée de vie plus courte des certificats implique des renouvellements plus fréquents, et si votre équipe gère encore les certificats manuellement, vous allez au-devant de difficultés.

Discutez dès aujourd'hui de vos défis avec notre équipe.

La réduction de la validité des certificats SSL/TLS de 398 jours à 47 jours a plusieurs implications majeures pour la sécurité web :

-

Réduction de la surface d’attaque : des durées plus courtes signifient moins de temps pour exploiter un certificat compromis.

-

Renforcement de la posture de sécurité : des renouvellements fréquents garantissent l’utilisation des standards et configurations les plus récents.

-

Soutien aux principes de "Zero Trust" : la validation continue renforce la confiance dans les systèmes.

Mais l’impact opérationnel ne peut pas être ignoré. Même si les avantages en matière de sécurité sont clairs, ce changement soulève aussi de sérieux défis :

-

Renouvellements plus fréquents : suivre et renouveler des certificats tous les 47 jours est ingérable sans automatisation.

-

Risque d’erreur humaine : les processus manuels sont sujets aux oublis, aux pannes et aux non-conformités.

-

Besoin accru en ressources : vos équipes IT devront peut-être mobiliser plus de personnel, de formation ou d’outils.

-

Impact pour toutes les entreprises : PME ou grande entreprise, cette évolution exige une approche évolutive de la gestion des certificats.

Quels secteurs sont les plus touchés ?

La réponse courte ? Presque tous les secteurs utilisant des certificats SSL/TLS.

Mais certains seront plus directement impactés, notamment ceux qui opèrent dans des environnements à haut volume ou sensibles à la sécurité :

-

Finance : banques, prestataires de paiement et autres institutions financières doivent assurer la sécurité des transactions – les renouvellements fréquents sont essentiels.

-

Santé : avec des réglementations comme le HIPAA, la protection des données patient passe par une gestion stricte des certificats.

-

Retail & e-commerce : les sites de vente en ligne gèrent énormément de données clients et de paiements – la gestion sécurisée des certificats est vitale.

-

Gouvernement & services publics : souvent ciblés par les cybermenaces, les agences doivent assurer la confidentialité des informations sensibles.

-

Fournisseurs SaaS et cloud : ils gèrent d’importants volumes de données pour leurs clients. Des certificats à durée plus courte renforcent la sécurité pour tous.

Bien sûr, toutes les entreprises qui utilisent des certificats SSL/TLS pour sécuriser leurs sites Web, leurs applications ou toute communication numérique seront touchées. Que vous soyez une entreprise internationale ou un petit commerce local, la réduction de la durée de validité des certificats aura une incidence sur la façon dont vous gérez et renouvelez vos certificats.

Automatisation et solutions

Quelles sont mes options en matière d'automatisation ?

Votre infrastructure, la taille de votre équipe et le volume de certificats détermineront la solution adaptée.

-

ACME : solution gratuite et simple pour automatiser l’émission de certificats DV. Idéale pour commencer sans complexité.

-

Certificate Automation Manager : solution professionnelle et complète pour les grandes entreprises ou les infrastructures complexes. Elle gère automatiquement les renouvellements, les rapports, et plus encore.

-

PKI interne : pour des systèmes internes non publics, une infrastructure PKI personnalisée offre un contrôle complet. Parfait pour les entreprises qui souhaitent gérer leurs certificats internes de manière spécifique.

Quel que soit votre point de départ, l’objectif est le même : Agir dès maintenant pour réduire les risques, éviter les interruptions de service et anticiper la généralisation de la règle des 47 jours.

Comment mettre en place l’automatisation ?

Première étape ? Commencez par analyser ce que vous avez déjà en place, puis construisez à partir de cette base.

Si vous débutez, des outils comme ACME peuvent vous aider à automatiser rapidement et gratuitement l’émission et le renouvellement des certificats DV. C’est une excellente première étape pour les équipes qui souhaitent s’éloigner du suivi manuel et des tableurs.

Pour des besoins plus avancés – comme la gestion de plusieurs types de certificats, d’environnements ou d’équipes – vous pouvez envisager une plateforme de PKI managée ou une solution comme le Certificate Automation Manager.

Ces outils offrent une meilleure visibilité, un contrôle des politiques, et des fonctionnalités de reporting, particulièrement utiles dans les environnements complexes ou soumis à la réglementation.

Vous ne savez pas ce dont vous avez besoin ? Pas de souci. Contactez GlobalSign pour une analyse gratuite et sans engagement afin de discuter de vos besoins et identifier la solution la plus adaptée à votre organisation.

Qu’en est-il des certificats OV et EV ?

Les certificats OV (Validation d’Organisation) et EV (Validation Étendue) sont un peu différents des certificats DV (Validation de Domaine) standards, mais les nouvelles règles s’appliquent également, avec quelques points clés à garder à l’esprit :

-

Validation du contrôle de domaine : comme les certificats DV, les certificats OV et EV suivront le même calendrier de réutilisation de la validation de domaine. Cela signifie qu’en 2029, la validation du domaine devra être renouvelée tous les 10 jours.

-

Informations d’identité de l’organisation (SII) : pour les certificats OV et EV, les informations sur l’identité de l’organisation (nom de l’entreprise, adresse, etc.) devront toujours être revalidées chaque année. Cette étape manuelle garantit que les certificats reflètent des informations exactes et à jour.

-

Vérification manuelle : les certificats OV et EV nécessitent souvent des vérifications plus poussées, comme des appels téléphoniques ou d'autres méthodes, qui resteront nécessaires même si la durée de vie des certificats diminue.

En résumé, les certificats OV et EV suivent le même calendrier de validation de domaine que les DV, mais incluent des étapes supplémentaires pour vérifier l’identité de l’organisation. Cela implique des contrôles plus fréquents, mais avec un niveau de confiance plus élevé sur l'identité de l’entité émettrice.

Les navigateurs vont-ils rejeter les certificats plus longs après l’entrée en vigueur des nouvelles règles ?

Non, les navigateurs ne vont pas soudainement cesser de faire confiance aux certificats émis avant l’entrée en vigueur des nouvelles règles.

Les changements à venir concernent l’émission, et non la validation des certificats.

Autrement dit, si vous obtenez un certificat de 398 jours avant la date limite (avant le 15 mars 2026), il sera toujours reconnu comme valide par les navigateurs jusqu’à son expiration naturelle, même si celle-ci dépasse la nouvelle limite.

Rien ne va "casser" du jour au lendemain. Mais une fois la nouvelle date atteinte, tout certificat émis devra respecter les nouvelles durées de validité. Il est donc judicieux de s’y préparer dès maintenant.

Les PKI internes sont-elles concernées ?

Non, les PKI internes ne sont pas concernées par les règles du CA/B Forum.

Ces changements s’appliquent uniquement aux certificats SSL/TLS publics émis par des autorités de certification reconnues.

Si vous utilisez une PKI interne pour des applications internes, environnements de développement ou systèmes non publics, vous êtes libre de définir vos propres politiques de validité et de validation.

Cela dit, c’est une bonne opportunité pour réévaluer votre stratégie PKI interne.

Aligner vos pratiques internes sur les nouveaux standards – par exemple en réduisant la durée de vie des certificats et en introduisant l’automatisation – peut améliorer la cohérence, la sécurité, et la facilité de gestion dans l’ensemble de votre environnement.

Préparation stratégique

Que devons-nous faire dès maintenant ?

2029 peut sembler lointain, mais des changements importants arriveront bien avant.

Être proactif aujourd’hui permet d’éviter les interruptions de service coûteuses ou les urgences de dernière minute.

Ce n’est pas seulement une question de durée de validité - C’est l’occasion de moderniser votre gestion des certificats. Voici par où commencer :

1. Obtenez de la visibilité avec un audit d’inventaire de certificats

Assurez-vous de savoir où se trouvent tous vos certificats. Des lacunes dans votre inventaire peuvent exposer votre organisation à des risques. Des outils comme Atlas Discovery peuvent vous fournir une vue claire de votre environnement de certificats.

2. Définissez des politiques et workflows de gestion des certificats

Si ce n'est pas déjà fait, créez une politique centralisée qui couvre la délivrance, le renouvellement, la révocation et le contrôle d'accès des certificats. La standardisation des flux de travail aide les équipes à se coordonner et réduit les incohérences entre les environnements.

3. Adoptez l’automatisation en fonction de vos besoins

Examinez ce que votre infrastructure peut prendre en charge aujourd'hui et ce dont vous aurez besoin à mesure que le volume de certificats augmentera. Que vous commenciez avec ACME ou que vous passiez à une solution d'infrastructure à clé publique (PKI) entièrement gérée, l'automatisation est essentielle pour rester à jour dans les renouvellements.

⚠️ À noter : ACME est une excellente solution de départ pour automatiser l’émission et le renouvellement de certificats SSL/TLS, mais ce n’est pas une solution complète de gestion du cycle de vie. Si vous avez besoin de visibilité de bout en bout, de fonctionnalités de reporting et de l’application de politiques de sécurité, il vous faudra envisager un outil plus avancé et complet.

4. Surveillez et générez des rapports en continu

Utilisez des outils de monitoring et d’alerte pour anticiper les expirations de certificats et les violations de politique. Le reporting est également essentiel pour les audits, la conformité ISO et la responsabilité interne.

5. Formez vos équipes

Assurez-vous que votre équipe comprend bien les changements à venir, ainsi que les outils et processus mis en place pour y faire face.

Une bonne sensibilisation réduit les erreurs et permet à tous d’agir plus rapidement.

Puis-je encore obtenir un certificat de 398 jours avant 2026 ?

Oui, c’est encore possible.

Si vous renouvelez ou achetez un certificat avant le 15 mars 2026, vous pouvez encore bénéficier de la durée de validité maximale actuelle de 398 jours. Après cette date, les nouveaux certificats devront respecter des durées plus courtes, selon le calendrier du CA/B Forum, en commençant par une validité maximale de 200 jours.

Donc, si vous voulez optimiser votre prochain renouvellement, c’est le moment idéal pour planifier. Mais gardez à l’esprit : les durées plus courtes arrivent, et l’automatisation deviendra bientôt indispensable.

Anticiper l’avenir

Est-ce lié à l’informatique quantique ?

Pas directement, mais cela fait partie d’une vision plus large.

La réduction de la durée de vie des certificats permet de préparer Internet à la cryptographie post-quantique (PQC), une nouvelle norme de chiffrement conçue pour protéger contre les futures menaces quantiques. Lorsque ces nouveaux algorithmes seront déployés, les certificats devront peut-être être mis à jour plus fréquemment.

En raccourcissant dès maintenant la durée de vie des certificats et en encourageant l'automatisation, le secteur prend de l'avance sur cette évolution et met en place une infrastructure plus flexible et prête pour l'avenir.

Comment les clients non navigateurs (VPN, IoT) s'adaptent-ils ?

Excellente question, les navigateurs ne sont pas les seuls systèmes à dépendre des certificats. De nombreux clients non navigateurs, tels que les VPN, les appareils IoT, les applications internes et les systèmes hérités, dépendent également du protocole SSL/TLS pour établir des connexions sécurisées.

- Certains prennent déjà en charge l'automatisation : de nombreux systèmes modernes, notamment certains appareils VPN et plateformes IoT, prennent en charge des protocoles tels que ACME, qui facilitent l'automatisation de l'émission et du renouvellement des certificats, comme vous le feriez pour un site web.

- D'autres peuvent nécessiter des solutions personnalisées : pour les systèmes qui ne prennent pas en charge l'automatisation dès leur installation, vous devrez peut-être créer ou programmer vos propres workflows pour gérer les renouvellements, l'installation et la validation. Cela peut impliquer l'utilisation d'API, de tâches planifiées ou l'intégration avec des outils internes.

- Commencez par faire l'inventaire : avant d'apporter des modifications, il est judicieux d'auditer votre environnement et d'identifier les systèmes qui utilisent des certificats, leur configuration et leur capacité à être automatisés. Cela permet d'éviter les surprises ultérieures et de s'assurer que rien n'est oublié.

Les clients non navigateurs ne seront pas laissés pour compte, mais ils peuvent nécessiter un peu plus de planification pratique. Avec la bonne stratégie en place, vous pouvez intégrer ces systèmes dans votre plan d'automatisation et assurer le bon fonctionnement de l'ensemble.

Être prêt pour le changement

La gestion des certificats ne doit pas être un casse-tête. Que vous souhaitiez auditer votre inventaire actuel, automatiser les renouvellements ou déployer une solution de gestion du cycle de vie complet, nous sommes là pour vous aider.

Vous avez d'autres questions ? Parlons-en.

Editor’s Remarque : cet article a été initialement publié le 16 octobre 2024, mais a depuis été mis à jour afin de refléter les changements survenus dans le secteur et les nouvelles perspectives.

Ce blog a été traduit depuis la version anglaise par notre traductrice, Isabelle Cottenet. Retrouvez toute son actualité sur son blog