L’an dernier, avec le brusque passage au télétravail et l’émergence d’une culture de travail hybride, la cybercriminalité a prospéré sur le dos de la pandémie. Après avoir découvert le travail à distance, de plus en plus de salariés y ont pris goût. Mais, avec le travail à domicile, les entreprises se sont retrouvées davantage exposées aux attaques de ransomware. Dans les années à venir, ce type de cyberattaques dévastatrices devraient se multiplier.

La plupart de ces attaques visent les ressources les plus cruciales des entreprises, à savoir, leurs données. Face à cette nouvelle vague de menaces cyber, les organisations ont été contraintes de mettre en place des stratégies de cybersécurité efficaces pour pouvoir survivre et prospérer dans cet environnement vulnérable.

Dans cet article de blog, nous passerons en revue les grands défis d’aujourd’hui et de demain pour la cybersécurité des entreprises.

Cybersécurité : les nouveaux défis

Certaines innovations dans le domaine cyber pourraient avoir des conséquences particulièrement dommageables pour les entreprises :

- Sécurité des équipes en télétravail et travail hybride

Augmentation des attaques contre la chaîne d’approvisionnement

Essor des attaques de firmware

Évolution des attaques par ransomware

Risques liés à la 5G

Attaques contre un État-nation

Technologie Deep Fake

Problèmes de recrutement

Attaques contre les API

1. Sécurité des équipes en télétravail et travail hybride

Risques liés au travail à distance (Source d’image — Keap)

Avec la pandémie de covid-19, pratiquement toutes les sociétés, dans quasiment tous les secteurs, ont dû réinventer leur culture d’entreprise pour passer au 100 % distanciel ou au mode hybride. D’une nécessité, ces nouveaux modes de travail sont devenus la norme ; une norme qui perdure même après la suppression, dans la majorité des pays, des restrictions liées aux confinements. Or, la protection du réseau, qui servait jusqu’alors de ligne de défense contre la menace cyber, n’est plus possible avec ces nouveaux modèles de travail. Et pour cause, les collaborateurs qui travaillent depuis leur domicile se connectent avec leur PC ou leur ordinateur portable sur des réseaux wifi ouverts, sans contrôle de leur organisation.

Le télétravail devrait s’installer durablement dans le paysage. Aussi, les entreprises ont-elles pris ces derniers temps des mesures choc pour lutter contre les nouvelles menaces cyber. La sécurisation des conditions de télétravail et de travail en mode hybride restera cependant un point sensible pour les équipes cyber. Entre janvier et avril 2020, les attaques basées sur le cloud ont augmenté de 630 %.

2. Augmentation des attaques contre la chaîne d’approvisionnement

Source image : Helpnet Security

Le mode opératoire des auteurs d’attaques contre la chaîne d’approvisionnement consiste à s’en prendre aux fournisseurs ou autres vendeurs tiers de l’organisation visée. Difficiles à détecter, ces opérations peuvent être extrêmement préjudiciables pour les organisations ciblées, en permettant aux assaillants d’accéder à des données ou des systèmes sensibles.

Les attaques contre la chaîne d’approvisionnement se multiplient à un rythme effréné. Selon une récente étude, près de 80 % des organisations victimes d’une attaque cyber l’imputent à des vulnérabilités et des failles cachées au sein de leur chaîne d’approvisionnement.

L’attaque sur SolarWinds en 2020, que Brad Smith, président de Microsoft, a décrite comme « l’attaque la plus importante et la plus sophistiquée jamais réalisée », représente l’un des pires exemples d’attaque contre une chaîne d’approvisionnement.

Outre les effets sur les entreprises visées, ces cyberattaques se répercutent par ricochets sur les organisations partenaires, les fournisseurs, les clients, les collaborateurs et collaboratrices, ainsi que d’autres maillons clés de la chaîne d’approvisionnement. Cette année, la tendance devrait s’accélérer avec, in fine, une amplification des violations de la chaîne d’approvisionnement et des intrusions de malwares.

3. Essor des attaques de firmware

Les attaques de firmware sont une forme de cyberattaque qui vise le micrologiciel d’un équipement. Le firmware est le logiciel stocké dans la mémoire morte (ROM) d’un appareil. Les attaques de firmware permettent aux assaillants de prendre le contrôle d’un appareil ou de ses données. Il est difficile de se défendre contre ces attaques qui passent bien souvent inaperçues.

Elles peuvent cibler n’importe quel équipement utilisant un micrologiciel, comme les ordinateurs, les routeurs et les appareils IoT. Ainsi, l’attaque de firmware « badUSB » reprogramme la puce du contrôleur d’un périphérique USB pour émuler un « clavier ». L’attaquant peut alors injecter des commandes de type clavier (keystrokes) sur l’ordinateur de sa victime pour y installer des logiciels malveillants ou en prendre le contrôle à distance.

Pour son étude « Security Signals », Microsoft a récemment interrogé 1 000 décideurs sur les questions de sécurité et de protection contre les menaces en entreprise. 83 % des personnes interrogées affirmaient avoir été visées par une attaque de micrologiciel au cours des deux dernières années.

Malheureusement, la plupart des organisations négligent souvent la sécurité des micrologiciels. Les secteurs les plus exposés doivent par conséquent adopter des stratégies de protection efficaces contre les malwares — stratégies qui doivent s’articuler avec le matériel.

4. Évolution des attaques par ransomware

Source image : Kaspersky

Le nombre de cyberattaques s’envole sans que personne ne semble pouvoir y échapper. En 2021, nous avons assisté à une hausse spectaculaire des rançongiciels visant à la fois des particuliers et des organisations. La tendance n’a cependant pas molli. Dès 2022, une autre vague d’attaques par ransomware s’est abattue, causant encore plus de dégâts !

Si leur demande de rançon n’est pas satisfaite, les pirates menacent de publier les données privées de leur victime ou de bloquer l’accès à des données ou des fichiers sensibles. D’après certains chiffres, le montant des rançons versées après une attaque de ransomware aurait atteint près d’un milliard de dollars US aux États-Unis, rien que pour le premier trimestre 2021. Et ce chiffre devrait d’ailleurs continuer à grimper.

Après l’interruption de ses activités aux États-Unis et en Australie à cause d’une attaque, JBS, le plus grand fournisseur de viande bovine au monde, a versé 11 millions de dollars de rançon au cybergang REvil en mai 2021.

L’entreprise a affirmé avoir pu restaurer la plupart de ses systèmes sans assistance, mais avoir procédé au paiement pour s’assurer que les données volées ne seraient pas exposées.

Avec la flambée des attaques de ransomware et les risques auxquels les entreprises et les particuliers sont exposés, il nous faut évaluer individuellement notre cybersécurité. L’utilisation d’un guide de la sécurité IT peut aider les employeurs à sensibiliser leurs collaborateurs aux risques. Quant aux particuliers, ils y trouveront également de précieuses informations pour se protéger lorsqu’ils surfent sur Internet.

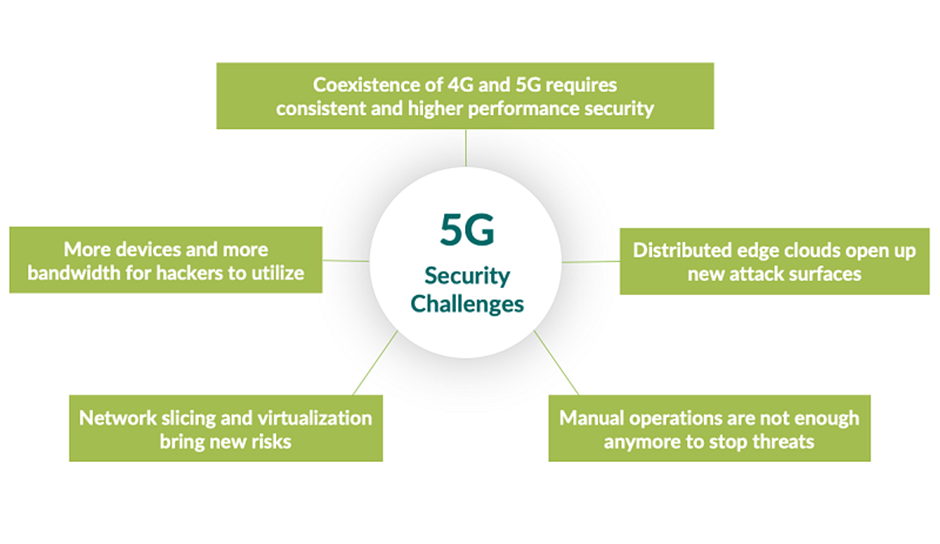

5. Risques liés à la 5G

Source image : Juniper

Partout dans le monde, de plus en plus d’entreprises envisagent la 5G comme un levier technologique pour muscler leurs capacités IT et se lancer, elles aussi, dans la course à la transformation numérique. Leur parcours s’accompagnera cependant de nouveaux défis de cybersécurité. En effet, avec la 5G, l’utilisation des IoT va rapidement s’amplifier, pour la plus grande satisfaction des cybercriminels qui pourront exploiter les vulnérabilités de ces objets connectés afin de s’introduire sur le réseau. Les organisations doivent par conséquent maîtriser l’ensemble des risques en rapport avec la 5G, sous peine de terribles conséquences.

Vodafone Portugal a révélé avoir été victime d’une cyberattaque qui a frappé ses réseaux 4G et 5G.

L’opérateur attribue à une cyberattaque hostile la panne réseau survenue le 7 février 2022. En affectant les réseaux de données, le réseau 4G/5G, la téléphonie fixe, la télévision, les SMS et les services de répondeurs audio/numériques, les attaquants cherchaient à causer des dégâts et des perturbations.

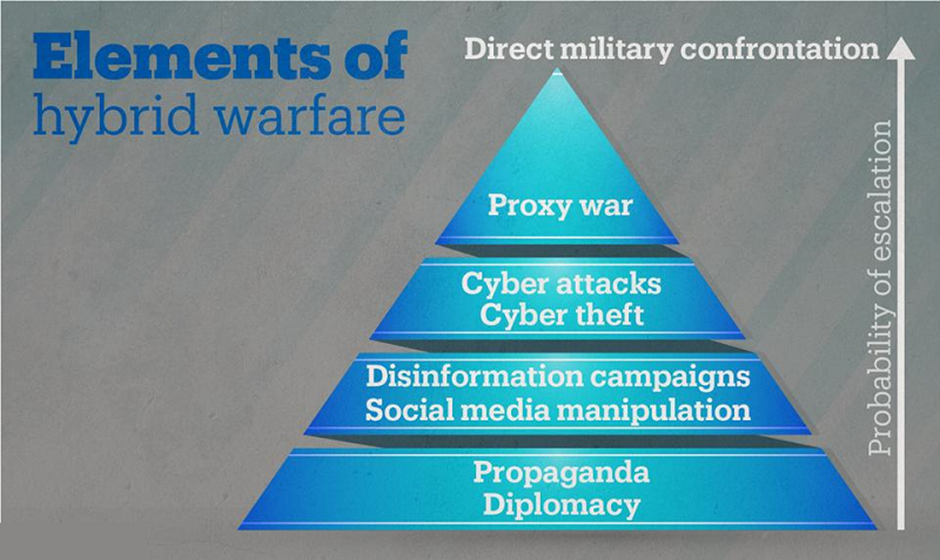

6. Attaques contre un État-nation

Source image : TRT World

Aujourd’hui, les guerres intègrent une dimension cyber. Prenez le conflit entre la Russie et l’Ukraine. Selon les services de renseignement, la Russie a déployé 8 à 9 virus différents pour attaquer les systèmes IT de son ennemi. Les États-Unis, le Royaume-Uni et l’Union européenne ont affirmé que la Russie avait ciblé les communications satellites utilisées par l’armée ukrainienne. Cette guerre hybride a obligé les pays et leurs armées à mettre en place un système de cybersécurité efficace pour contenir les répercussions en cas d’incident malheureux.

7. Technologie Deep Fake

Source image : Social Media Safety

Basée sur l’intelligence artificielle, la technologie des deepfakes permet de créer de fausses vidéos très réalistes. Cette technologie en plein essor permet, entre autres, de créer de fausses informations (fake news) réalistes ou de générer des opérations sous fausse bannière pour nuire à la réputation d’une personne ou d’un groupe. Les deepfakes peuvent éventuellement être utilisés par des cybercriminels pour créer des attaques d’hameçonnage ou diffuser des logiciels malveillants.

C’est à la compagnie d’assurance Euler Hermes que l’on doit la découverte, en mars 2019, de la première attaque commise avec un deepfake. Tout a commencé avec l’appel reçu par le PDG d’une entreprise britannique du secteur de l’énergie dont la société mère est allemande. Le patron de l’entreprise allemande lui aurait demandé (en anglais) de transférer 243 000 dollars sur le compte d’un fournisseur hongrois.

La compagnie Euler Hermes (qui a ensuite couvert le coût de l’incident) rapporte qu’avant de s’exécuter, le PDG de la société anglaise aurait reconnu la voix, le ton précis, l’inflexion et le léger accent allemand de son patron. Problème : son interlocuteur était en fait une voix synthétique imitant la voix du dirigeant allemand.

8. Problèmes de personnel

Source: Help Net Security

Pour faire face à l’augmentation des cybermenaces, il faut des stratégies innovantes et du personnel correctement formé à la cybersécurité. Or, les entreprises peinent à trouver les personnes dotées des compétences nécessaires pour sécuriser leurs infrastructures réseau.

Les difficultés rencontrées par de nombreux professionnels de la cybersécurité sont notamment dues à la poussée fulgurante du télétravail pendant la pandémie.

Selon une étude réalisée auprès de plus de 500 experts en cybersécurité, 57 % considéraient que la pénurie de compétences en cybersécurité avait un impact sur leur entreprise. Pour 10 % de ces experts, les répercussions étaient jugées majeures.

Face à la rapidité d’évolution de la technologie et des méthodes employées par les criminels pour s’introduire sur les réseaux, deux critères clés sont à prendre en compte : le personnel et la formation. Les entreprises doivent impérativement investir dans le recrutement des bons candidats et dans leur formation. Objectif : maintenir leurs compétences au plus haut niveau face aux dernières menaces et aux nouvelles technologies.

9. Attaques contre les API

Source image : Data Center Knowledge

Dans tous les secteurs, la sécurité des API est un sujet de préoccupation croissant. Certaines attaques sont particulièrement graves et dévastatrices. C’est le cas des attaques par injection d’API sur les applications très mal développées. Les pirates y injectent alors du code malveillant et prennent le contrôle d’une application. Autre attaque liée aux API : l’attaque par déni de service distribué (DDoS) qui consiste pour plusieurs systèmes à saturer la bande passante d’une application web.

Peloton, une startup spécialisée dans le fitness, a récemment annoncé que les données de ses comptes clients avaient été exposées sur Internet. En cause ? Une API défectueuse qui autorisait les appels d’API non authentifiés. Même si les utilisateurs avaient configuré leur profil sur « privé », n’importe qui pouvait voir leurs données sur les serveurs de Peloton.

Comment se protéger contre l’évolution des menaces en 2022 ?

En résumé, pour éviter de subir les menaces de cybersécurité évoquées dans cet article :

- Maintenez vos systèmes de cybersécurité à jour avec toutes les procédures opérationnelles standard nécessaires.

Utilisez des infrastructures réseau récentes dotées de riches fonctions de sécurité fournies par des fabricants de confiance.

Assurez-vous que votre équipe IT utilise les dernières méthodes de threat intelligence pour surveiller les activités malveillantes.

Embauchez les bons candidats et utilisez les bons outils de cybersécurité pour affronter des menaces de cybersécurité en pleine évolution.

Confiez la lutte contre les cybermenaces à une entreprise externe, experte en cybersécurité.

En conclusion

L’impact financier et réputationnel d’une nouvelle vague de menaces de cybersécurité pourrait être dramatique pour votre entreprise si aucun système ni aucune stratégie de cybersécurité efficace n’étaient mis en place.

En conséquence, évaluez votre infrastructure réseau, préparez votre équipe interne ou externalisez certains services de cybersécurité plus pointus pour lutter contre les menaces les plus néfastes de cette décennie.