Con el paso de los años, los períodos de validez de los certificados SSL/TLS se han ido acortando progresivamente, cada cambio impulsando mejores prácticas de seguridad. Ahora, con la decisión del Foro de Autoridades Certificadoras/Navegadores (CA/B Forum) de reducir la validez de los certificados a solo 47 días para 2029, nos encontramos ante un nuevo cambio importante que que transformará radicalmente la forma en que gestionamos y mantenemos los certificados.

¿Qué es la regla de validez de certificados por 47 días?

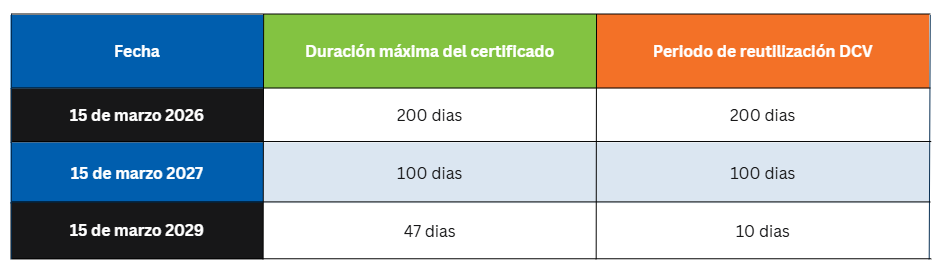

Actualmente, los certificados SSL/TLS públicos tienen un período máximo de validez de 398 días. Sin embargo, en abril de 2025, la propuesta de Apple para reducir este plazo gradualmente a 47 días fue adoptada oficialmente por el CA/B Forum, con el respaldo de los cuatro principales navegadores: Apple, Google, Mozilla y Microsoft.

Esto también incluye una reducción en el período de reutilización de la Validación de Control de Dominio (DCV), que pasará a ser de solo 10 días para marzo de 2029. Esto significa que las organizaciones deberán validar sus dominios con mayor frecuencia, acortando así el tiempo disponible en todo el ciclo de vida del certificado.

¿Por qué está ocurriendo esto?

Puede parecer una molestia innecesaria hacer que los certificados expiren con mayor frecuencia, pero hay una razón sólida detrás de este cambio. Aquí te explicamos por qué:

- Reducir el riesgo de certificados comprometidos: Los certificados con una validez más larga representan una ventana de vulnerabilidad mayor. Si un certificado es comprometido, los atacantes pueden aprovecharlo durante mucho más tiempo. Al acortar la validez, se reduce drásticamente el riesgo de que certificados comprometidos sean explotados por largos períodos.

- Impulsar la automatización: La nueva norma es también una fuerte señal hacia la automatización. Con certificados que expiran con tanta frecuencia, los procesos manuales de renovación ya no serán viables. Esta medida del CA/B Forum busca llevar a la industria hacia flujos de trabajo más eficientes y automatizados, que reduzcan los errores humanos y mejoren la seguridad general.

- Mantener los sistemas ágiles: En caso de una brecha de seguridad u otra preocupación crítica, es fundamental que el sistema responda rápidamente. Los períodos de validez más cortos permiten que los certificados comprometidos se reemplacen con mayor rapidez, mejorando la agilidad de la postura de seguridad y minimizando los daños.

- Prepararse para un mundo post-cuántico: Otra razón detrás de la reducción en la validez de los certificados es la evolución de la criptografía. Con la computación cuántica en el horizonte, necesitaremos sistemas que puedan adaptarse rápidamente. Las renovaciones frecuentes nos brindan la flexibilidad necesaria para implementar actualizaciones de forma ágil, especialmente a medida que nos preparamos para la criptografía post-cuántica.

En resumen, todos estos cambios tienen como objetivo reforzar la seguridad y preparar el camino hacia la automatización. Aunque puede representar un reto para los equipos de TI, el CA/B Forum considera que, en conjunto, estas medidas serán beneficiosas para la seguridad y confiabilidad de internet.

Cronograma y Detalles Técnicos

¿Cuál es el cronograma para la reducción en la validez de los certificados SSL/TLS?

Las fechas de implementación son las siguientes:

¿Cuál es la diferencia entre la vida útil del certificado y la reutilización de la validación de dominio?

A primera vista, estos términos pueden parecer un poco técnicos, pero en realidad son bastante sencillos una vez que se entienden:

- Vida útil del certificado se refiere al tiempo que un certificado SSL/TLS es válido después de haber sido emitido. Actualmente, los certificados pueden durar hasta 398 días, pero con los cambios próximos, expirarán mucho antes, llegando a sólo 47 días para 2029.

- Reutilización de la validación de dominio indica cuánto tiempo puede una Autoridad Certificadora (CA) usar la misma prueba de que eres propietario o tienes control sobre un dominio antes de necesitar verificarlo nuevamente. Hoy en día, este período también puede ser de hasta 398 días, pero para 2029 se reducirá a solo 10 días.

En resumen:

- La vida útil del certificado es el tiempo que tu certificado permanece válido.

- La reutilización de la validación de dominio es el tiempo durante el cual la CA puede confiar en tu prueba de propiedad del dominio antes de solicitarte que lo verifiques nuevamente.

Para 2029, la vigencia de los certificados será de solo 47 días, lo que significa que expirarán mucho más rápido. Y con un período de reutilización de validación de dominio de solo 10 días, tendrás que validar tu dominio con mayor frecuencia. Aquí es donde la automatización se vuelve esencial: hacerlo manualmente ya no será una opción viable.

Impacto Empresarial

¿Cómo afectará esto a mi organización?

Si actualmente gestionas certificados, sabes que este cambio no se trata solo de seguridad: representa un desafío operativo real. ¿La conclusión? Una validez más corta de los certificados implica renovaciones más frecuentes, y si tu equipo aún los gestiona manualmente, te espera un camino complicado.

Habla con nuestro equipo sobre tus desafíos hoy mismo

La reducción del período de validez de los certificados SSL/TLS de 398 días a 47 días tiene varias implicaciones importantes para la seguridad web:

- Superficie de ataque reducida: Con una vida útil más corta, los certificados comprometidos tienen menos tiempo para ser explotados.

- Mejora en la postura de seguridad: Las renovaciones frecuentes garantizan el uso de configuraciones y estándares actualizados.

- Apoyo a los principios de zero-trust: La renovación continua permite validar la confianza de manera constante.

Sin embargo, el impacto operativo no puede ignorarse. Aunque los beneficios de seguridad son el motor principal de este cambio, también conllevan importantes retos operativos:

- Renovaciones más frecuentes: Rastrear y renovar certificados cada 47 días no es viable sin automatización.

- Mayor riesgo de errores humanos: Los procesos manuales son propensos a omisiones en renovaciones, interrupciones del servicio y brechas de cumplimiento.

- Mayor demanda de recursos: Los equipos de TI podrían necesitar más personal, capacitación o herramientas para mantener el ritmo.

- Impacto en todos los tipos de empresas: Ya sea una gran corporación o una pyme (pequeña o mediana empresa), adaptarse a este cambio requiere un enfoque escalable.

What Industries are Most Affected?

¿La respuesta corta? Prácticamente todas las industrias que utilizan certificados SSL/TLS.

Pero algunos sectores sentirán el impacto de forma más directa, especialmente aquellos con entornos de alto volumen y sensibles a la seguridad. Aquí te dejamos un resumen:

- Finanzas: Bancos, procesadores de pagos y otras instituciones financieras dependen en gran medida de transacciones seguras. Las renovaciones frecuentes de certificados son clave para mantener la seguridad y el cumplimiento normativo.

- Salud: Con regulaciones de privacidad como HIPAA, los proveedores de servicios de salud deben garantizar que sus sistemas estén siempre protegidos. Las vigencias más cortas implican validaciones más frecuentes para proteger los datos de los pacientes.

- Retail y comercio electrónico: Las tiendas en línea y los marketplaces manejan mucha información personal y de pagos. Una gestión segura de certificados es fundamental para evitar fraudes y mantener la confianza del cliente.

- Gobierno y servicios públicos: Las agencias gubernamentales son objetivos prioritarios para los ciberataques. Las actualizaciones frecuentes de certificados ayudan a proteger información sensible y a conservar la confianza pública.

- Proveedores SaaS y de servicios en la nube: Estas empresas manejan grandes volúmenes de datos de sus clientes. Una validez más corta de los certificados implica mayor seguridad tanto para el proveedor como para sus usuarios.

Por supuesto, toda empresa que utilice certificados SSL/TLS para asegurar sitios web, aplicaciones o cualquier comunicación digital se verá impactada.

Ya seas una multinacional o una tienda local, esta nueva realidad cambiará la forma en que gestionas y renuevas tus certificados.

Automatización y Soluciones

¿Cuáles son mis opciones para automatizar la gestión de certificados?

Tu infraestructura, el tamaño de tu equipo y el volumen de certificados determinarán cuál es la solución más adecuada para tu organización.

- ACME: Si buscas una forma gratuita y sencilla de automatizar certificados de validación de dominio (DV), ACME es una excelente opción. Es ideal como punto de partida para empresas que necesitan una automatización básica sin demasiada complejidad.

- Certificate Automation Manager: Para empresas más grandes o con infraestructuras complejas, esta solución de nivel empresarial ofrece automatización completa, incluida la gestión de renovaciones y generación de informes. Es especialmente útil para organizaciones que gestionan múltiples dominios en distintos entornos.

- PKI interna: Si tienes necesidades específicas para sistemas que no son públicos, implementar una PKI interna con reglas personalizadas te permitirá tener mayor control sobre la gestión de certificados. Es una solución ideal para empresas que desean administrar certificados internos de forma altamente personalizada.

- LifeCycleX: Para empresas que buscan mayor escalabilidad, LifeCycleX es una opción que vale la pena considerar. Está diseñada para crecer junto con tu negocio y puede cubrir una amplia gama de necesidades de automatización, desde equipos pequeños hasta grandes corporaciones. Su lanzamiento está previsto para septiembre de 2025, así que es algo que deberías tener en el radar.

Independientemente de por dónde empieces, el objetivo es el mismo: actuar ahora para reducir riesgos, evitar interrupciones y adelantarte a la nueva norma de validez de 47 días.

¿Cómo implemento la automatización?

¿Primer paso? Comienza evaluando lo que ya tienes implementado y a partir de ahí construye tu estrategia.

Si estás empezando, herramientas como ACME te permitirán automatizar la emisión y renovación de certificados DV de manera rápida y gratuita. Es un gran primer paso para equipos que quieren dejar atrás el seguimiento manual y las hojas de cálculo.

Para necesidades más avanzadas —como gestionar múltiples tipos de certificados, entornos o equipos— deberías considerar una plataforma de PKI gestionada o una solución como el Certificate Automation Manager. Estas te ofrecen mayor visibilidad, control de políticas y funciones de informes, lo cual es especialmente valioso en entornos grandes o regulados.

¿No estás seguro de lo que necesitas? No te preocupes. Contacta a GlobalSign para una evaluación sin compromiso, en la que podrás discutir tus necesidades y encontrar la solución que mejor se adapte a tu organización.

Casos Especiales y Excepciones

¿Qué pasa con los certificados OV y EV?

Los certificados OV (Validación de Organización) y EV (Validación Extendida) son un poco diferentes de los certificados DV (Validación de Dominio) estándar, pero las nuevas reglas también se aplican a ellos, con algunos puntos clave que debes tener en cuenta:

- Validación de Control de Dominio: Al igual que los certificados DV, los OV y EV seguirán el mismo cronograma de reutilización de la validación de dominio. Esto significa que, para 2029, la validación del dominio deberá renovarse cada 10 días.

- Información de identidad del sujeto (SII): Para los certificados OV y EV, la información de identidad de la organización (como el nombre comercial y la dirección) debe volver a validarse una vez al año. Este es un paso manual, pero garantiza que el certificado refleje información actualizada y precisa de la organización solicitante.

- Verificación manual: Los certificados OV y EV suelen requerir verificaciones más detalladas, como llamadas telefónicas u otros métodos de validación. Estos pasos seguirán formando parte del proceso, incluso a medida que disminuya la duración de los certificados.

Aunque los certificados OV y EV tendrán la misma frecuencia de validación de dominio que los DV, el proceso implica pasos adicionales para verificar la identidad de la organización. Esto se traduce en controles más frecuentes, pero también en una mayor garantía de que la identidad de la entidad solicitante ha sido verificada cuidadosamente.

¿Los navegadores rechazarán certificados más largos después de los cambios?

No, los navegadores no dejarán de confiar repentinamente en los certificados que fueron emitidos antes de que entren en vigor las nuevas reglas.

Los próximos cambios se aplican a la emisión de certificados, no a su validación. Esto significa que si obtienes un certificado con una validez de 398 días antes de la fecha límite (antes del 15 de marzo de 2026), los navegadores seguirán confiando en él hasta que expire de forma natural, incluso si eso ocurre después de que se apliquen los nuevos límites.

En resumen: nada se romperá de la noche a la mañana. Pero una vez que entren en vigor las nuevas fechas, todos los certificados nuevos deberán cumplir con los períodos de validez más cortos. Por eso, es recomendable comenzar a planificar y ajustar tus procesos desde ahora.

¿Se verán afectadas las PKI internas?

No, las PKI internas no están sujetas a las reglas del CA/B Forum.

Estos cambios aplican únicamente a los certificados SSL/TLS públicos emitidos por Autoridades Certificadoras (CAs) públicamente confiables.

Si estás utilizando una PKI interna para aplicaciones internas, entornos de desarrollo o sistemas no públicos, puedes definir tus propios períodos de validez y políticas de validación.

Dicho esto, este podría ser un buen momento para replantear tu estrategia de PKI interna. Alinear tus prácticas internas con los nuevos estándares —como acortar la vigencia de los certificados y adoptar la automatización— puede mejorar la consistencia, reducir riesgos y facilitar la gestión de certificados en todo tu entorno.

Preparación Estratégica

¿Qué deberíamos hacer ahora?

Aunque 2029 pueda parecer lejano, hay cambios importantes que llegarán mucho antes. Ser proactivo desde ahora te ayudará a evitar interrupciones costosas o prisas de último minuto.

Esto no se trata solo de certificados con validez más corta, sino de modernizar por completo la forma en que gestionas tus certificados. Aquí tienes cómo comenzar:

1. Obtén visibilidad con una auditoría de inventario de certificados

Asegúrate de saber dónde están todos tus certificados. Las brechas en tu inventario representan un riesgo. Herramientas como Atlas Discovery pueden ayudarte a tener una visión clara de tu ecosistema de certificados.

2. Define políticas y flujos de trabajo para certificados

Si aún no lo has hecho, crea una política centralizada que cubra la emisión, renovación, revocación y control de acceso de los certificados. Estandarizar los flujos de trabajo ayuda a que los equipos se coordinen mejor y reduce inconsistencias entre entornos.

3. Adopta la automatización según tus necesidades

Evalúa lo que tu infraestructura puede soportar hoy y lo que necesitarás a medida que crezca el volumen de certificados. Ya sea que comiences con ACME o migres a una solución de PKI gestionada, la automatización será clave para mantener el control de las renovaciones.

⚠️ Nota importante: ACME es un excelente punto de partida para automatizar la emisión y renovación de certificados SSL/TLS, pero no es una solución completa de gestión del ciclo de vida. Si necesitas visibilidad total, informes y cumplimiento de políticas, deberías considerar una herramienta más avanzada.

4. Supervisa y genera informes de forma continua

Utiliza herramientas de monitoreo y alertas para anticiparte a la expiración de certificados o violaciones de políticas. Los informes también son clave para auditorías, cumplimiento con ISO y responsabilidad interna.

5. Capacita a tus equipos

Asegúrate de que tu equipo comprenda los cambios que vienen y las herramientas y procesos que se han implementado. La concienciación reduce errores y ayuda a todos a moverse más rápido.

¿Aún puedo obtener un certificado de 398 días antes de 2026?

Sí, todavía tienes tiempo.

Si renuevas o compras un certificado antes del 15 de marzo de 2026, podrás obtener la validez máxima actual de 398 días. Después de esa fecha, los certificados nuevos deberán cumplir con los plazos más cortos establecidos por el cronograma del CA/B Forum, comenzando con un máximo de 200 días.

Así que, si quieres aprovechar al máximo tu próxima renovación, es buen momento para planificar con anticipación. Solo ten en cuenta que las vigencias más cortas están en camino y la automatización pronto será indispensable.

Preparación para el futuro

¿Esto está relacionado con la computación cuántica?

No directamente, pero forma parte de un panorama más amplio.

Las vigencias más cortas ayudan a preparar Internet para la criptografía post-cuántica (PQC), nuevos estándares de encriptación diseñados para proteger contra futuras amenazas cuánticas. Cuando estos nuevos algoritmos se implementen, es probable que los certificados necesiten actualizarse con mayor frecuencia.

Al acortar ahora la duración de los certificados y fomentar la automatización, la industria se adelanta a este cambio y construye una infraestructura más flexible y preparada para el futuro.

¿Cómo se adaptan los clientes no basados en navegador (VPNs, IoT)?

Muy buena pregunta: los navegadores no son los únicos sistemas que dependen de certificados. Muchos clientes no basados en navegador, como dispositivos VPN, IoT, aplicaciones internas y sistemas heredados, también utilizan SSL/TLS para establecer conexiones seguras. ¿Cómo se adaptan ellos a las vigencias más cortas?

- Algunos ya soportan automatización: Muchos sistemas modernos —incluidos ciertos dispositivos VPN y plataformas IoT— soportan protocolos como ACME, facilitando la automatización en la emisión y renovación de certificados, tal como se hace con sitios web.

- Otros pueden necesitar soluciones personalizadas: Para sistemas que no cuentan con automatización nativa, quizá sea necesario desarrollar o programar flujos de trabajo propios para gestionar renovaciones, instalación y validación. Esto puede incluir el uso de APIs, tareas programadas o integración con herramientas internas.

- Comienza con un inventario: Antes de hacer cambios, es recomendable auditar tu entorno para identificar qué sistemas usan certificados, cómo están configurados y si pueden automatizarse. Esto ayuda a evitar sorpresas y asegurar que nada quede fuera.

Los clientes no basados en navegador no quedarán rezagados, pero pueden requerir una planificación más detallada. Con la estrategia adecuada, podrás incorporarlos a tu plan de automatización y mantener todo funcionando sin contratiempos.omation plan and keep everything running smoothly.

Estar preparados para el cambio

Gestionar certificados no tiene por qué ser un dolor de cabeza. Ya sea que quieras auditar tu inventario actual, automatizar renovaciones o implementar una solución completa de gestión del ciclo de vida, estamos aquí para ayudarte.

¿Tienes más preguntas? Hablemos

Nota del editor: Este blog fue publicado originalmente el 16 de octubre de 2024, pero ha sido actualizado para reflejar los cambios en la industria y nuevas perspectivas.